Usuarios de Android están expuestos a una nueva aplicación maliciosa que imita a Adobe Flash Player y funciona como potencial puerta de entrada para muchos tipos peligrosos de malware. Detectada por el software de seguridad de ESET como Android/TrojanDownloader.Agent.JI, induce a sus víctimas a concederle permisos especiales en el menú de accesibilidad de Android y los usa para descargar y ejecutar malware adicional según las preferencias del atacante.

Según nuestro análisis, el troyano apunta a dispositivos que usan Android, incluyendo las versiones más recientes. Se distribuye a través de sitios web comprometidos, como páginas de contenido para adultos, y también vía redes sociales. Bajo el pretexto de ofrecer medidas de seguridad, los sitios engañan a los usuarios para que descarguen una falsa actualización de Adobe Flash Player. Si la víctima accede a esta pantalla de actualización que se parece a la legítima, y ejecuta la instalación, se seguirá encontrando con más pantallas engañosas.

¿Cómo funciona?

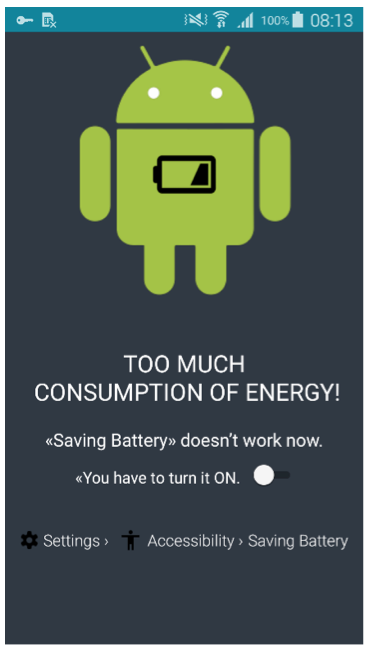

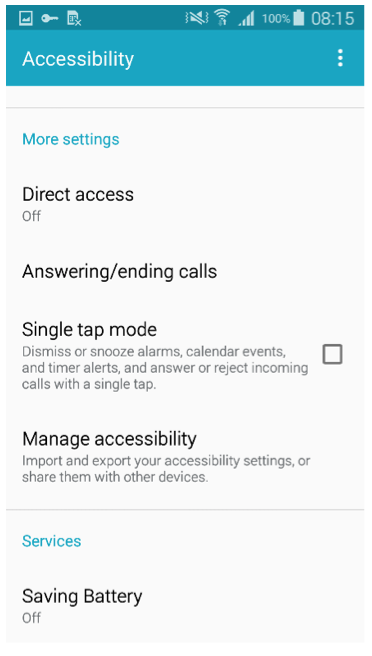

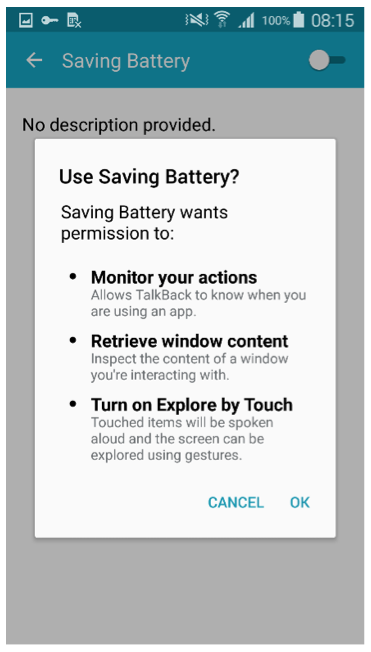

La siguiente pantalla falsa aparece después de la instalación, afirmando que hubo “demasiado consumo de energía”, y urge al usuario a activar un falso modo de “Ahorro de batería”. Como la mayoría de los pop ups maliciosos, el mensaje no dejará de aparecer hasta que la víctima acceda y habilite el servicio. Esto abre el menú de Accesibilidad de Android, mostrando una lista de servicios. Entre los legítimos, hay un nuevo servicio creado por el malware durante la instalación, que se llama “Saving battery”. Su función es solicitar permisos para monitorear tus acciones, enviar el contenido de ventanas y encender “Explore by Touch”, todas acciones cruciales para la futura actividad maliciosa, ya que permiten al atacante emular los clics del usuario y seleccionar cualquier cosa que aparezca en pantalla.

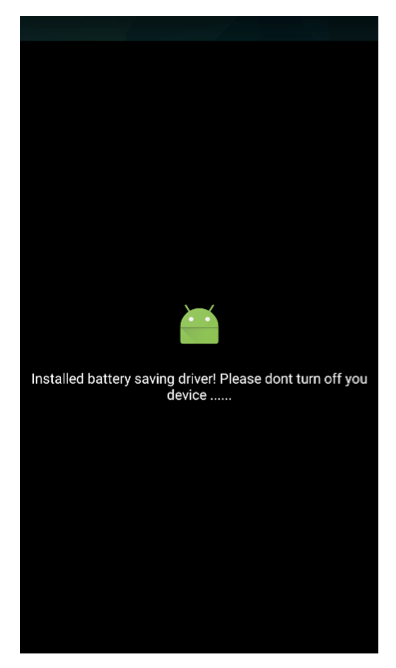

Una vez que el servicio se habilita, el falso ícono de Flash Player se esconde del usuario. Sin embargo, en segundo plano, el malware está ocupado contactando a su servidor de C&C y proveyéndole información sobre el dispositivo comprometido. El servidor responde con una URL que lleva a una app maliciosa a elección del atacante; en el caso detectado, un malware bancario, aunque podría ser cualquiera desde adware hasta spyware e incluso ransomware. Tras adquirir el enlace malicioso, el dispositivo comprometido muestra un bloqueo de pantalla falso sin una opción para cerrarlo, y de esta manera cubre la actividad maliciosa que está ocurriendo por detrás.

Imagen 5: Bloqueo de pantalla cubriendo la actividad maliciosa

Aquí es donde el permiso de imitar los clics del usuario es especialmente útil: el malware ahora es libre de descargar, instalar, ejecutar y activar derechos de administrador del dispositivo para otros malware sin el consentimiento del usuario, todo mientras permanece invisible bajo el falso bloqueo de pantalla. Luego de que estos trucos tienen lugar, la cubierta desaparece y el usuario puede continuar usando su equipo, que ahora está comprometido por el malware descargado.

¿Se infectó tu dispositivo? ¿Cómo limpiarlo?

Si crees que hay chances de que hayas instalado esta falsa actualización de Flash Player, puedes verificarlo fácilmente buscando “Saving Battery” entre los servicios del menú de Accesibilidad. Si está listado allí, puede que tu dispositivo esté infectado.

Denegarle los permisos a la app solo te llevará de vuelta al primer pop up y no te dejará deshacerte de Android/TrojanDownloader.Agent.JI. Para eliminar el downloader, intenta desinstalar manualmente la app desde Ajustes → Administrador de Aplicaciones → Flash Player.

En algunos casos, el downloader también le pide al usuario que active los derechos de administrador de dispositivo. Si eso ocurrió y no puedes desinstalar la app, desactiva los derechos de administrador yendo a Ajustes → Seguridad → Flash Player y luego prosigue con la desintalación.

Aun después de hacer esto, puede que tu dispositivo siga estando infectado por incontables apps maliciosas instaladas por el downloader. Para asegurarte de que esté limpio, recomendamos usar una solución de seguridad móvil confiable para detectar y eliminar amenazas sin complicaciones.

Cómo protegerte

Para evitar lidiar con las consecuencias del malware móvil, la prevención siempre es la clave. Además de descargar siempre desde repositorios de confianza, hay algunas cosas más que puedes hacer para mantenerte protegido.

Si estás descargando apps o actualizaciones en tu navegador, siempre verifica la URL para asegurarte de que estás instalando desde la fuente que crees. En este caso particular, el único lugar seguro para conseguir la actualización de Adobe Flash Player es su sitio oficial.

Tras ejecutar cualquier cosa que hayas descargado, presta atención a los permisos que te pide. Si solicita algunos que no parecen adecuados para su función, no los habilites sin examinar un poco más la situación. Busca comentarios de otros usuarios e infórmate para saber por qué te pide esos permisos. Por último pero no menos importante, incluso si todo lo demás falla, una solución de seguridad móvil de reputación protegerá tus dispositivos de amenazas activas.

Si quieres saber más sobre malware que afecta a Android, mira nuestras últimas investigaciones sobre el tema. También serás bienvenido en el stand B05 de ESET, en el Hall 5 del Mobile World Congress 2017 en Barcelona.

Captura de video de un dispositivo infectado (tiempo editado)

Muestra analizada

| Nombre del paquete | Hash | Detección |

|---|---|---|

| loader.com.loader | 4F086B56C98257D6AFD27F04C5C52A48C03E9D62 | Android/TrojanDownloader.Agent.JI |

| cosmetiq.fl | C6A72B78A28CE14E992189322BE74139AEF2B463 | Android/Spy.Banker.HD |