Cuando parecía que la fiebre de las estafas vía WhatsApp estaba cesando, desde el Laboratorio de Investigación de ESET Latinoamérica encontramos una nueva. Se trata de una falsa encuesta que te promete un descuento en Burger King, pero en definitiva termina suscribiendo a sus víctimas a servicios que no solicitaron.

Durante este post, además de alertar a nuestros lectores para que no caigan en estas trampas, veremos cuáles son los recursos técnicos que utilizan los atacantes. La campaña, hasta el momento, se propaga en español, portugués, inglés, italiano y alemán.

Ya venimos siguiendo de cerca distintas estafas que se propagan vía WhatsApp. Dentro de las más destacadas podemos mencionar algunas que afectaron a marcas muy populares como Zara, Starbucks, McDonald’s y otras múltiples tiendas.

El inicio de la campaña

El engaño inicia con la recepción de un mensaje en WhatsApp que generalmente proviene de algún contacto conocido o de algún grupo del que seas parte. El texto te asegura que recibiste un cupón de descuento de la famosa tienda de comidas rápidas Burger King por una suma determinada de dinero. En el caso que analizamos son 50 pesos argentinos.

Aquí nos encontramos con el primer artilugio de Ingeniería Social; tanto en la mercadotecnia como en las técnicas de hacking o de estafas digitales, el arte de inducir a las personas a realizar determinados actos sigue siendo protagonista. Una vez más, las propias víctimas del engaño son actores principales en la propagación de la campaña. Si aún no te imaginas por qué, más adelante lo entenderás.

El engaño en sí

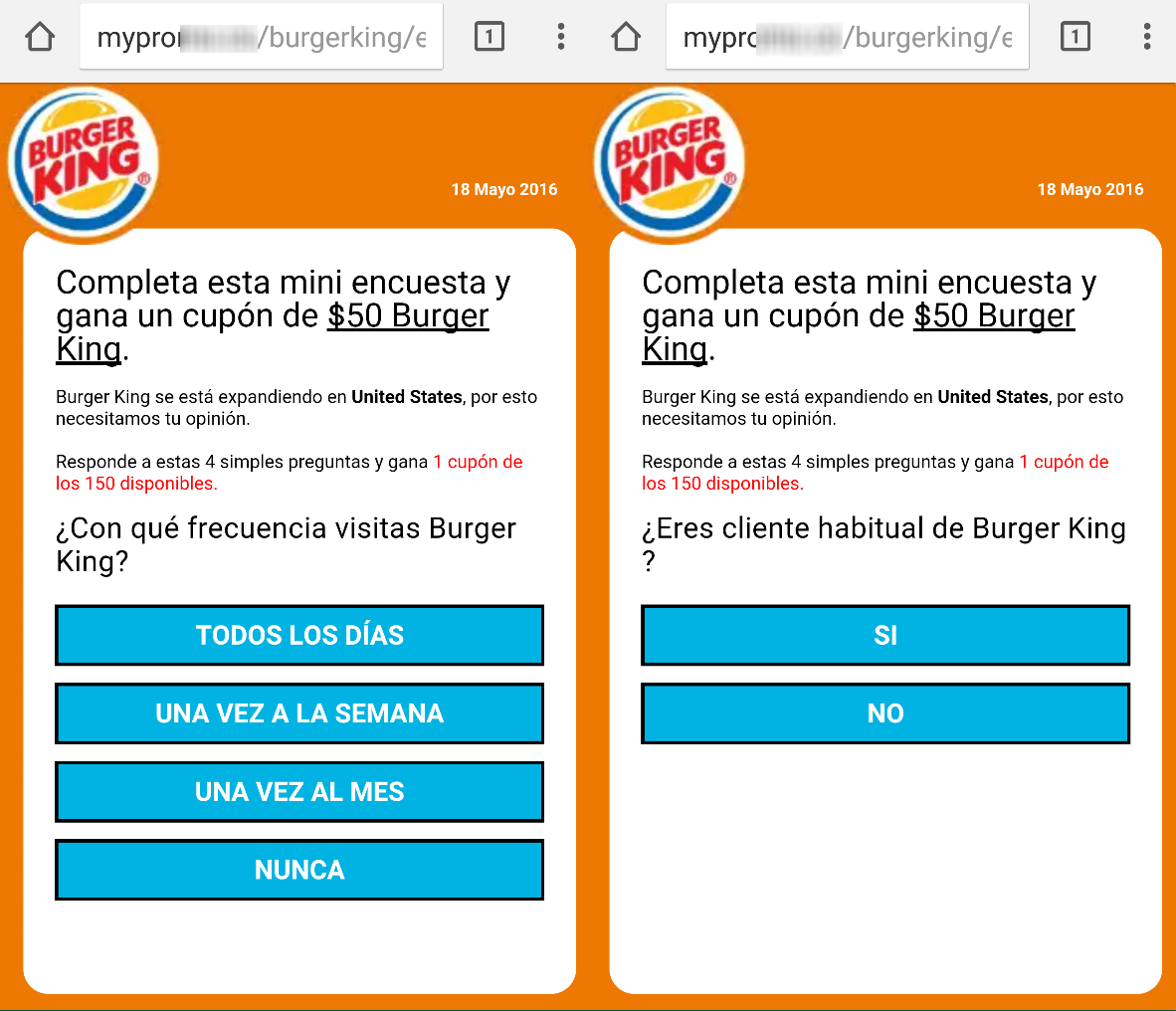

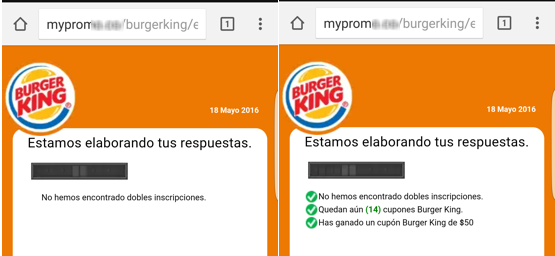

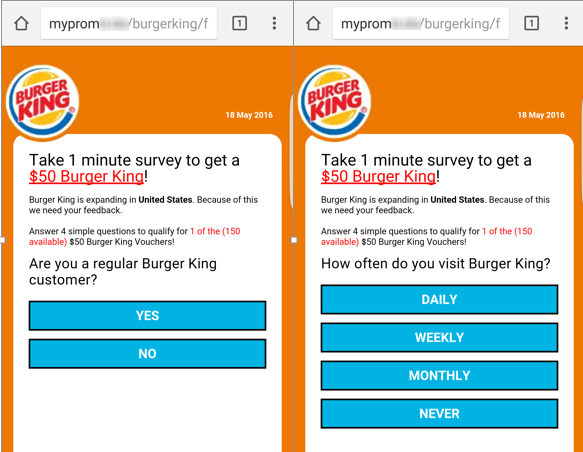

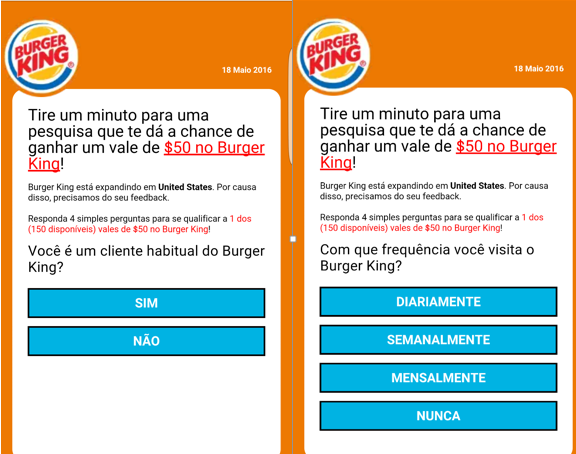

Una vez que el usuario hace clic en el enlace que vemos en la figura superior, es dirigido a una encuesta de cuatro preguntas, idénticas a las que se utilizaron en casos anteriores:

Tanto la frecuencia con la que se consume como la distancia a una sucursal de Burger King son utilizadas para desviar la atención de las víctimas que, con el afán de ganar uno de los 150 cupones restantes, seguirán respondiendo preguntas:

Ahora veamos qué es lo que hay detrás de esta campaña

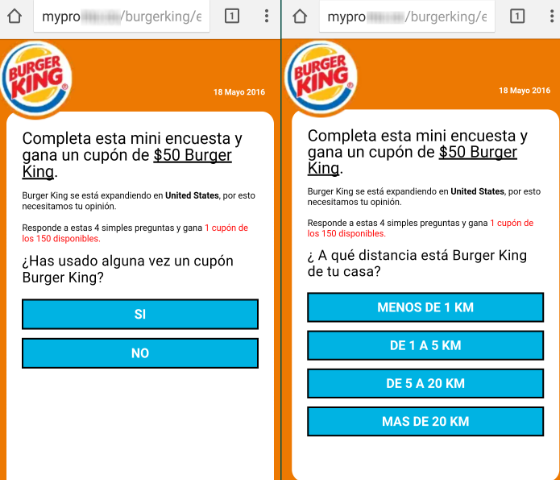

Es interesante destacar cómo en este caso los ciberdelincuentes agregaron una línea más de código para no permitir que los buscadores como Google o Bing indexen su contenido, mediante la función “noindex”. De este modo, la campaña permanecerá más tiempo sin ser detectada y solo será visitada por las víctimas que accedan directamente al enlace.

Además, podemos resaltar que este tipo de campaña solo es funcional si se visualiza desde un navegador móvil, es decir desde un smartphone. En caso de intentar visualizarlo desde una computara personal, se generará un error.

Las campañas anteriores, que no contaban con esta línea extra de código, podían visualizarse por igual en dispositivos móviles o equipos de escritorio.

En la siguiente captura podemos visualizar cómo se invoca a esa función en determinados dispositivos:

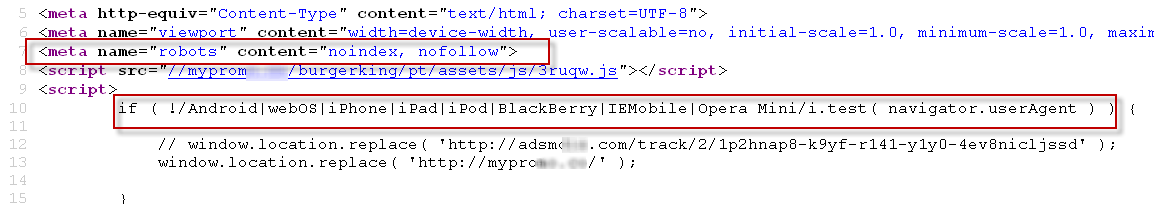

Avanzando desde la visión del usuario, se muestra un falso chequeo que indica que aún hay cupones disponibles y que la víctima ha ganado el suyo (qué afortunada, ¿verdad?). Podrás verlo a continuación:

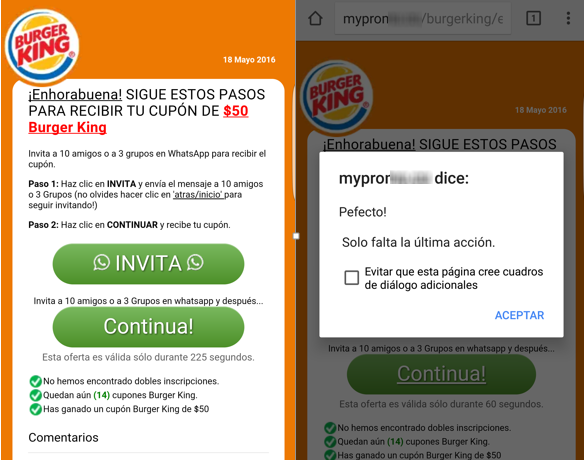

En el siguiente paso la víctima se convierte en el principal propagador de este engaño, debido a que para ganar el falso premio deberá en primera instancia compartirlo con diez amigos o en tres grupos. Una vez sorteado este obstáculo, se genera un cartel que advierte que solo falta una acción para finalizar.

Podrás observar el tinte urgente de la pantalla, que indica que la “oferta es válida solo durante 225 segundos”, para que los usuarios más ansiosos sigan todos los pasos rápidamente y sin prestar atención.

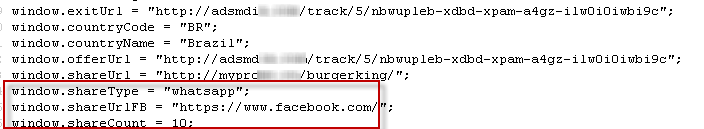

Observando con una mirada más técnica, podemos distinguir cómo funciona esta parte de la campaña mirando nuevamente el código fuente. Tanto las distintas redirecciones como el método de propagación quedan expuestos en la siguiente imagen:

Es destacable que las campañas sin la línea de código extra mencionada anteriormente podrían llegar a propagarse también en Facebook. Y no sería la primera vez: lo hemos visto en el caso que afectó a McDonald’s.

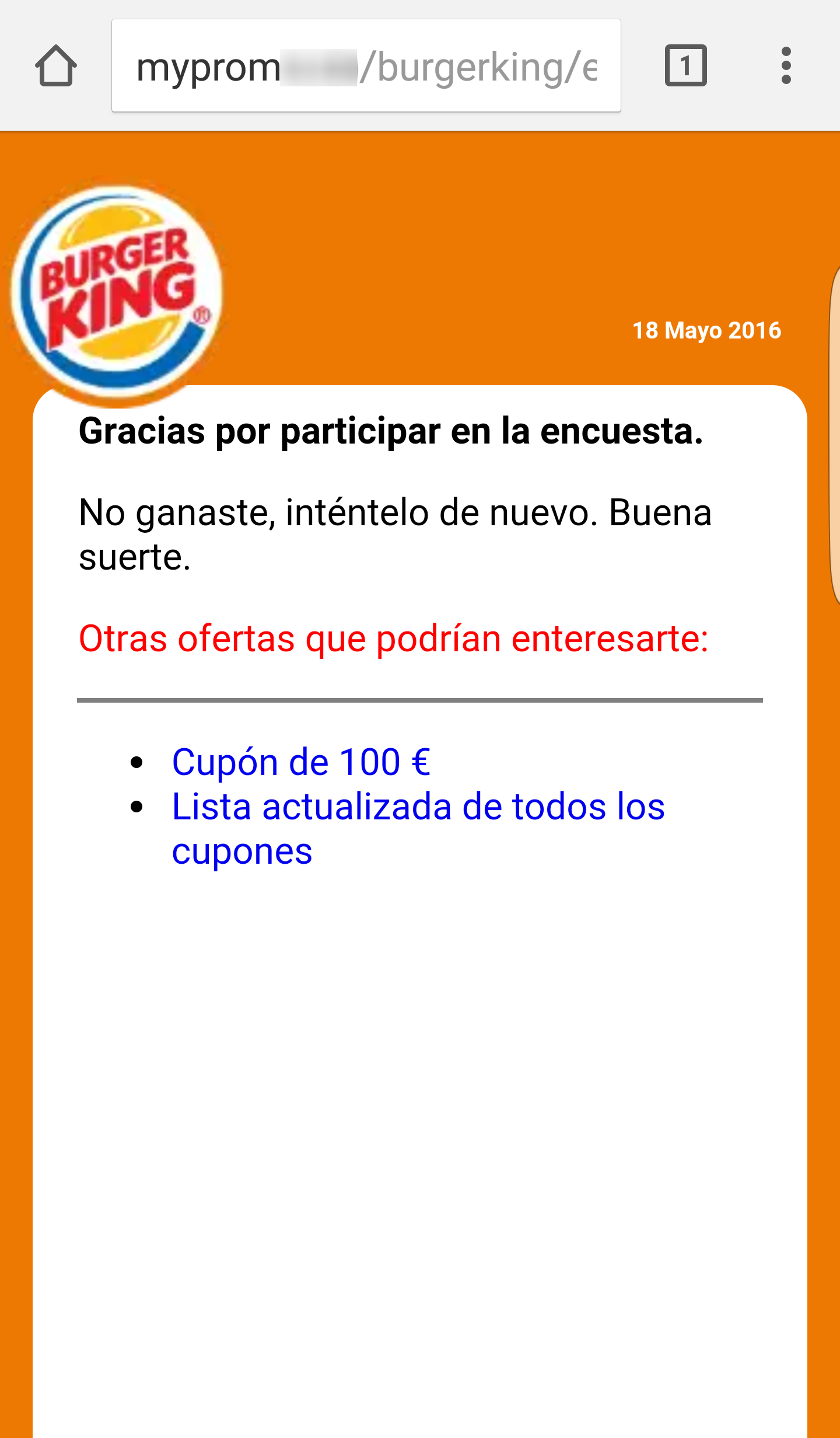

Para finalizar la decepción de todo aquel que haya pensado que se iba a ganar el cupón de descuento, se precipita con la siguiente imagen:

Otro detalle no menor es nuevamente la capacidad de cambiar el idioma y la moneda de manera automática, dependiendo de la configuración idiomática del navegador y su dirección IP. En las siguientes imágenes podrás ver la misma campaña en portugués e inglés, lo cual amplía la cantidad de países potencialmente afectados dado al escenario personalizado:

También encontramos variantes de la campaña en italiano y alemán, como podrás ver en las siguientes capturas:

Al finalizar la encuesta, como es habitual en estos engaños, el premio no llega.

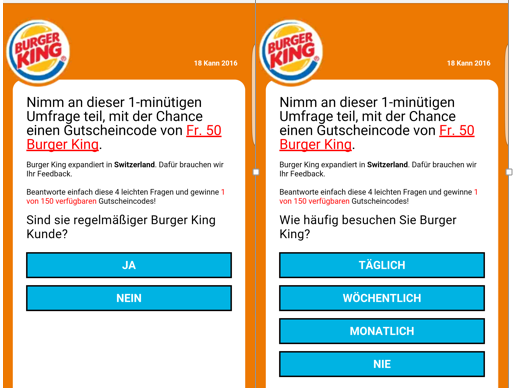

Lo que sí sucede es una multiplicidad de redirecciones que cuales tendrán distintos comportamientos: desde generar visitas y clic que le otorgan algunos centavos al autor de la campaña fraudulenta, hasta la registración de las víctimas en servicios que pagan por conseguir nuevos suscriptos. Claro que este dinero solo lo recibe el creador del engaño, sin que la víctima lo sepa.

Las siguientes capturas muestran algunos de los servicios a los que se llega después de las redirecciones:

¿Cómo protegerse?

Este tipo de Ingeniería Social debe detenerse a partir de la educación y concientización de los usuarios. Es una problemática que ya dejó de ser una novedad, aunque sigue siendo muy utilizada por cibercriminales y lamentablemente vemos día a día cuánta gente cae en estafas en WhatsApp.

Si esto te preocupa y quieres evitar ser víctima, sigue estos cinco simples consejos:

- No sigas enlaces engañosos que lleguen a través de mensajes de texto, WhatsApp u otros mensajeros o redes sociales.

- No entregues información personal si la fuente no es confiable.

- No instales aplicaciones de repositorios no oficiales.

- No compartas a tus los contactos mensajes sospechosos o que parezcan maliciosos.

- Utiliza una solución de seguridad que bloquee las aplicaciones maliciosas y los sitios fraudulentos.

Sigue leyendo: Guía definitiva para protegerte de engaños en Internet