¿Alguna vez te has preguntado cuántos mensajes de spam puede enviar un atacante con una máquina infectada, cada cuánto se envían estos mensajes basura en forma masiva o cuántos usuarios se pueden ver afectados? Pues con este post podemos darte una aproximación a estas cifras.

Después de que estuvimos explicando la forma en que logran engañar usuarios para que se descarguen supuestos reproductores de video para acceder a estrenos cinematográficos desde la computadora, vamos a ver ahora cómo a través de redes P2P un cibercriminal logra propagar otro tipo de amenazas.

La fuente del spam

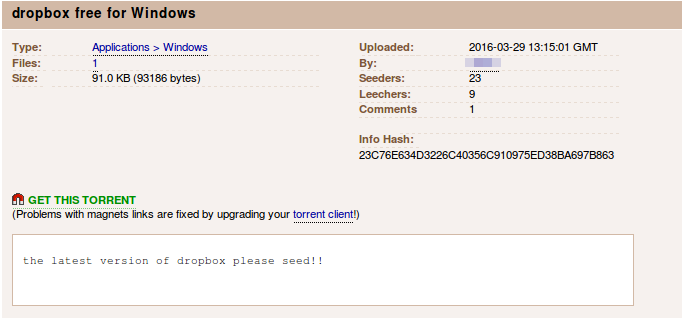

Hace unos días recibimos en el Laboratorio de Investigación de ESET Latinoamérica una muestra de un código malicioso, que un usuario nos reportaba como sospechosa de estar realizando acciones maliciosas. La muestra, que estaba relacionada con un reconocido servicio para almacenamiento de información en la nube, estaba siendo compartida a través de redes P2P.

Esto es lo que se podía descargar:

Si el usuario descargaba esta muestra obtenía un archivo ejecutable, cuya captura vemos más abajo; era detectado por la heurística de las soluciones de ESET como una variante de Win32/Injector.CVPS. Una vez que el usuario decidía ejecutar la aplicación empezaban los problemas para su dispositivo.

Si el usuario descargaba esta muestra obtenía un archivo ejecutable, cuya captura vemos más abajo; era detectado por la heurística de las soluciones de ESET como una variante de Win32/Injector.CVPS. Una vez que el usuario decidía ejecutar la aplicación empezaban los problemas para su dispositivo.

Un vistazo al tráfico generado

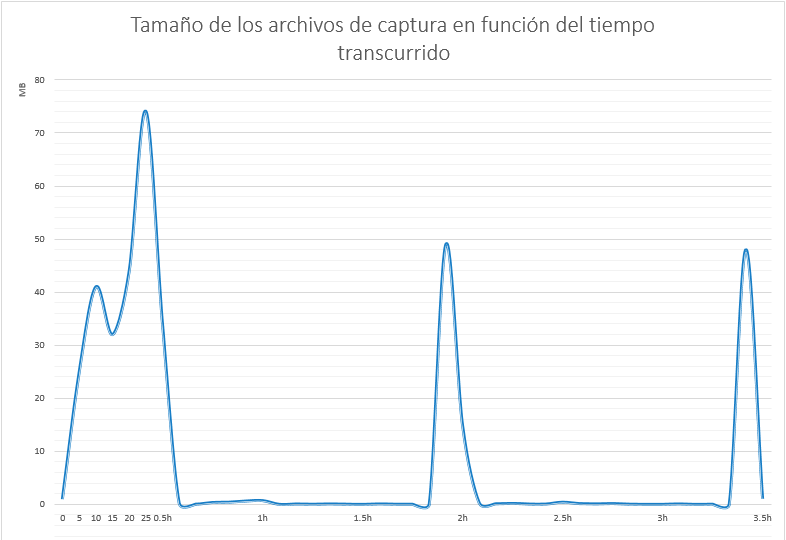

Para ver qué tipo de tráfico generaba este código malicioso dejamos corriendo en una máquina virtual la muestra y, con la ayuda de Wireshark, se capturó el tráfico generado en intervalos de cinco minutos durante un poco más de tres horas.

Como resultado del análisis obtuvimos más de 40 archivos diferentes, los cuales iban variando en su tamaño a medida que avanzaba el tiempo. De hecho, tal como vemos en la siguiente imagen, parece que hubiera una relación cíclica en el tráfico generado por la máquina infectada:

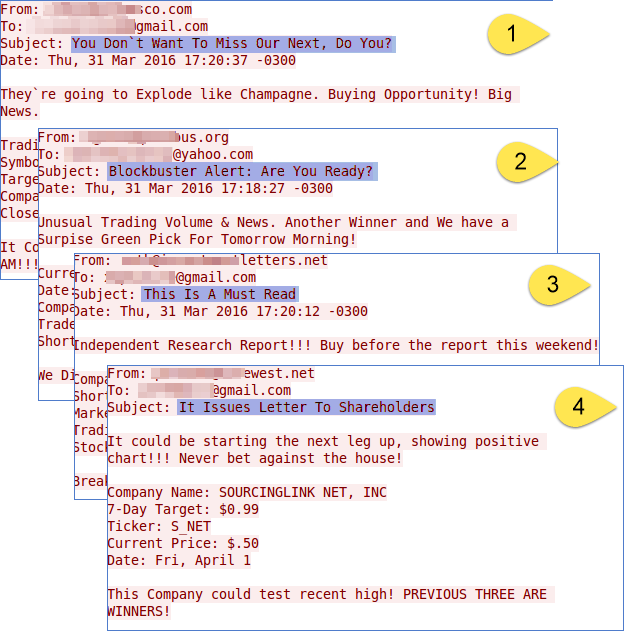

Después de analizar en detalle los diferentes pcaps generados, encontramos que de la máquina infectada se enviaban diferentes tipos de correos electrónicos. Durante el tiempo de captura logramos identificar cuatro tipos diferentes de mensajes enviados, tal como se puede observar en la siguiente imagen:

Hasta este punto, ya contamos con información que nos permitiría responder a varias preguntas de las que nos habíamos planteado al principio. Vemos cómo este código malicioso tiene un funcionamiento periódico, ya que después de que se ejecuta vuelve a tener algún tipo de comportamiento cada 90 minutos. En esos intervalos no hay ningún tipo de actividad, pero durante 10 minutos puede llegar a generar hasta 50MB de tráfico saliendo de la máquina infectada.

Vemos también que los asuntos de los correos enviados buscan llamar la atención con enunciados genéricos que podrían interesar a diversos usuarios.

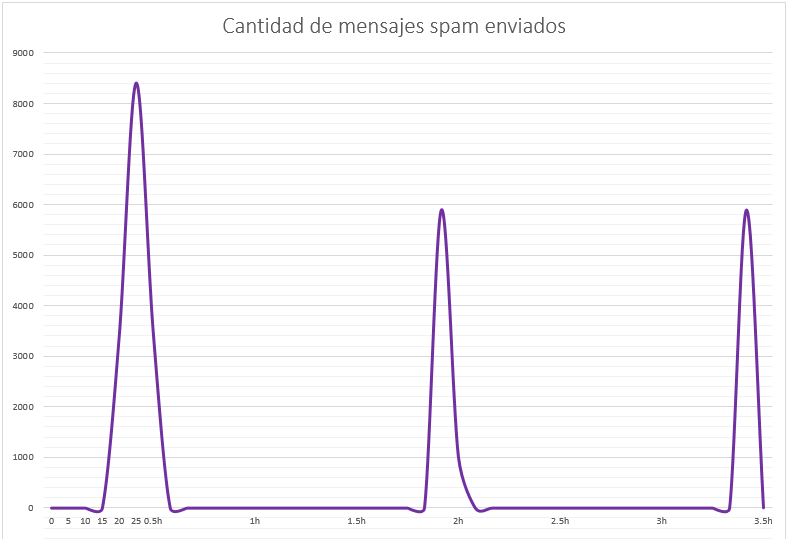

La siguiente pregunta a responder está relacionada con el hecho de establecer cuánto de ese tráfico corresponde a correo basura enviado a otras máquinas. Utilizando los filtros por línea de comandos de Wireshark podemos hacer un conteo de los paquetes IMF en cada pcap y con esto obtener una cifra del total de mensajes de correos electrónico spam enviados. El siguiente comando nos puede ayudar en esa tarea:

Ahora lo que nos queda es obtener la cantidad de este tipo de paquetes para cada uno de los archivos, y así obtener un resumen de la cantidad de correos enviados durante cada período de tiempo. Resumiendo toda esta información podemos hacer el siguiente gráfico, que de forma más sencilla nos permite entender la manera en que funciona este código malicioso:

Tal como sospechábamos este código malicioso tiene un comportamiento periódico, y si bien en el primer momento después de la ejecución es cuando más mensajes basura se envían, luego parece que esta cantidad se estabilizara. De hecho, en los diez minutos que el código malicioso vuelve a estar activo envía en promedio unos 6.000 mensajes de spam. En las tres horas y media que estuvimos haciendo el análisis, este código malicioso generó más de 20.000 mensajes de spam de por lo menos cuatro tipos diferentes, tal como lo veíamos anteriormente.

Viendo más allá de la infección

Si alguno de ustedes está pensando cuál es el alcance real de este tipo de amenazas los invito a pensar en la gran cantidad de spam que se genera si un atacante logra infectar cientos o miles de máquinas con una amenaza de este tipo. Ya no estaríamos hablando de 6.000 mensajes cada 90 minutos, sino que podrían ser 6.000.000 si un atacante logra comprometer muchos equipos de manera simultánea, e incluso podría lograr que este envío de correos basura sea constante, por ejemplo, incluyéndolos en una botnet.

Por otra parte, podría ocurrir que las máquinas infectadas estén dentro de un dominio corporativo y por la generación del tráfico de correos spam, las direcciones IP sean ingresadas en una lista negra y los servidores de correo empiezan a detectar todo lo que venga de estas direcciones como correo basura.

Unos siete años atrás desde nuestro Laboratorio ya alertábamos sobre la cantidad de spam que enviaba una amenaza como Waledac, y en este caso estamos frente a una nueva amenaza que sigue utilizando técnicas similares, por lo que este tipo de amenazas deben seguir siendo efectivas con muchos usuarios.

De todo esto se desprende la necesidad que sigue existiendo de ser muy cuidadosos con lo que descargamos de Internet, particularmente de redes P2P, que suelen ser una fuente importante de propagación de amenazas. Así que a estar atentos y evitar ser engañados tan fácilmente poniendo la computadora al servicio de un cibercriminal.