Cuando hablamos de troyanos bancarios, Dridex es la amenaza que a todo el mundo le suele venir a la cabeza. No es de extrañar, puesto que estamos hablando del sucesor natural del popular troyano Zeus, que tantos quebraderos de cabeza ha provocado en los últimos años. Y es que Dridex ha crecido hasta convertirse en una de las amenazas más grandes que podemos encontrar actualmente, sobre todo en Europa, estando en constante evolución para ser más eficiente.

¿Cómo funciona Dridex?

La forma de actuar de Dridex (también conocido como Bugat y Cridex) puede parecer sencilla pero, como ya hemos indicado, representa la evolución de troyanos bancarios previos como Zeus (y sus muchas variantes). Los delincuentes utilizan ficheros adjuntos en correos electrónicos para propagar este malware a todos los tipos de usuario, desde los particulares a instituciones financieras.

Puede sonar extraño pero, como si fuera un retorno al pasado, Dridex está utilizando un vector de ataque (entre otros) que fue bastante popular a finales de los '90: macros maliciosas incluidas en documentos de MS Word y Excel. Muchos pensaron que este tipo de amenazas se dejó atrás hace bastante tiempo, pero parece que no fue así. Una vez que el usuario ejecuta el archivo malicioso, Dridex infecta el sistema y lo añade a una botnet controlada por los delincuentes.

A partir de este momento, los delincuentes serán capaces de robar información privada del sistema infectado, como cuentas de banca online, y también podrán enviar órdenes a todas las máquinas bajo su control.

Nueva campaña de Dridex se propaga en Europa

Cada pocas semanas observamos cómo aparece una nueva campaña de propagación de Dridex, lanzada por alguna de las organizaciones criminales que utilizan este troyano y que afecta a usuarios de todo el mundo. Gracias al servicio Virus Radar de ESET podemos monitorizar qué países están más afectados o incluso cuáles son los principales objetivos de los delincuentes. Cada una de estas campañas puede costarle millones a los usuarios de banca online, así que es importante generar una alerta cada vez que veamos que se propaga una nueva variante.

Llevamos monitorizando desde hace bastante tiempo varias de estas campañas de propagación de Dridex. Precisamente, desde agosto hemos observado un incremento, siendo septiembre y octubre unos meses especialmente intensos y noviembre (aún por finalizar) siguiendo esa misma pauta.

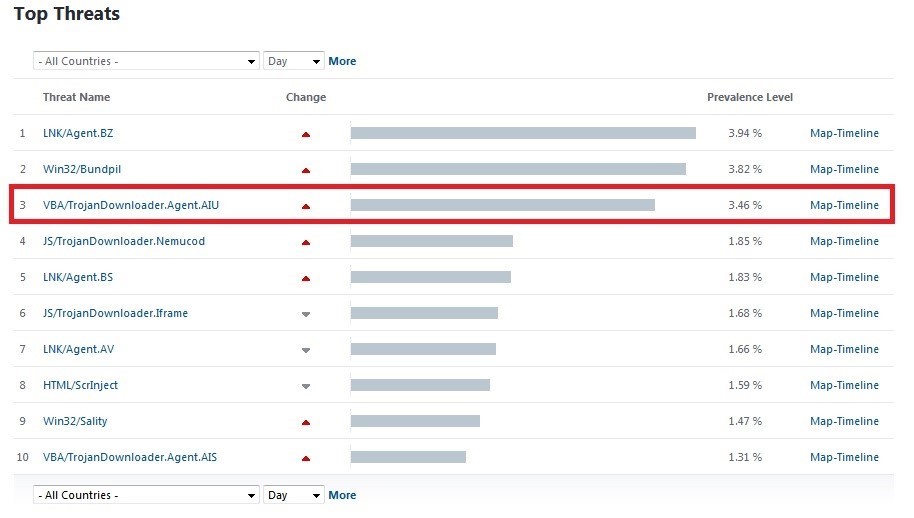

Si echamos un vistazo al ratio de detección contabilizado en nuestro servicio Virus Radar, observamos cómo esta nueva variante de Dridex ha conseguido entrar en el top 3 de amenazas más detectadas:

Esta variante ni siquiera estaba en el top 10 hace unos días, pero ahora representa uno de los malware más detectados en varios países, muchos de ellos ubicados en Europa y con especial impacto en España y Eslovaquia, pero también en Sudáfrica.

Estos datos representan el número de usuarios que intentaron abrir el fichero adjunto malicioso, aunque luego este fue bloqueado por las soluciones de ESET. Al estar localizado en países tan dispares, podemos deducir que el mensaje utilizado por esta amenaza está escrito en inglés.

Entonces, ¿por qué un usuario en España abriría un email no solicitado en inglés? Bueno, esa pregunta nos la llevamos haciendo desde hace muchos años y demuestra que aún queda mucho camino por recorrer en temas de educación en ciberseguridad. Muchos usuarios son curiosos y abren todos los mensajes que reciben, sin importar el remitente o su contenido. Afortunadamente, para algunos de ellos, su solución de seguridad fue capaz de detener esta amenaza antes de que cause cualquier daño.

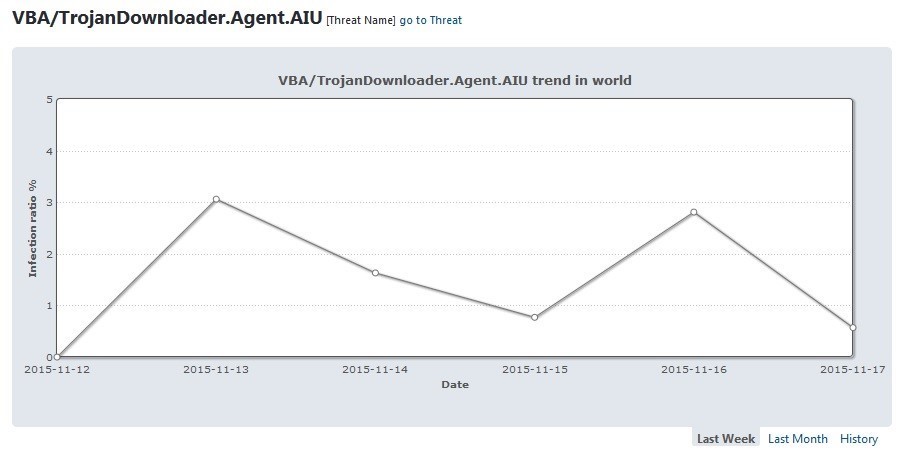

Si echamos un vistazo a la línea temporal de esta infección observamos que, desde su creación, tuvo dos picos de actividad el 13 y el 16 de noviembre:

Conclusión

Cada vez que una nueva amenaza como Dridex se hace tan popular, también llama la atención de los cuerpos y fuerzas de seguridad. Hemos visto numerosos ejemplos de agencias de seguridad como el FBI, Europol, GHCQ, CERT-UK o la Guardia Civil Española desmantelando grupos de delincuentes que utilizaban este tipo de amenazas para lucrarse a costa de los usuarios que infectaban.

Pero, como usuarios, no debemos esperar a que las autoridades resuelvan solas estos problemas, puesto que sus recursos son limitados. Debemos ser capaces de detectar este tipo de amenazas o los emails sospechosos en los que suelen venir, y los que se utilizan habitualmente suelen ser bastante fáciles de detectar si se aplica el sentido común. Todo lo que se necesita es permanecer mínimamente informado acerca del estado de la seguridad informática.