Un ingenioso equipo de investigadores de la Universidad de Tel Aviv, en Israel, descubrió una forma de robar claves secretas de cifrado usando un dispositivo tan pequeño que puede esconderse en un pan de pita.

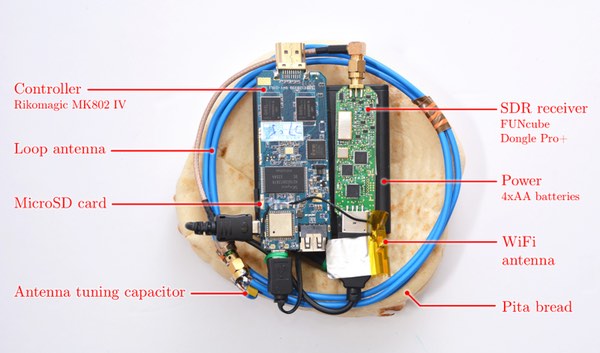

Este aparato ha sido nombrado, con un notable sentido del humor, Portable Instrument for Trace Acquisition (PITA), lo que podríamos traducir como "instrumento portátil para la adquisición de seguimiento". Los investigadores publicaron sus hallazgos, y explican que desarrollaron el pequeño PITA para que recoja las señales de radio electromagnéticas que emana una PC, y diga si está inactiva o no -y en muchos casos, distinga "los diferentes patrones de operaciones de CPU y programas".

Dicen que, en algunas computadoras, pueden:

Distinguir entre los patrones espectrales de diferentes claves RSA secretas (de firmas o descifrado), y extraer completamente las llaves de descifrado, midiendo las emanaciones electromagnéticas de la laptop durante el descifrado de un texto cifrado elegido.

El equipo dice que es posible identificar cuando la computadora está jugando un juego u otra actividad, mostrando patrones característicos de actividad radial en un espectrograma, pero es claramente el descifrado de archivos lo que está dando la alarma.

Un intento dirigido de robar claves funcionaría así: los atacantes enviarían un mensaje cifrado diseñado cuidadosamente a la víctima vía correo electrónico. Con el dispositivo PITA posicionado, monitoreando las señales producidas por la computadora durante el descifrado del mensaje, la clave criptográfica secreta sería calculada.

Extrajimos exitosamente claves de laptops de varios modelos con GnuPG (software de cifrado open source popular, implementando el estándar OpenPGP), en unos pocos segundos. El ataque envía unos pocos textos cifrados diseñados específicamente, y cuando estos son descifrados por la computadora que se definió como blanco, activan valores especialmente estructurados dentro del software de descifrado.

Estos valores especiales causan fluctuaciones observables en el campo electromagnético que rodea a la laptop, de forma tal que depende del patrón de bits de la clave (específicamente, la ventana de bits de la clave en la rutina de exponenciación). La clave secreta puede ser deducida de estas fluctuaciones, a través del procesamiento de las señales y criptoanálisis.

La buena noticia es que el dispositivo tiene que estar muy cerca de la PC definida como blanco. De hecho, incluso cuando la configuración esté mejorada con una antena más poderosa, los investigadores solo encontraron que podían robar las criptoclaves a una distancia de 50 centímetros, aunque es posible imaginar un hardware más costoso (y más aparatoso) que podría extender el campo de llegada.

Lo impresionante no es tanto el robo de claves de cifrado, sino el hecho de que idearon una forma tan simple, económica y portátil de hacerlo. Oh, y el hecho de que lo llamaron PITA.

Los investigadores dicen que han compartido los detalles del ataque con los desarrolladores de GnuPG, y trabajaron con ellos para desarrollar contramedidas adecuadas. Como resultado, se dice que GnuPG 1.4.19 y Libgcrypt 1.6.3 (el cual subyace GnuPG 2.x) son resistentes al método de extracción de claves descrito.

Pueden aprender más en el paper técnico de la investigación: “Stealing Keys from PCs using a Radio: Cheap Electromagnetic Attacks on Windowed Exponentiation”.