En la actualidad, el fraude proveniente de casos de phishing supera con mayor caudal de dinero a los que provienen del malware. Algunas de las principales razones radican en la simpleza para un atacante de montar un sitio fraudulento generando fraude asociado. Existen varias alternativas que el atacante puede utilizar, como contratar un servicio de alojamiento, gratuito o arancelado, o directamente montar el sitio sobre un sitio ajeno que haya sido tomado sin consentimiento de su dueño.

La propagación normalmente se realiza desde sitios webs que han sido vulnerados, desde donde se distribuyen mediante ingeniería inversa miles de correos de las campañas. En este post vamos a mostrarles cómo pueden detectar si se están haciendo copias de sus sitios web para realizar engaños.

Enfrentando el problema

Nuevas familias de malware y distintos tipos de técnicas de hacking que explotan vulnerabilidades aparecen a diario como el caso Heartbleed, Shellshock, Poodle o Ghost. Estas podrían ser corregidas aplicando nuevos parches, actualizando las firmas mejorando la heurística, haciendo análisis de vulnerabilidades y descargando actualizaciones de seguridad en general.

Sin embargo, la mayoría de los sitios en línea y bancas electrónicas (home banking) son víctimas de masivas campañas de phishing para las cuales no existe ningún tipo de parche o actualización para no ser víctima de la copia de su sitio transaccional.

Ahora bien, en el caso que el sitio web de una empresa o proveedor de cualquier tipo sea copiado, ¿cuál sería la forma de mitigar el impacto de este tipo de ataque?

Debido a que, como decíamos, no hay ningún tipo de parche de seguridad para este caso, la mejor medida a implementar sería una detección temprana de la copia del sitio.

Por supuesto, esta no es una tarea fácil debido a que los ciberdelincuentes están siempre buscando nuevas técnica de evasión que les permitan esconder URLs falsas. Pero les mostraremos algunas formas que pueden ayudar a generar alertas y a detectar patrones extraños en un sitio.

Luego de analizar el modo en que los ciberdelincuentes copian los sitios, podríamos decir que normalmente utilizan las mismas herramientas y esto puede ser aprovechado para generar distintos tipos de alertas, las cuales serán de gran ayuda a la hora encontrar patrones comunes.

Buscando huellas

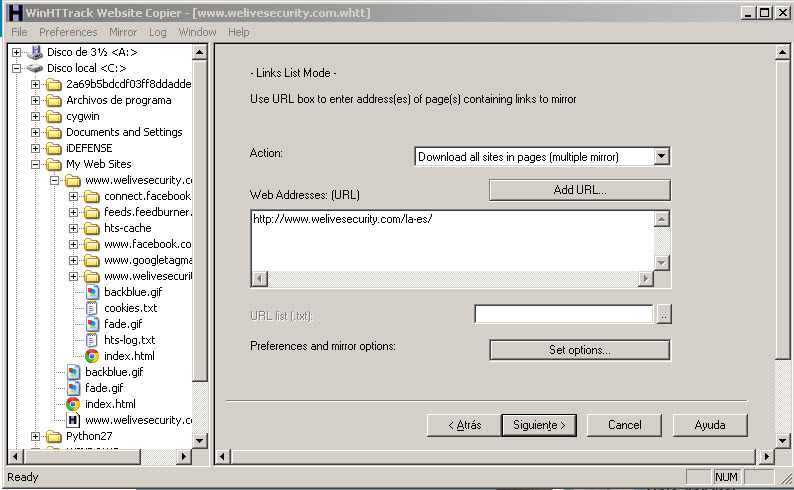

Una herramienta muy utilizada es HTTracker, que si bien fue diseñada para la descarga de sitios y posterior navegación fuera de línea, es muy utilizada para crear plantillas de sitios de phishing tras la modificación de algunas líneas. Otra de uso similar es el clásico WGET de sistemas Linux.

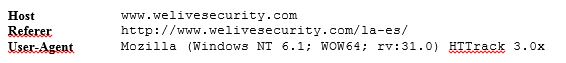

Ambas herramientas al descargar el sitio utilizan un USER_AGENT muy singular; en cada caso nos dejan un nombre o patrón a seguir en nuestros logs:

Si bien en ambos casos se pueden modificar algunos parámetros, normalmente los delincuentes no lo hacen. Aprovechando este tipo singular de user_agent, podríamos marcar la dirección IP del posible atacante para hacer un seguimiento.

En algunos casos podremos encontrar que la misma dirección IP, luego de descargarse el sitio, modificarlo y subir un sitio fraudulento en otro servidor el atacante, llega desde una referencia desconocida.

Utilizando el campo Referer

Un dato muy significativo que se localiza también en las cabeceras, es el campo Referer. Normalmente un sitio transaccional se encuentra montado sobre un protocolo seguro como es el HTTPS, por lo cual debería tener una cantidad finita de distintos Referer.

Una buena idea es generar una lista blanca de Referer válidos, es decir, numerar los sitios permitidos por los cuales llegan a nuestro sitio y en caso de que un Referer refleje un valor que no esté en la lista blanca, generar una alerta.

Monitoreando tus imágenes

Hace ya muchos años que se habla de Hotlinking pero nunca aplicado a la seguridad. El concepto surge a partir de que muchos blogs y sitios utilizan imágenes que no son almacenadas en sus propios servidores, generando un gran incremento en las tasas de ancho de banda. Esto trajo aparejado que muchas webs dejaran de estar en línea por haber superado la tasa máxima de transferencia mensual.

Existen muchos scripts y configuraciones dentro del mod-secure de apache o modificando parámetros en el archivo de .htaccess que permitirán vigilar este tipo de práctica. Su objetivo, en este caso, no es por cuidar el ancho de banda sino con el fin de analizar desde dónde son peticionadas las imágenes, ya que en muchos casos, los sitios de phishing las utilizan imágenes almacenadas en el sitio oficial de la entidad.

Servicios gratuitos de búsqueda de palabras y motores de búsqueda

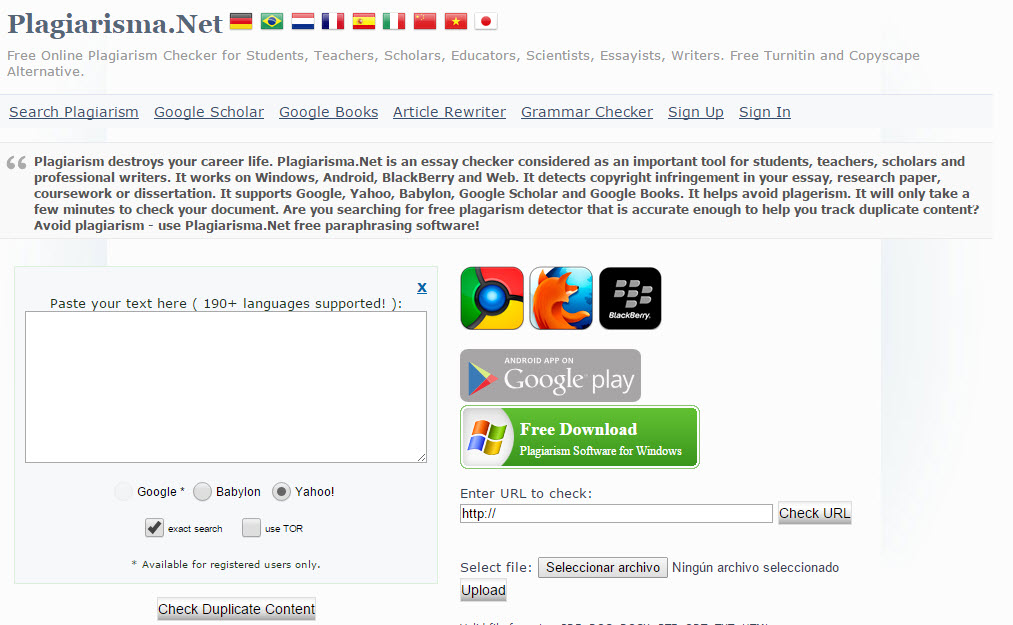

En Internet existe un alto grado de réplicas de noticias y muchas copias de artículos son productos de un plagio intelectual. Muchas empresas han generado servicios automatizados donde generan alertas al encontrar dos páginas con un mismo texto. Algunos servicios son totalmente gratuitos, con búsquedas limitadas, y otros arancelados. Podremos encontrar muchos más de este tipo de servicios ingresando palabras como “plagio de texto” en nuestro buscador favorito:

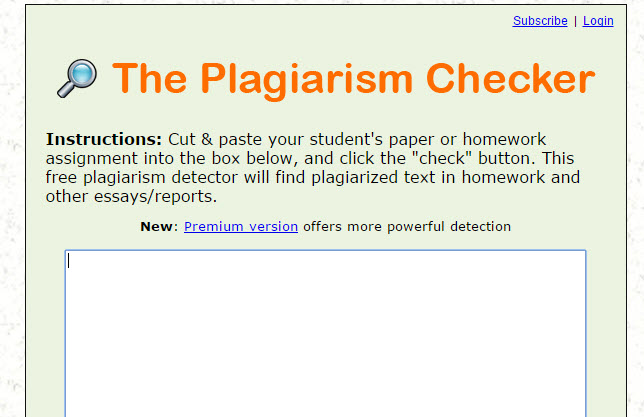

Aquí hay otro ejemplo más:

De igual manera, ustedes mismos podrían generar reglas de búsquedas utilizando herramientas como Google, Bing o Yahoo, las cuales permiten generar reportes por palabras o párrafos que son parte del sitio que se desea monitorear. Por supuesto, este tipo de alerta solo nos servirá cuando los robots del buscador hayan indizado el sitio copiado.

Una vez detectado…

Suponiendo que ya se ha detectado que un sitio está por ser utilizado para campañas de phishing, llega el momento de tomar decisiones y comenzar a actuar. Lo primero que se deberá hacer es avisar al departamento de fraudes, de ser posible denunciarlo en los navegadores, y generar alertas para proteger a los clientes.