Durante la semana recibimos de Lockbits, uno de nuestros partners en Chile, información de una campaña a través de correo electrónico que descarga un troyano que trata de descargar otros códigos maliciosos a la máquina de la víctima.

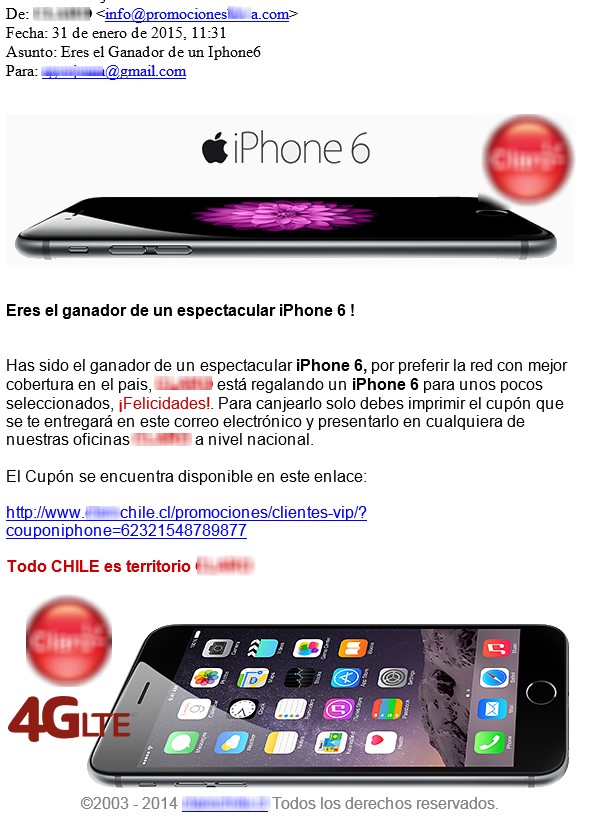

En esta campaña particular que utiliza de forma maliciosa la imagen de una reconocida empresa de telecomunicaciones en Chile, nos encontramos con un correo electrónico que le llega a los usuarios anunciándoles que han sido ganadores de un iPhone 6, y que lo único que deben hacer es descargar e imprimir un comprobante para reclamar su premio.

El problema es que en el momento de descargar el supuesto formulario se están descargando un archivo ejecutable de la familia Win32/TrojanDownloader.Zurgop.

Características de la campaña maliciosa

Tal como se puede ver en la siguiente captura del correo electrónico malicioso, el enlace desde el cual se puede descargar el formulario falso apunta a una página web correspondiente a una página web de Eslovaquia, lo cual debería ser una señal lo suficientemente importante como para que el usuario no siga adelante siguiendo el enlace.

Si a pesar de todo el usuario, decide seguir adelante descargando el archivo lo que va a conseguir es un ejecutable que es detectado por nuestras soluciones como una variante de Win32/TrojanDownloader.Zurgop.BK.

Por el contenido del correo electrónico fácilmente nos damos cuenta que esta campaña está orientada a afectar a usuarios chilenos, pero resulta que otros países de Latinoamérica tales como México, Perú, Argentina, Ecuador y Colombia tienen niveles mayores de detección de esta misma variante de malware. Esto nos permite pensar en que seguramente existen otras campañas similares enfocadas en usuarios de estos países, por lo tanto nuestra invitación para estar atentos con el tipo de mensajes que abrimos en nuestros dispositivos.

En qué consiste la amenaza

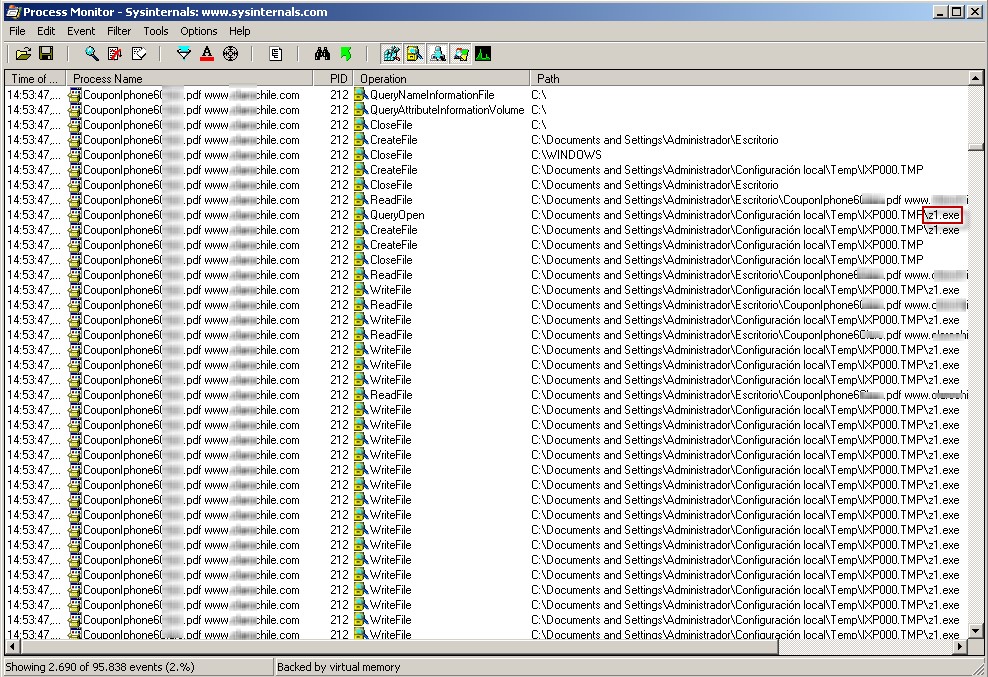

Un análisis dinámico de la amenaza nos arroja información interesante sobre su comportamiento. El archivo descargado inicialmente corresponde a un ejecutable de Windows que tiene un peso de menos de 1MB. En el momento que es ejecutado en la máquina del usuario a simple vista no ocurre nada, pues no se abre el supuesto formulario descargado.

Pero si analizamos los procesos que se empiezan a ejecutar en memoria, nos encontramos con que la ejecución de este archivo crea un nuevo archivo ejecutable en una carpeta del sistema, y una vez que termina de escribirlo cierra el proceso inicial y ejecuta el archivo recientemente creado.

En la siguiente imagen podemos ver una captura de cómo inicia este proceso, que una vez finalizado nos arroja un nuevo archivo con una decenas de megas más de peso que el original, lo cual nos lleva a pensar que esta primera ejecución lo que hace es desempaquetar el archivo original.

Entre otras acciones maliciosas, los códigos maliciosos detectados como la variante Win32/TrojanDownloader.Zurgop.BK permiten al atacante descargar archivos al dispositivo de la víctima desde otra computadora o desde algún sitio particular de Internet, ejecutar archivos, actualizar la versión del código malicioso, recolectar y enviar información del sistema afectado e incluso desinstalar el archivo malicioso de forma remota.

Desde el Laboratorio de Investigación de ESET Latinoamérica seguiremos haciendo un seguimiento de esta amenaza para mantenerlos informados sobre su comportamiento. Por el momento es muy importante recordar lo importante de estar alertas al tipo de mensajes que recibimos a través de correo electrónico o redes sociales desde remitentes desconocidos, siempre analizando a dónde nos dirigen realmente los enlaces contenidos en el mensaje.

Recordemos que con el anterior lanzamiento del dispositivo emblema de Apple, también nos habíamos encontrado con un falso concurso que prometía un iPhone 5 e infectaba a usuarios de Chile, Costa Rica y Panamá, por lo que no es de sorprender que nos encontremos de nuevo con un engaño que usa la misma excusa para propagarse.

Además, no olviden lo necesario que es contar con una solución de seguridad que permita disfrutar de la tecnología de forma segura alertando sobre la descarga de este tipo de amenazas que puedan poner en peligro su información más valiosa.