Tras haber observado algunas detecciones recientes de Korplug (PlugX), identificamos dos campañas de mayor difusión que emplean este conocido troyano de acceso remoto. En este post, damos información general sobre el primero, relacionado con Afganistán y Tayikistán. El otro, donde los objetivos de ataque son una serie de organizaciones rusas de alto perfil, será el tema de la presentación de Anton Cherepanov en la conferencia sobre seguridad ZeroNights en Moscú esta semana.

A veces, el malware que se usa en varios ataques es lo suficientemente único como para identificar incidentes relacionados, lo que simplifica el rastreo de botnets individuales. Un ejemplo fue la variante BlackEnergy Lite (también conocida como BlackEnergy 3), utilizada por un grupo de atacantes (que luego se denominó Quedagh o Sandworm) contra objetivos en Ucrania y otros países. BlackEnergy Lite se distingue claramente de los demás numerosos binarios de BlackEnergy 2, la variante más común, que también circula in-the-wild.

En otros casos, los atacantes usan herramientas más comunes para logar sus objetivos criminales. Por ejemplo, el troyano de acceso remoto (RAT, por sus siglas en inglés) Korplug (alias PlugX) es un kit de herramientas muy conocido asociado a grupos chinos creadores de amenazas persistentes avanzadas (APT, por sus siglas en inglés) y utilizado en una extensa cantidad de ataques dirigidos desde 2012. Durante varias de las últimas semanas analizamos con mayor detalle un número de detecciones de este malware en muchos incidentes no relacionados.

Entre ellos, pudimos descubrir varias infecciones realizadas con éxito donde las muestras de Korplug empleadas se conectaban al mismo dominio de comando y control (C&C):

DOMINIO: www.notebookhk.net

UpdatedDate: 2013-11-1218:03:45

CreateDate: 2013-06-1811:08:17

RegistrantName: lee stan

RegistrantOrganization: lee stan

RegistrantStreet: xianggangdiqu

Registrant City: xianggangdiqu

Registrant State: xianggang

RegistrantPostalCode: 796373

Registrant Country: HK

Otras muestras de Korplug se conectaban a un nombre de dominio diferente que resolvía en la misma dirección IP que notebookhk.net:

DOMINIO: www.dicemention.com

UpdatedDate: 2013-11-1218:05:33

CreateDate: 2013-09-1014:35:11

RegistrantName: z x

RegistrantOrganization: z x

RegistrantStreet: xianggangdiqu

Registrant City: xianggangdiqu

Registrant State: xianggang

RegistrantPostalCode: 123456

Registrant Country: HK

DOMAIN: www.abudlrasul.com

Updated Date: 2014-10-16 14:16:27

Create Date: 2014-10-16 14:16:27

Registrant Name: gang xin

Registrant Organization: gang xin

Registrant Street: Argentina Argentina

Registrant City: Argentina

Registrant State: Argentina

Registrant Postal Code: 647902

Registrant Country: AR

Tomando estos centros de comando y control como puntos de partida, pudimos ubicar una serie de víctimas infectadas mediante diversos documentos cargados con exploits dirigidos y archivos comprimidos con nombres elegidos muy astutamente.

Abajo se muestra una tabla con una selección de documentos RTF y archivos comprimidos de autoextracción RAR con extensión .SCR:

| Nombre del archivo | Traducción al español | SHA1 |

|---|---|---|

| Situation Report about Afghan.doc | 36119221826D0290BC23371B55A8C0E6A84718DD | |

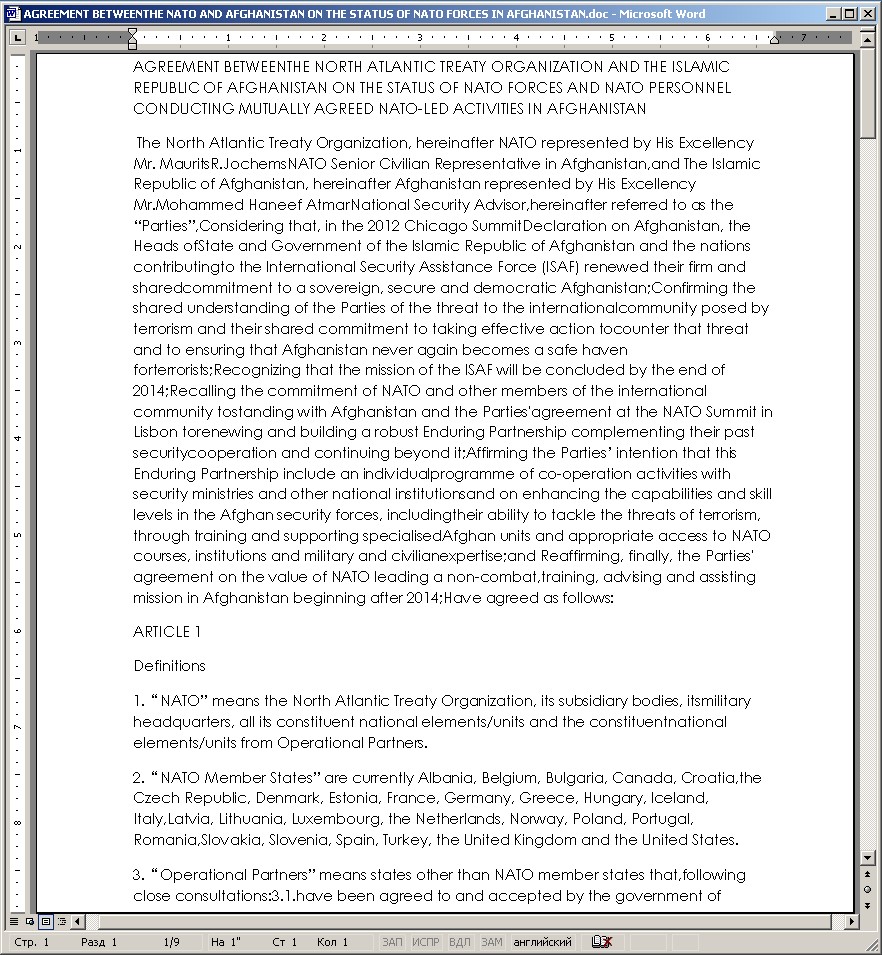

| AGREEMENT BETWEENTHE NATO AND AFGHANISTAN ON THE STATUS OF NATO FORCES IN AFGHANISTAN.doc | A6642BC9F3425F0AB93D462002456BE231BB5646 | |

| news.doc | 51CDC273B5638E06906BCB700335E288807744B5 | |

| План деятельности соединений и воинских частей Приволжского региона на июль 2014 г.scr | Plan de actividad de unidades militares en la región del Volga en julio de 2014 | EA6EE9EAB546FB9F93B75DCB650AF22A95486391 |

| телефонный справочник структуры МИД КР .scr | Directorio telefónico del Ministro de Asuntos Exteriores de la República Kirguisa | D297DC7D29E42E8D37C951B0B11629051EEBE9C0 |

| О Центре социальной адаптации военнослужащих.scr | Sobre el Centro de adaptación social de soldados | 8E5E19EBE719EBF7F8BE4290931FFA173E658CB8 |

| Протокол встречи НГШ КНР.scr | Acta de reunión de funcionarios de la República Popular China | 1F726E94B90034E7ABD148FE31EBA08774D1506F |

| исправленный шаблон плана мероприятий.scr | Plantilla corregida con plan de acción | A9C627AA09B8CC50A83FF2728A3978492AEB79D8 |

| Situation Report about Afghan.scr | A9C627AA09B8CC50A83FF2728A3978492AEB79D8 | |

| Военно-политическая обстановка в ИРА на04.10.2014.scr | Situación militar y política en la República Islámica del Afganistán el 10 04 2014 | E32081C56F39EA14DFD1E449C28219D264D80B2F |

| Afghan Air Force.scr | E32081C56F39EA14DFD1E449C28219D264D80B2F | |

| план мероприятий.scr | Plan de acción | 1F726E94B90034E7ABD148FE31EBA08774D1506F |

Algunos de los documentos mencionados arriba también contenían documentos señuelo:

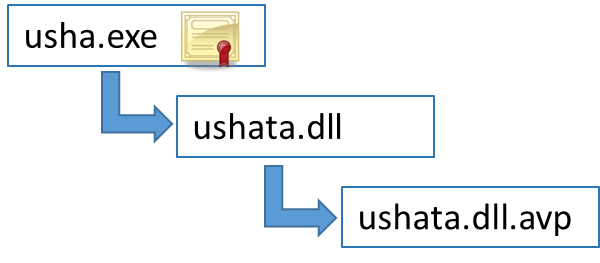

En todos los casos, se colocaban tres archivos binarios (además de los documentos señuelo) que llevaban a la carga del troyano Korplug en memoria:

- usha.exe: un archivo ejecutable legítimo con una firma digital de Kaspersky que carga un DLL con un nombre de archivo específico

- ushata.dll: un pequeño programa para cargar archivos DLL que pasa la ejecución al código binario sin procesar de Korplug

- ushata.dll.avp: archivo binario de Korplug sin procesar

Se sabe que el RAT Korplug suele usar esta estrategia de carga lateral mediante la alteración de archivos ejecutables legítimos firmados digitalmente y constituye una forma de mantenerse fuera del alcance del radar, ya que una aplicación de confianza con una firma válida entre los demás elementos de inicio tiene menos probabilidades de levantar sospechas.

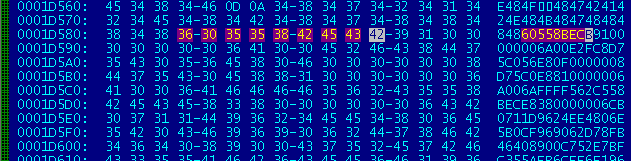

Los documentos maliciosamente diseñados son archivos RTF que aprovechan con éxito la vulnerabilidad CVE-2012-0158 en Microsoft Word. La siguiente imagen muestra el comienzo del shellcode con codificación ASCII de la vulnerabilidad CVE-2012-0158, que se encuentra dentro del documento (los códigos de operación 60, 55, 8bec se descomponen en pusha; push ebp; mov ebp, esp).

Sin embargo, es interesante notar que los documentos también contienen el exploit más nuevo CVE-2014-1761, que se usó ampliamente en ataques dirigidos llevados a cabo por varias otras familias de malware en el transcurso de este año (incluyendo BlackEnergy, Sednit, MiniDuke, entre otros). No obstante, este exploit no se llega a implementar como debería como consecuencia de un desplazamiento de archivo incorrecto en la primera etapa del shellcode.

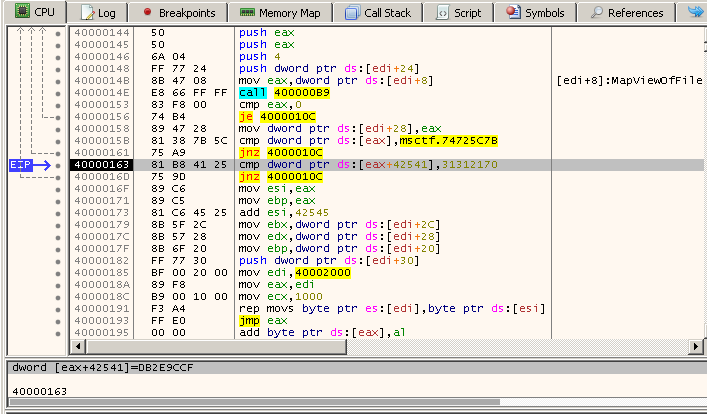

Abajo vemos el desmontaje de la primera etapa del código de Shell, donde verifica la presencia de la etiqueta “p!11”, que marca el comienzo de la segunda etapa del shellcode, y la carga en memoria. Sin embargo, aunque la etiqueta y la segunda etapa del shellcode estén presentes en el archivo RTF, se encuentran en un desplazamiento diferente, por lo tanto la segunda etapa nunca se llega a cargar.

Gabor Szappanos de Sophos da una explicación posible sobre el origen de estas muestras defectuosas.

La telemetría de ESET Live Grid indica que los ataques a estos objetivos se vienen llevando a cabo desde al menos junio de 2014, y continúan hasta el día de hoy.

Logramos identificar que los objetivos de los ataques son residentes de los siguientes países:

- Afganistán

- Tayikistán

- Rusia

- Kirguistán

- Kazajstán

Por los temas de los archivos utilizados para propagar el malware, así como por las víctimas infectadas, parece que los atacantes están interesados en recopilar inteligencia relacionada a asuntos diplomáticos y militares de Afganistán, Tayikistán y Rusia.

También es interesante notar que la mayoría de las víctimas afectadas cuentan con otra cosa en común: en sus sistemas se detectaron otros troyanos de acceso remoto, troyanos de robo de archivos o registradores de pulsaciones del teclado (keyloggers), además de la detección del RAT Korplug. Uno de estos RAT "alternativos" se conectaba a un dominio que también era utilizado por las muestras de Korplug.

Como la funcionalidad de estas herramientas se superponía en parte con la de Korplug, nos dejó pensando si los atacantes solo estaban experimentando con diversos RAT o estaban suplementando alguna funcionalidad que no podían lograr.

Abajo damos información adicional sobre las dos familias de malware que se encontraron con mayor frecuencia acompañando las infecciones de Korplug.

Malware alternativo número 1: DarkStRat

Un troyano de acceso remoto curioso, ya que al buscarlo en la web apunta a una conexión china, aunque los comandos que escucha están en español:

- CERRAR

- DESINSTALAR

- SERVIDOR

- INFO

- MAININFO

- PING

- REBOOT

- POWEROFF

- PROC

- KILLPROC

- VERUNIDADES

- LISTARARCHIVOS

- EXEC

- DELFILE

- DELFOLDER

- RENAME

- MKDIR

- CAMBIOID

- GETFILE/SENDFILE/RESUMETRANSFER

- SHELL

- SERVICIOSLISTAR

- INICIARSERVICIO

- DETENERSERVICIO

- BORRARSERVICIO

- INSTALARSERVICIO

El malware es capaz de administrar procesos y servicios en el equipo infectado, transferir archivos hacia y desde el servidor de comando y control, ejecutar comandos de Shell, entre otras funciones. Está escrito en Delphi y se conecta a www.dicemention.com. Algunas muestras contienen una firma digital de "NanningweiwuTechnologyco.,ltd".

Malware alternativo número 2: File Stealer

Este malware, escrito en C, contiene varias funciones para recopilar archivos extraidos del disco rígido de la víctima, según criterios establecidos en el archivo de configuración. Además de hacer un barrido reiterado de todas las unidades lógicas fijas y remotas, también monitorea constantemente todos los medios extraíbles enchufados y las redes compartidas, ya que escucha los sucesos DBT_DEVICEARRIVAL.

Además de recopilar archivos, intenta reunir las contraseñas guardadas, el historial de las direcciones URL visitadas, la información de cuentas y la información de proxy desde las siguientes aplicaciones:

- Microsoft Messenger

- Microsoft Outlook

- Microsoft Internet Explorer

- Mozilla Firefox

Los dominios de comando y control utilizados por este malware son:

- newvinta.com

- worksware.net

Algunos ejemplos de este ladrón de archivos detectados durante estas campañas también contiene la firma de "NanningweiwuTechnologyco.,ltd", otro indicador más de que las infecciones estás relacionadas entre sí.

Lista de SHA1:

Korplug:

5DFA79EB89B3A8DDBC55252BD330D04D285F9189

095550E3F0E5D24A59ADD9390E6E17120039355E

5D760403108BDCDCE5C22403387E89EDC2694860

05BFE122F207DF7806EB5E4CE69D3AEC26D74190

548577598A670FFD7770F01B8C8EEFF853C222C7

530D26A9BEEDCCED0C36C54C1BF3CDA28D2B6E62

F6CB6DB20AA8F17769095042790AEB60EECD58B0

EF17B7EC3111949CBDBDEB5E0E15BD2C6E90358F

17CA3BBDDEF164E6493F32C952002E34C55A74F2

973EA910EA3734E45FDE304F20AB6CF067456551

47D78FBFB2EFC3AB9DDC653A0F03D560D972BF67

0B5A7E49987EF2C320864CF205B7048F7032300D

E81E0F416752B336396294D24E639AE86D9C6BAA

E930D3A2E6B2FFDC7052D7E18F51BD5A765BDB90

Malware alternativo número 1:

FDD41EB3CBB631F38AC415347E25926E3E3F09B6

457F4FFA2FE1CACFEA53F8F5FF72C3FA61939CCD

5B6D654EB16FC84A212ACF7D5A05A8E8A642CE20

7D59B19BD56E1D2C742C39A2ABA9AC34F6BC58D4

D7D130B8CC9BEA51143F28820F08068521763494

01B4B92D5839ECF3130F5C69652295FE4F2DA0C5

02C38EC1C67098E1F6854D1125D3AED6268540DE

Malware alternativo número 2:

3A7FB6E819EEC52111693219E604239BD25629E9

BF77D0BA7F3E60B45BD0801979B12BEA703B227B

55EF67AFA2EC2F260B046A901868C48A76BC7B72

A29F64CD7B78E51D0C9FDFBDCBC57CED43A157B2

34754E8B410C9480E1ADFB31A4AA72419056B622

17A2F18C9CCAAA714FD31BE2DE0BC62B2C310D8F

6D99ACEA8323B8797560F7284607DB08ECA616D8

1884A05409C7EF877E0E1AAAEC6BB9D59E065D7C

1FC6FB0D35DCD0517C82ADAEF1A85FFE2AFAB4EE

5860C99E5065A414C91F51B9E8B779D10F40ADC4

7950D5B57FA651CA6FA9180E39B6E8CC1E65B746

Investigador: Anton Cherepanov