Durante las últimas semanas, compartimos con ustedes diferentes tendencias que se vieron en la región durante 2014. En particular, conversamos acerca de las botnets que afectan a la región, observando su comportamiento en México, Centroamérica y también en Colombia, Ecuador y Venezuela, donde vimos que las cifras de detecciones indicaban la predominancia ya sea de Dorkbot o de VBS/Agent.NDH. Nos queda entonces analizar el panorama en el cono sur, por lo que en este post vamos a compartir con ustedes datos sobre los bots que más afectan a Argentina, Chile y Uruguay, y veremos qué similitudes y diferencias hay con el resto de la región.

Entre todas las características que pueden presentar estas amenazas, la particularidad de un bot es que permite a un atacante ejecutar instrucciones en muchos equipos en simultáneo, y todos los equipos que controla en su conjunto, es lo que conocemos como botnet.

Controlar muchos dispositivos o equipos de manera remota otorga a un atacante diversas herramientas para sacar provecho de ellas. Mirándolo de otra manera, es como cuando hablamos de la semejanza de una botnet con un control remoto utilizado para comandar muchos televisores de diferentes marcas y modelos al mismo tiempo.

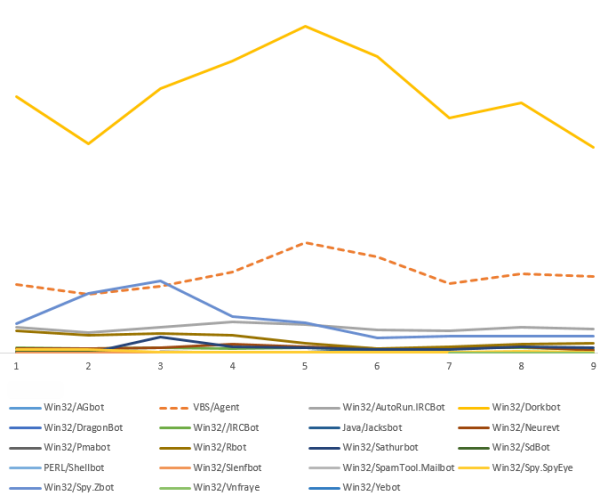

Entonces, analicemos las detecciones que vemos desde el Laboratorio de Investigación de ESET Latinoamérica en Argentina, Chile y Uruguay. En el siguiente gráfico pueden observar los porcentajes de detecciones para los bots durante 2014:

Como podemos observar, en primer lugar se encuentra Dorkbot con el 61% de las detecciones, seguido de VBS/Agent.NDH con el 18% de detecciones. Si estuvieron leyendo los posts que escribimos sobre bots en Centroamérica y en México, verán que, como decíamos, Dorkbot y VBS/Agent.NDH son una tendencia en toda la región y se disputan el primer puesto. Sin embargo, para Argentina, Chile y Uruguay, vemos tres detecciones de Dorkbot por cada detección del gusano que está desarrollado en Visual Basic Script. Seis de cada diez detecciones de bots en estos países corresponden a alguna variante de Dorkbot.

El “hall of fame” de las botnets en la región

En retrospectiva, allá por el año 2012 cuando ESET Latinoamérica publicó el paper “Dorkbot: Conquistando Latinoamérica”, hablábamos de que esta red de botnets contaba con más de 80 mil equipos infectados. El 44% de ellos pertenecía a Chile, 11% eran de Argentina y, por su parte, Uruguay contaba con el 2% de sus equipos infectados con esta amenaza. Esto ya era un indicativo de que Dorkbot era el bot con mayores niveles de detección, “galardón” que mantiene hasta el día de hoy.

Dorkbot y su contendiente VBS/Agent.NDH tienen sus diferencias. En primer lugar, están desarrollados con tecnologías diferentes: el primero es un gusano desarrollado en C++, mientras que el segundo está desarrollado en un lenguaje de scripting que no se compila. Además, Dorkbot utiliza el protocolo IRC para comunicarse con su panel de control, mientras que VBS/Agent.NDH lo hace a través del protocolo HTTP.

Sin embargo, a pesar de estas diferencias tan marcadas, tienen una similitud más que notoria. Ambos utilizan los dispositivos USB para propagarse, y el mismo método para infectar el sistema de un usuario desprevenido: reemplazan todas las carpetas y los archivos por accesos directos, que antes de mostrarle la información al usuario ejecutarán una copia del malware escondida en las memorias USB.

Otro punto a tener en cuenta es que para Argentina, Chile y Uruguay, las botnets IRC parecen predominar por sobre las que se comunican a través de HTTP o P2P (peer to peer o punto a punto), en donde una vez más la responsabilidad de que suceda esto son las altas detecciones de Dorkbot.

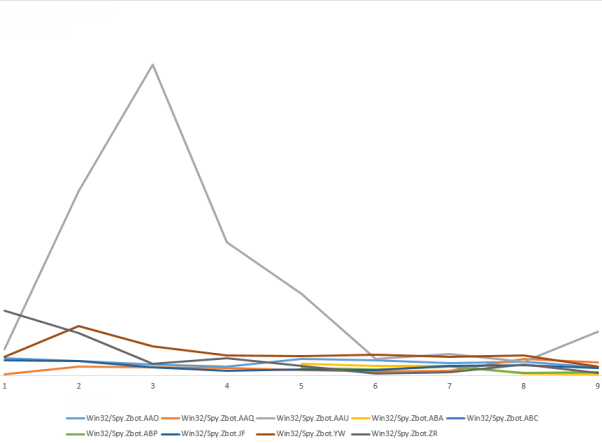

Otra botnet destacada en la región ha sido GameOver Zeus, que sigue teniendo nuevas variantes, detectada por los productos de ESET como Win32/Spy.Zbot.AUU. Esta es una variante del conocido bot Zeus, aunque esta versión realiza la conexión mediante P2P. Esta característica es muy importante y fundamental al momento de hacer un análisis y lograr desmantelarla tal como hizo el FBI, a diferencia de la conexión HTTPS que realiza Zeus.

A continuación la representacion gráfica de detecciones de Zeus:

Zeus se esparcía a través de mensajes de correo electrónico spam y campañas de phishing. A su vez, los equipos infectados podían verse involucrados en actividades ilícitas como el envío de correo spam o ataques de denegación de servicio (DoS), entre otros.

La variante de Zeus que les comentamos, detectada como Win32/Spy.Zbot.AUU, está relacionada con infecciones de Cryptolocker, un ransomware que cifra la información de la víctima solicitando un pago como rescate para volver a hacer legibles los datos. Sin ir más lejos, hemos visto que en Argentina, una empresa sufrió el secuestro de su información, por la cual tuvo que pagar 2.500 dólares, para así poder descifrarla. El 54% de las detecciones de Zeus en Argentina, Chile y Uruguay corresponden a esta variante.

Históricamente, el competidor de Zeus ha sido el crimepack conocido como SpyEye, y detectado por ESET como Win32/Spy.SpyEye. Ha tenido cierta actividad en la región, y en particular el país donde más activo se lo vio fue en Chile. Este troyano bancario se oculta en el sistema y filtra las contraseñas de home banking de los usuarios, de igual forma que lo hace Zeus.

En conclusión, Dorkbot sigue siendo el bot con mayores niveles de detección para la región y en Argentina, Chile y Uruguay, la diferencia con su competidor más cercano no lo persigue tan de cerca como en otros países de la región. Los motivos de esta tendencia radican en la información que es capaz de robar, como así también en su propagación automática a través de dispositivos USB, si también tenemos en cuenta que ya es posible conectarlos a gran variedad de teléfonos móviles. Si alguna vez en uno de tus USB todos los archivos desaparecieron y se convirtieron en accesos directos, es probable que lo hayas conectado a una máquina infectada con alguna variante de este gusano.

Así que, como siempre, ¡mucho cuidado!