Un nuevo malware al que se denominó Mayhem es utilizado para atacar servidores Unix-like *nix, y hacerlos parte de una botnet -incluso sin necesidad de privilegios de root (superusuario). Utiliza payloads para ejecutar acciones maliciosas e infectar máquinas que no tengan los últimos parches de seguridad o no dispongan de un software de seguridad.

Los servidores Unix-like, a veces abreviados *nix, son aquellos que se comportan de manera similar a un sistema Unix, aunque no es necesario que sean certificados en ninguna versión de la Single Unix Specification.

Hasta el momento, los investigadores del grupo ruso Yandex, responsables del hallazgo, han comprobado que alrededor de 1.400 servidores fueron comprometidos en el mundo, en su mayoría localizados en Estados Unidos, Rusia, Alemania y Canadá.

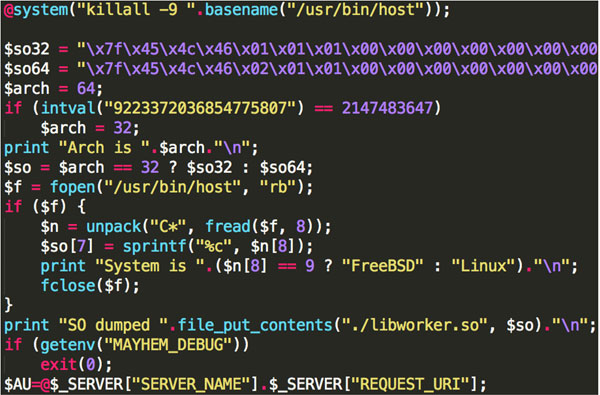

Mayhem infecta los servidores a través de un script PHP. Una vez instalado, se ejecuta en un loop infinito y usa HTTP POST para enviar información y recibir instrucciones de un Centro de Comando y Control (C&C). Su funcionalidad está determinada por un conjunto de plugins que se almacenan en un archivo oculto, la mayoría de los cuales ayudan a encontrar otros servidores para infectar -ya sea buscando vulnerabilidades o ejecutando ataques de fuerza bruta para obtener acceso.

Uno de esos plugins incluso es capaz de explotar Heartbleed, la vulnerabilidad en OpenSSL que expuso información sensible de miles de servidores.

"En el mundo *nix, las tecnologías que se actualizan automáticamente no son muy utilizadas, especialmente en comparación con computadoras de escritorio y smartphones. La gran mayoría de webmasters y administradores de sistemas tienen que actualizar su software manualmente y probar que su infraestructura funciona correctamente", dice el paper publicado por Yandex.

"En sitios ordinarios, la mantención en serio es bastante costosa y normalmente los webmasters no tienen la oportunidad de hacerla. Esto significa que es fácil para los atacantes encontrar servidores web vulnerables y utilizarlos en sus botnets", concluye la investigación.

Lo cierto es que las botnets basadas en servidores ofrecen a los cibercriminales un modelo único para obtener rédito económico a través de redirecciones de tráfico, ataques drive-by-download, técnicas de Black Hat SEO y demás.

Inicialmente, Andrej Kovalev, Konstantin Ostrashkevich y Evgeny Sidorov descubrieron el malware apuntando a servidores NixOS, y rastrearon las transmisiones desde las computadoras infectadas hacia los dos Centros de Comando y Control. El descubrimiento inicial fue en abril, y creen que se trata de la continuación de Fort Disco, la campaña de fuerza bruta descubierta por Arbor Networks en 2013.