Hemos recibido un phishing “casi perfecto” que simula provenir de un conocido banco español y, con el mismo argumento de siempre, solicita al usuario que vaya al sitio web a comprobar su identidad introduciendo sus datos. Hasta aquí nada nuevo. Pero decimos "casi perfecto" porque, a diferencia de otros casos a los que estamos acostumbrados, este está impecablemente redactado, sin faltas de ortografía, en perfecto castellano y lleva a una web a la que no se le puede reprochar casi nada.

Es decir, contiene todos los ingredientes para hacerse pasar por un mail legítimo, capaz de engañar a cualquier cliente o usuario de la banca online de la entidad.

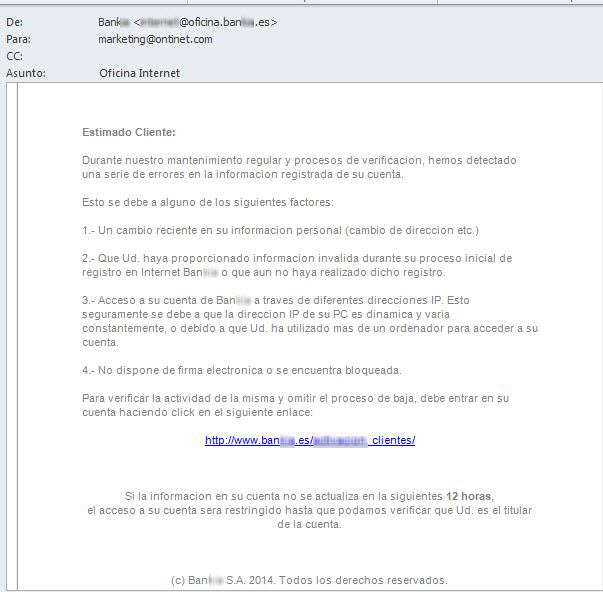

El email proviene desde una dirección fácilmente creíble. Salvo por el pequeño detalle de que no trae ningún logo, el resto del texto, como se puede observar a continuación, está perfectamente redactado:

La dirección web visible también es idéntica a la real. Salvo que si pones el mouse encima y te fijas, se ve que la URL que va asociada al enlace es totalmente diferente y corresponde a un centro universitario de Argentina. Pero claro, para eso, antes hay que fijarse; probablemente la reacción de un cliente distraído de este banco será hacer clic en el enlace visible en el correo.

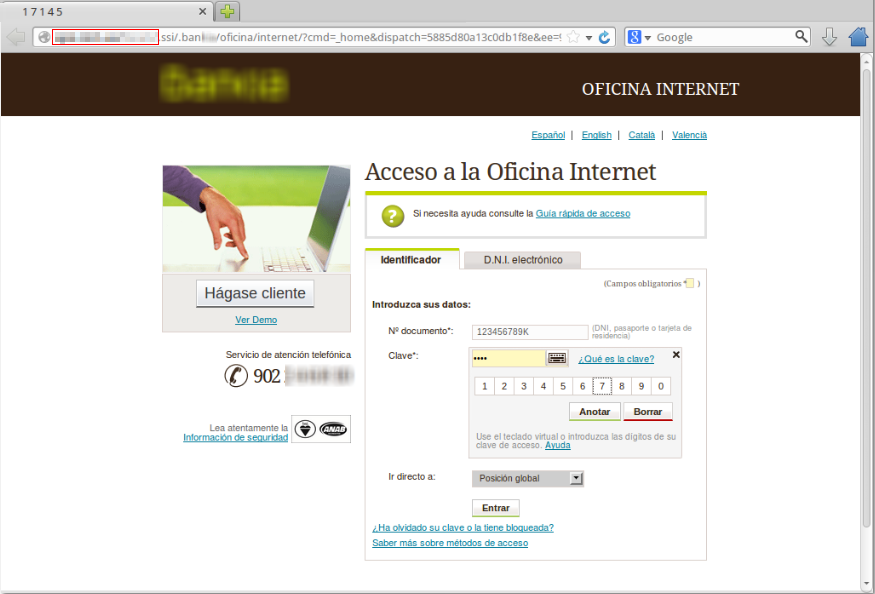

Una vez haces clic, llegas a la web en cuestión. De nuevo, quitando el detalle de la URL que aparece en la parte superior del navegador, el resto del contenido es prácticamente idéntico al original. Por eso, caer víctima de este engaño sería bastante sencillo.

En la primera pantalla solicita al usuario su identificación:

Al introducir el identificador, pasa a otra pantalla donde se solicitan más datos:

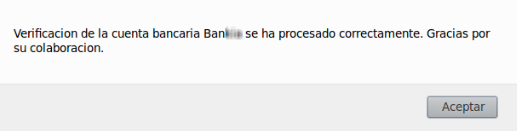

Tras rellenar el formulario y hacer clic en “Enviar”, aparece una pantalla de agradecimiento como la siguiente:

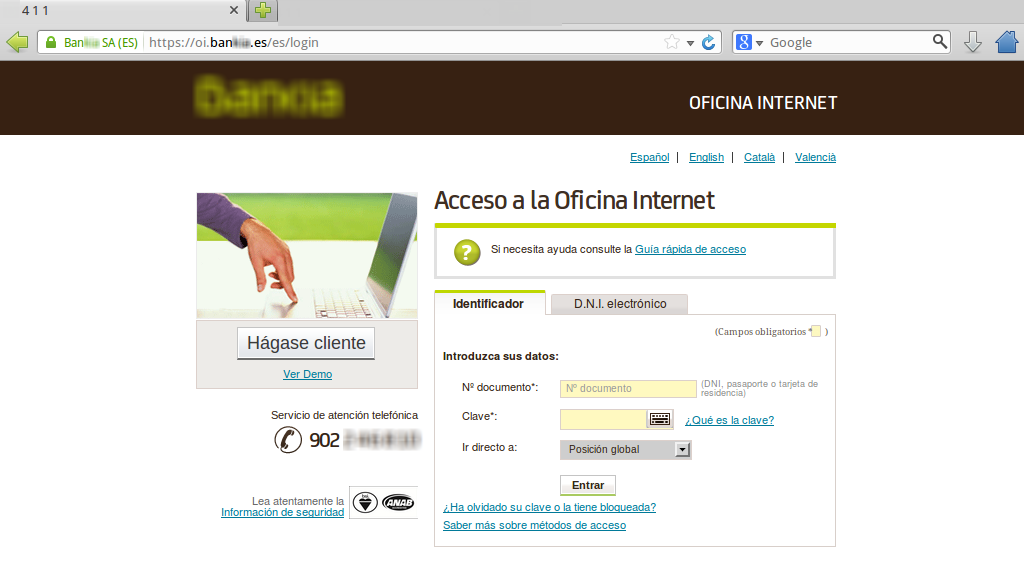

Y al aceptar el mensaje, envía al visitante a la web original del banco (obsérvese el enlace y el candado indicando que la conexión está verificada):

Es en este momento cuando el usuario cree haber cumplido con los requerimientos de seguridad de su banco, cuando en realidad acaba de darle todos los datos de acceso a su cuenta bancaria verdadera a los cibercriminales que están detrás de la estafa. A partir de aquí cualquier cosa es posible: transferencias bancarias de sumas de dinero que el titular de la cuenta no hizo pero sí alguien con sus credenciales, pagos, venta de los datos bancarios al mejor postor, y demás.

Es en este momento cuando el usuario cree haber cumplido con los requerimientos de seguridad de su banco, cuando en realidad acaba de darle todos los datos de acceso a su cuenta bancaria verdadera a los cibercriminales que están detrás de la estafa. A partir de aquí cualquier cosa es posible: transferencias bancarias de sumas de dinero que el titular de la cuenta no hizo pero sí alguien con sus credenciales, pagos, venta de los datos bancarios al mejor postor, y demás.

Las técnicas de Ingeniería Social utilizadas son, como vemos, cada vez más depuradas. Nuestro consejo es estar siempre atentos a las URL que aparecen en los navegadores, que son las que sin duda nos van a dar la pista acerca de a qué sitio nos está llevando el enlace. Y ante cualquier duda, no introducir ningún dato personal y llamar al banco, si es necesario, para verificar la procedencia del email.