Días atrás les presentábamos el análisis de unas muestras que, al ejecutarse, simulaban ser un navegador web como cualquier otro, con la finalidad de robar credenciales bancarias. Curiosamente, hay una muestra distinta que se encuentra relacionada con las presentadas; a través de este análisis, les mostramos esta relación.

Uno de los últimos análisis que llevamos a cabo fue el de un falso navegador que busca credenciales bancarias de usuarios en Brasil. La ejecución de una de estas amenazas abrirá un falso navegador en un sitio bancario, y esperará el ingreso de información sensible para luego robarla. El sitio bancario puede variar, de hecho en la publicación anterior les mostrábamos dos muestras que se mostraban como idénticas, salvo por el dominio financiero al que accedían.

Si bien el funcionamiento de las muestras analizadas previamente es bastante ingenioso, hay algo que llama la atención: los cibercriminales suelen buscar pasar desapercibidas sus acciones, y ejecutar un archivo que abra un navegador directamente en un sitio bancario no es algo transparente para el usuario. Al observar esto, podría surgir la siguiente duda: ¿es posible que estas muestras se encuentren asociadas con algo más? La respuesta es directa: sí.

Veamos una muestra distinta, que se presenta como un archivo de texto enriquecido (llamado ajustar, que en realidad es un ejecutable). Su ejecución aparentemente lanzará un error, como puede evidenciarse a continuación:

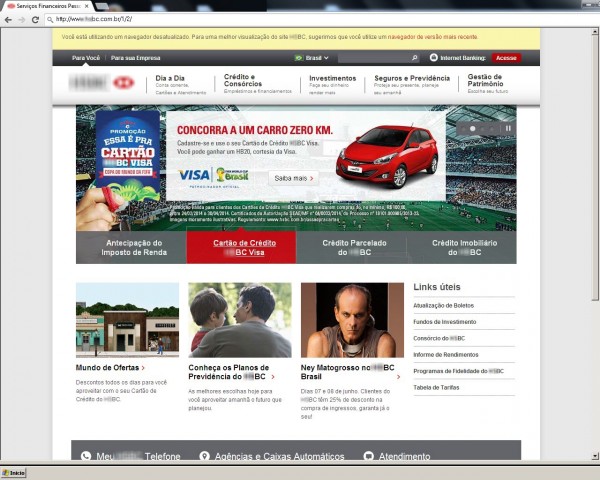

Detrás de este archivo se esconde una variante de la familia Win32/TrojanDownloader.Banload, conocida por tener un gran número de detecciones en Latinoamérica y analizada en este blog anteriormente. El comportamiento de este código malicioso permanecerá oculto hasta el momento en que el usuario intente ingresar a un dominio bancario. Cuando lo haga, la amenaza cerrará el navegador y pondrá en funcionamiento una de las amenazas que les presentamos en la publicación anterior. En la siguiente imagen se puede ver una de ellas en funcionamiento:

Esta nueva muestra mantiene un vínculo directo con las analizadas previamente, utilizándolas de acuerdo a la entidad financiera de la víctima. Al llevar a cabo el análisis, se encontraron más muestras que simulaban ser falsos navegadores, cada una utilizando un dominio bancario brasilero distinto.

Este tipo de muestras evidencian el ingenio de los cibercriminales para llevar a cabo su cometido, dando lugar a la posibilidad de afectar a diversos usuarios de distintas entidades financieras. Las muestras anteriores son detectadas por las soluciones de seguridad de ESET como Win32/Spy.Bancos.ACD, y la analizada en esta publicación como Win32/TrojanDownloader.Banload.SSJ.