Para aquellos que no lo recuerden, Dorkbot fue uno de los códigos maliciosos que más se propagó a lo largo de Latinoamérica en 2012. Este gusano, detectado por los productos de ESET como Win32/Dorkbot, ha causado más de un dolor de cabeza ya que es capaz de robar información del usuario y convertir su equipo en parte de una botnet. Durante las últimas semanas hemos estado analizando una amenaza con grandes similitudes a este gusano que se ha propagado por Brasil. ¿Será esta nueva amenaza el sucesor de Dorkbot? Todavía no lo sabemos, pero veamos de qué es capaz.

El ejecutable se propagó bajo el nombre “47 - Tese _ tensões em Tambores.exe” entre finales de 2013 y los primeros días de febrero se encuentra desarrollado en Visual C++ 6.0, pero lo que vemos en primera instancia es solo un envoltorio de la amenaza real.

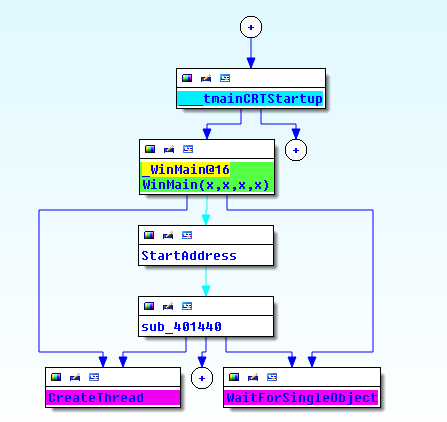

Un análisis dinámico de la muestra nos permite corroborar que lo primero que hace este ejecutable es crear una copia de sí mismo dentro del sistema y renombrarlo como IpodService.exe. Es la instancia de este segundo proceso quien se encarga de comunicarse con su centro de comando y control, utilizando el protocolo IRC tal y como lo hace Dorkbot.

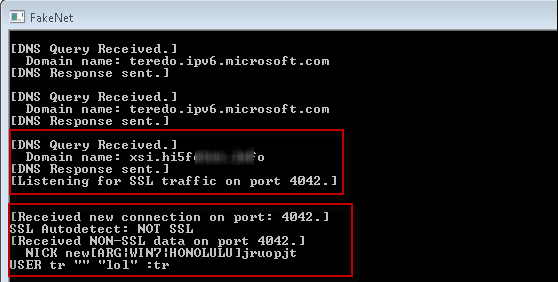

El nombre del usuario con el que se conecta, como así también el indicador del Sistema Operativo, difiere de Dorkbot pero cuentan con el mismo formato. Al momento de publicar este post, los C&C se encuentran bajo análisis por la gente de abuse.ch, conocidos por sus herramientas de seguimiento de Zeus y SpyEye. Sin embargo, utilizando herramientas como FakeNet es posible ver a dónde se intenta comunicar:

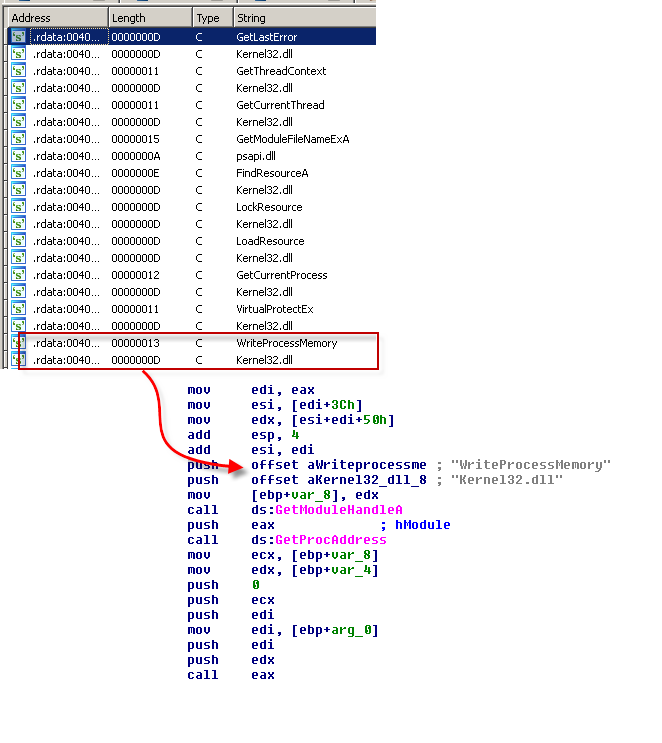

Por otro lado, revisando la información del ejecutable con un desensamblador, podemos ver algunos puntos interesantes, como por ejemplo que solo importa algunas funciones de la librería del sistema Kernel32.dll y dejando algunas de las más importantes para cargarlas de manera dinámica al ejecutarse a través de una llamada a GetModuleHandleA y GetProcAddress:

Una vez infectado el sistema, se interceptan las llamadas a determinadas funciones para robar los datos del usuario de manera similar a Dorkbot, pero podemos comprobar que aunque las técnicas utilizadas son similares, incluyendo el protocolo de comunicación, hasta el momento corresponden a dos familias de malware diferentes. Otro dato importante a tener en cuenta es que según el sistema de Alerta temprana de ESET, ESET Live Grid, esta amenaza solo se vio en Brasil.