Hace algunos días, el Laboratorio de Investigación de ESET Latinoamérica recibió un troyano bancario destinado a usuarios chilenos. En el siguiente post se analizan las técnicas de Ingeniería Social que hacen de este, un caso importante de explicar.

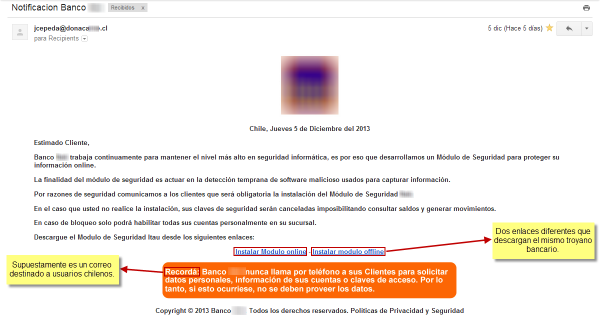

De forma similar a casos de phishing, este código malicioso llega a través de un correo electrónico que simula provenir de un conocido banco chileno. En el texto se le indica al destinatario que por motivos de mejora de seguridad, será necesario instalar un “Módulo de Seguridad” con el objetivo de poder continuar consultando el saldo y generar movimientos. Asimismo, se indica que el “Módulo de Seguridad” tiene como función, garantizar “la detección temprana de software malicioso usados para capturar información”. A continuación se muestra una captura del correo electrónico en cuestión (hacer clic para agrandar la imagen):

Tal como se puede apreciar en la imagen, se incluyen dos enlaces diferentes para la descarga del archivo Modulo-Seguridad.zip. Se trata de un archivo comprimido que contiene en su interior el fichero Modulo-Seguridad.exe. Este último es detectado por los productos de ESET como Win32/Spy.Banker.AAKA. Hasta este momento, se pueden notar algunas técnicas de Ingeniería Social. La primera tiene relación con el uso de los logos del banco suplantado y la mención del “Módulo de Seguridad” que supuestamente protege al usuario de lo mismo que está descargando (un troyano). Cabe destacar que el icono del código malicioso y la descripción del ejecutable coinciden con los nombres del banco suplantado. Un descuido de este caso es el hecho de que a pesar de estar enfocado para usuarios chilenos, se puede leer la palabra “Recordá”, acentuación que no se utiliza en dicho país. En caso que el usuario no sea precavido y ejecute este malware, aparece la siguiente interfaz gráfica (GUI):

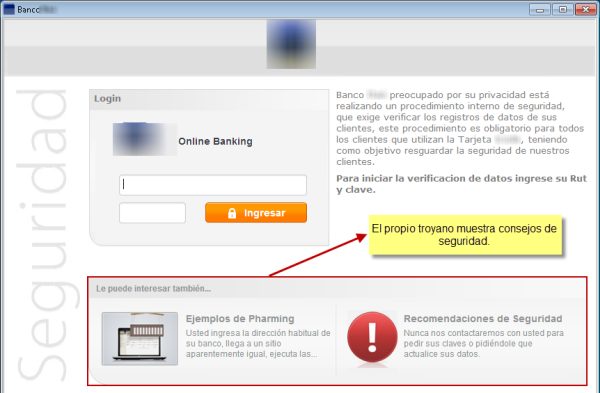

Acá se puede observar otra técnica de Ingeniería Social. A diferencia de la mayoría de los troyanos bancarios que silenciosamente roban información de la víctima, en este caso los cibercriminales optaron por solicitar las credenciales bancarias de forma directa, al estilo de un phishing “clásico”. El primer campo corresponde al RUT, número de identificación personal que se utiliza en Chile. Luego, es necesario ingresar la contraseña asociada a la banca en línea. Posteriormente, la víctima podrá observar la siguiente ventana:

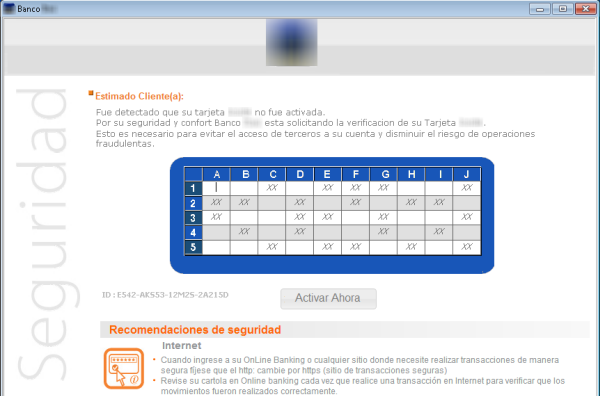

Allí se solicitan todos los números de la tarjeta de coordenadas del usuario. Si se toma este caso en su totalidad, es posible observar cómo los cibercriminales dejan premeditadamente, los consejos de seguridad que publican las instituciones financieras. Tanto en el correo electrónico como en el texto que despliega el mismo troyano, aparecen recomendaciones de seguridad. Si bien esta es una técnica de Ingeniería Social para no levantar sospechas por parte de la potencial víctima, si el usuario leyera esos consejos probablemente no caería en este tipo de situaciones.

Finalmente, es importante recordar que las instituciones bancarias no solicitan información personal por correo electrónico o medios digitales. Asimismo, tampoco es usual que una empresa obligue a los clientes a instalar un software para poder continuar utilizando los servicios. Frente a un caso como este, no se deberá seguir ningún enlace y si se tienen dudas, lo mejor será contactar directamente al banco en cuestión.

André Goujon

Especialista de Awareness & Research