Desde el Laboratorio de Investigación de ESET Latinoamérica seguimos analizando las amenazas que afectan a la región. Tal es así que en los últimos días hemos detectado la propagación de malware mediante técnicas de Ingeniería Social, afectando a usuarios de Brasil. El medio utilizado en este caso es a través de correos electrónicos falsos, que dicen provenir de una entidad bancaria. En este post se expondrá en qué consiste el engaño, para evitar caer en este tipo de amenazas.

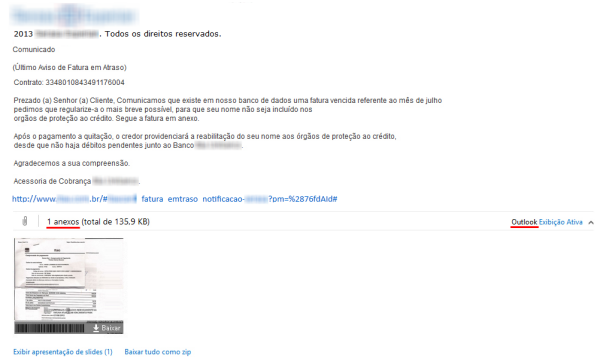

Mediante las técnicas de Ingeniería Social los atacantes intentan obtener información de los usuarios que estos últimos no otorgarían en condiciones normales. Por ello, apelando a factores como la confianza, la curiosidad o el miedo, los criminales pueden acceder a información que luego les sirva para obtener un rédito económico. Particularmente, hace unos días se ha detectado el envío de correos electrónicos en portugués, informando de una supuesta deuda o factura impaga en el mes de julio. A continuación, se observa el mensaje de correo electrónico:

Es importante destacar que todo el cuerpo del mensaje es en realidad una imagen. Así, se puede ver que los criminales han intentado imitar la estructura de un mensaje en Outlook, con los anexos en la parte inferior. Sin embargo, ninguno de los enlaces funciona como un hipervínculo separado. Al hacer click en la imagen se inicia la descarga de un archivo comprimido, de extensión zip.

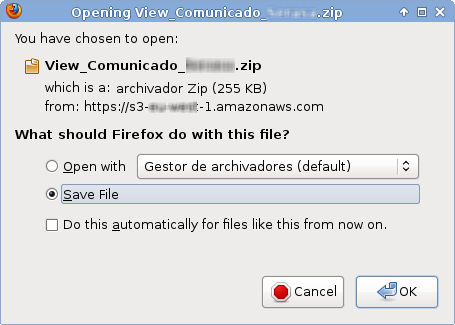

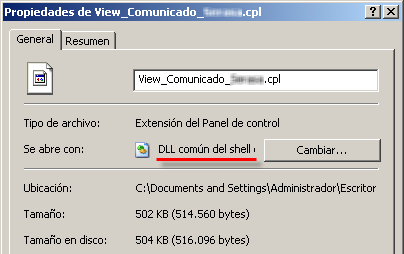

De acuerdo con el correo electrónico, el archivo descargado debería ser una factura, por lo cual esperaríamos que se tratara de un archivo PDF, o una imagen. Pero al descomprimir el archivo descargado, se obtiene uno cuya extensión es CPL. Si esto resulta bastante sospechoso por sí mismo, lo es aún más cuando se indagan las propiedades del mismo:

El archivo es una DLL o librería de enlace dinámico: en otras palabras, un archivo que almacena código con funciones que pueden ser llamadas por otros programas. Este código podría contener funciones que faciliten tareas rutinarias o repetitivas, como funciones matemáticas o de manejo de memoria. Pero también podría contener cualquier otro tipo de instrucciones; por ejemplo, código malicioso. Luego, al realizar un análisis dinámico de esta amenaza se observa que las funciones definidas en esta librería son ejecutadas directamente mediante rundll32, y las acciones llevadas a cabo son maliciosas y realizan cambios en el sistema.

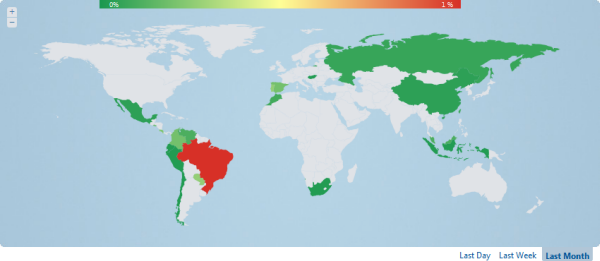

Esta amenaza es detectada por las soluciones de seguridad de ESET como Win32/ProxyChanger.KQ, y se caracteriza por la utilización de un proxy en la máquina del usuario para el robo de credenciales bancarias o de otros servicios. Ya se ha visto este tipo de amenazas que utilizan nuevas técnicas de phishing en Latinoamérica; ésta en particular se caracteriza por el uso de SSL para las comunicaciones con el servidor malicioso. Por último, vale la pena mencionar que esta familia de malware tiene a Brasil como el país más afectado en todo el mundo, según los datos obtenidos en el último mes:

Resulta fundamental que el usuario tome conciencia de este tipo de amenazas, siendo cauteloso con los archivos adjuntos en correos electrónicos y contactando a la entidad bancaria ante el recibo de este tipo de mensajes. También es importante tener en el equipo una solución de seguridad que nos proteja ante las posibles amenazas, siempre que la pericia y responsabilidad del usuario no sean suficientes.

Matías Porolli

Especialista de Awareness & Research