En numerosas ocasiones hemos comentado con ustedes acerca de las actividades que realizan los cibercriminales en Internet. En el día de hoy, queremos compartir con ustedes en este post un detalle no menor que encontramos dentro una de las amenazas que llegó a nuestro laboratorio. Se trata de un cibercriminal que utiliza una variante de Win32/Dorkbot y ha dejado dentro del código malicioso un mensaje para los analistas de seguridad.

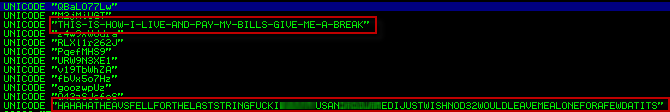

El funcionamiento del código malicioso en sí no se ve alterado, pero dentro de las strings de la amenaza es posible identificar un pequeño mensaje dirigido a distintos laboratorios de las empresas de seguridad. En particular, el atacante declara que se gana la vida a través del robo de información confidencial de los usuarios incluyendo contraseñas de redes sociales, correos electrónicos, y cuentas de home banking.

Después de aclarar que mediante este tipo de actividades delictivas él se gana la vida, explica en una segunda línea cómo ha podido hacer para saltar las protecciones de algunas soluciones de seguridad. Sin embargo, descarga su enojo contra los productos de ESET por que, incluso con los cambios que ha realizado en su malware, no logra saltear las protecciones y esto parece causarle algunos inconvenientes.

Más allá de esta cómica situación es necesario tener en cuenta lo que significa. Ciertos cambios en los archivos ejecutables que van desde la inserción de nuevas cadenas de texto, ofuscamiento de código, utilización de packers o crypters para alterar su estructura y saltear las protecciones de los antivirus; pueden resultar eficientes para los cibercriminales para evitar la detección por firmas. Sin embargo, los motores antivirus y la heurística con la que cuentan los productos de ESET permiten detectar distintas variantes de este código malicioso incluso con los cambios insertados por el cibercriminal.

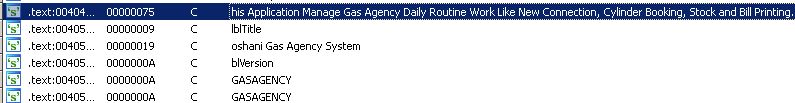

Lo que hemos visto hasta ahora, no es lo único que trae consigo esta particular variante de Dorkbot, además de la estructura común a esta familia de malware, es posible identificar algunos otras cadenas de texto correspondientes a una supuesta compañía de gas:

Aparentemente la inserción de estas lineas en la amenaza fue con el objetivo de saltear la protección de algunos antivirus, ya que en ningún momento durante la ejecución del código malicioso se las puede observar como así tampoco en ninguna pantalla en particular.

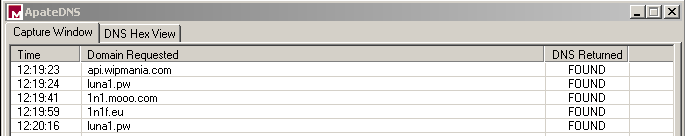

Por otro lado, y como ya hemos comentado anteriormente, Dorkbot convierte al sistema en un bot, y se comunica con el panel de control a través de protocolo IRC (Internet Relay Chat). Normalmente las variantes de Dorkbot cuentan con hasta tres direcciones URL para tales dominios y es posible que el cibercriminal cambie el puerto por defecto que utiliza. Con el objetivo de poder identificar tales direcciones, desde una máquina virtual, ejecutamos la muestra y utilizamos Apate DNS para redirigir las consultas DNS y así poder enumerar las conexiones que intentó realizar el sistema infectado:

En la imagen anterior se puede identificar las consultas DNS que realizó el sistema infectado durante su ejecución identificando 4 sitios diferentes. El primero se utiliza para geolocalizar el bot y conocer su dirección de IP pública como así también el país en el cual se puede encontrar y las otra tres corresponden a los paneles de control. Ahora solo nos resta conocer qué puerto, canal y contraseñas está utilizando este bot para conectarse a los servidores y recibir las órdenes del cibercriminal.

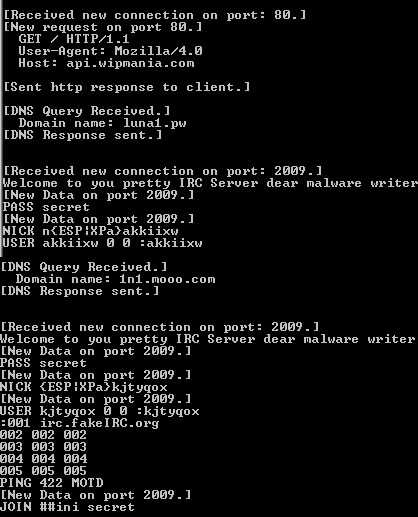

Para esta segunda etapa, utilizamos FakeNet y un pequeño script desarrollado en Python para emular un servidor IRC. Esto nos permitió identificar la información restante para identificar la botnet:

Ahora ya sabemos que se conecta al puerto 2009, el password para ingresar es secret y el canal que utilizan una vez que se conectan es #ini. De esta manera hemos recopilado los datos que el cibercriminal utiliza y desde donde logra obtener la información robada a las víctimas de esta campaña. Hay que resaltar que los tres dominios utilizados por el cibercriminal se encuentran en tres lugares del mundo completamente distintos. Uno de ellos está registrado en México, otro en Estados Unidos y el último en Ucrania. Esto nos permitiría concluir que el cibercriminal está utilizando servidores a los cuáles logro acceso por algún método no oficial, pero por supuesto es necesario contactar a los responsables para confirmar esto.

Si bien el análisis en este caso es más que nada demostrativo, no hay que dejar de lado que constantemente los cibercriminales y aquellas personas que dedican a la creación, programación o modificación de códigos maliciosos, intentan saltear las protecciones de los antivirus de manera constante. Sin embargo, tanto en entornos corporativos como hogareños la utilización de herramientas de seguridad, actualización de los sistemas y buenas prácticas del usuario lo mantienen alejado de caer en este tipo de engaños e infectar sus sistema con alguna de estas amenazas.

Pablo Ramos

Security Researcher