En las últimas semanas, el Laboratorio de Investigación de ESET Latinoamérica ha estado trabajando en una investigación sobre un troyano bancario, el cual se enfocó en usuarios de Brasil. La naturaleza de este código malicioso captó nuestra atención y debido a esto hemos documentado toda la información relevante al mismo en un documento white paper titulado Análisis de un malware brasileño: ¿qué tienen en común un troyano bancario, Google Chrome y un servidor de gobierno?

Anteriormente hemos hablado sobre diferentes tipos de troyanos bancarios y sus características. Específicamente, informamos respecto a la presencia de troyanos bancarios en Latinoamérica, donde Brasil era el líder. El malware que fue foco de nuestra investigación no fue la excepción, dando por sentado esta premisa, es decir, afectando en mayor medida a usuarios brasileños.

Pero entonces, ¿qué características nuevas posee?

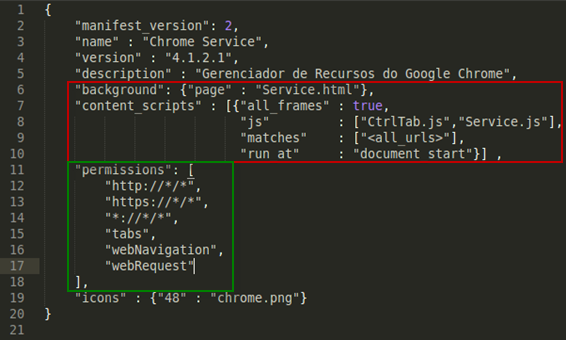

El código malicioso foco de la investigación, detectado por los productos de ESET como MSIL/Spy.Banker.AU se propaga a través de una campaña de spam por medio de un archivo adjunto. De esta manera, cuando el usuario se infecta mediante la ejecución del archivo adjunto, se instala un plugin malicioso sobre el navegador Google Chrome.

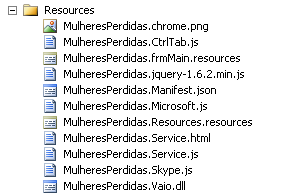

El archivo malicioso que se propaga a través de spam funciona como un dropper dentro del sistema, el cual instala una serie de archivos maliciosos compuestos por librerías DLL y archivos JavaScript, entre los que se encuentran aquellas que conforman el plugin de Chrome.

La finalidad del plugin malicioso es la de interceptar todas las páginas web que navega la potencial víctima en búsqueda de sitios web bancarios pertenecientes a entidades financieras de Brasil. De esta manera, en caso de que la víctima acceda a su banca, se produce el robo de las credenciales bancarias por parte del código malicioso:

Claramente, esta es una tendencia en crecimiento, donde se busca infectar a los navegadores para tener una mejor tasa de éxito a la hora de robar credenciales bancarias. A este código malicioso en particular se le suma una capa más de complejidad que reside en la técnica para enviar la información robada.

¿Cómo se envía la información robada al ciberdelincuente?

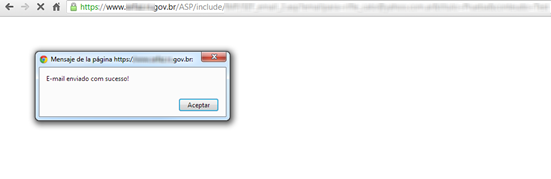

Para enviar la información, el código malicioso utilizaba un servidor gubernamental de Brasil que contenía un error de diseño. De esta manera, el ciberdelincuente utilizaba una dirección de correo legítima con dominio .gov.br y era capaz de mantener el anonimato mediante este método.

El ciberdelincuente utilizaba dos cuentas de correo diferente de un afamado servicio para recibir la información. En una dirección de correo recibía la información cuando la víctima se infectaba. En la segunda cuenta de correo recibía los datos bancarios robados.

Los puntos determinantes que arrojó la investigación vinculan a este código malicioso a un claro interés por datos bancarios de usuarios brasileños. La heterogeneidad de diseño fue un aspecto que resaltó y llamó nuestra atención, donde el archivo propagado por correo está desarrollado en .NET junto con código en JavaScript que componen al desarrollo del plugin. Asimismo, la utilización de un servidor gubernamental como parte de la secuencia del robo junto con Ingeniería Social para nombrar ciertos archivos dentro del sistema, determinan la presencia de un malware complejo.

¿Qué acciones se llevaron a cabo?

ESET Latinoamérica en colaboración con el CERT.br (Centro de Estudios, Respuesta y Tratamientos de Incidentes de Seguridad de Brasil) ha logrado detener la operatoria de este código malicioso, alertando al servidor gubernamental sobre la vulnerabilidad e informado a la empresa proveedora de servicios de correo utilizado por el ciberdelincuente para que dieran de baja dichas cuentas. El 10 de mayo del 2013 ambas cuentas de correo quedaron fuera de servicio, y en el mes de junio se remedió la vulnerabilidad en el servidor gubernamental.

Este tipo de investigaciones confirman que los ciberdelincuentes se encuenta en continuo movimiento, en búsqueda de poder infectar al mayor número de usuarios posibles. La combinación de los diferentes módulos que componen al código maliciosos, en conjunto con la explotación de vulnerabilidades (en este caso de diseño), se ajustan a lo que venimos señalando como tendencia desde hace algunos años.

Fernando Catoira

Analista de Seguridad

MD5 de las muestras analizadas:

MulheresPerdidas.exe: f7d63175ff8b4959c425ad945e8e596e

Microsoft.js: 6a944a7da3fc21b78f1a942ba96042a0

Service.js: 6c1daaccd036cd602423f92af32cdc14

Skype.js: 28174674f60ce4d3fb1ac8a74686b3ca

Vaio.dll: c9e20bdec9264bbb6de34c5dd7be0c79