El pasado 17 de Septiembre al finalizar la tarde Microsoft anunció en un reporte de seguridad una vulnerabilidad 0-day que afecta Internet Explorer 9 y versiones anteriores cuando se visitan algunos sitios web con contenido malicioso. Destacan además que la versión 10 del reconocido navegador no se ve afectada.

La vulnerabilidad fue detectada en la función execCommand y permite la ejecución de código de forma remota. El descubrimiento de esta vulnerabilidad, podría estar relacionado con la aparición hace unos días del exploit 0-day en Java, pues el código malicioso fue encontrado en el mismo servidor donde se alojaba el código que aprovechaba la grave vulnerabilidad de Java ya solucionada por Oracle . El exploit malicioso que aprovecha esta vulnerabilidad es detectado por ESET cómo JS/Exploit.Agent.NDG, por lo tanto la primera línea de defensa para reducir los riesgos de ataques a los usuarios es tener un software de protección con características de detección proactiva.

Cabe mencionar que mientras Microsoft trabaja en un parche para remediar esta vulnerabilidad, que se espera esté disponible en la próxima actualización el 9 de Octubre, hacen una serie de recomendaciones para evitar infectarse:

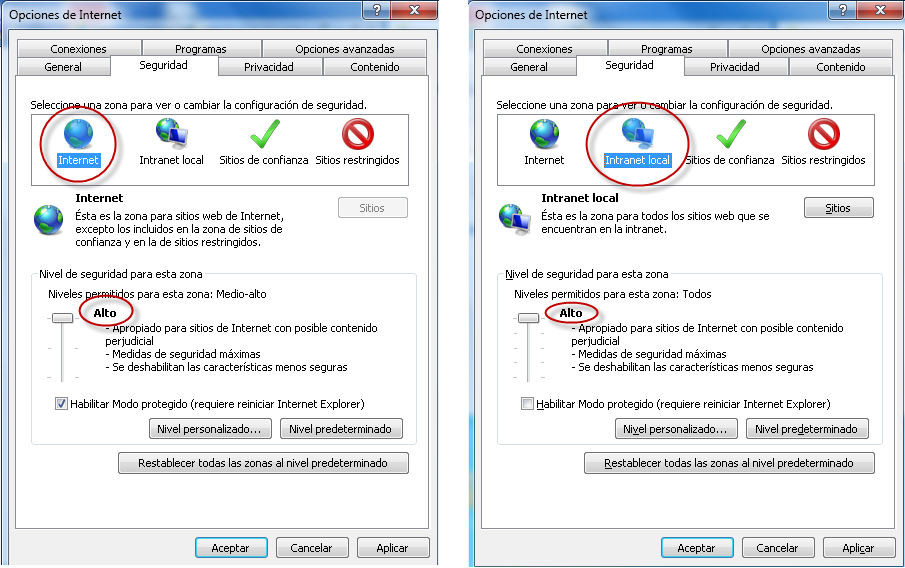

- Configurar en Alto el nivel de seguridad para Internet e Intranet Local en el navegador, para bloquear los controles ActiveX y Active Scripting.

- Configurar Internet Explorer para que solicite permiso al usuario antes de ejecutar secuencias Active Scripting, lo cual advierten ayuda a prevenir intrusiones pero puede afectar la usabilidad del navegador.

- Activar el complemento EMET (Enhanced Mitigation Experience Toolkit) de Microsoft, que ofrece algunas funcionalidades para prevenir la instrusión en el sistema y dicen no afecta la usabilidad de los sitios web.

Además de estas recomendaciones, es prudente el uso de otros navegadores mientras que desde Microsoft se publica el parche de seguridad; ya que hay publicado un script para Metasploit que permite la explotación de esta vulnerabilidad, y que finalmente podría un troyano desde el servidor infectado. Además si se va a descargar el complemento EMET hacerlo directamente de la página oficial de Microsoft para evitar la infección con otros códigos maliciosos.

H. Camilo Gutiérrez Amaya

Especialista de Awareness & Research