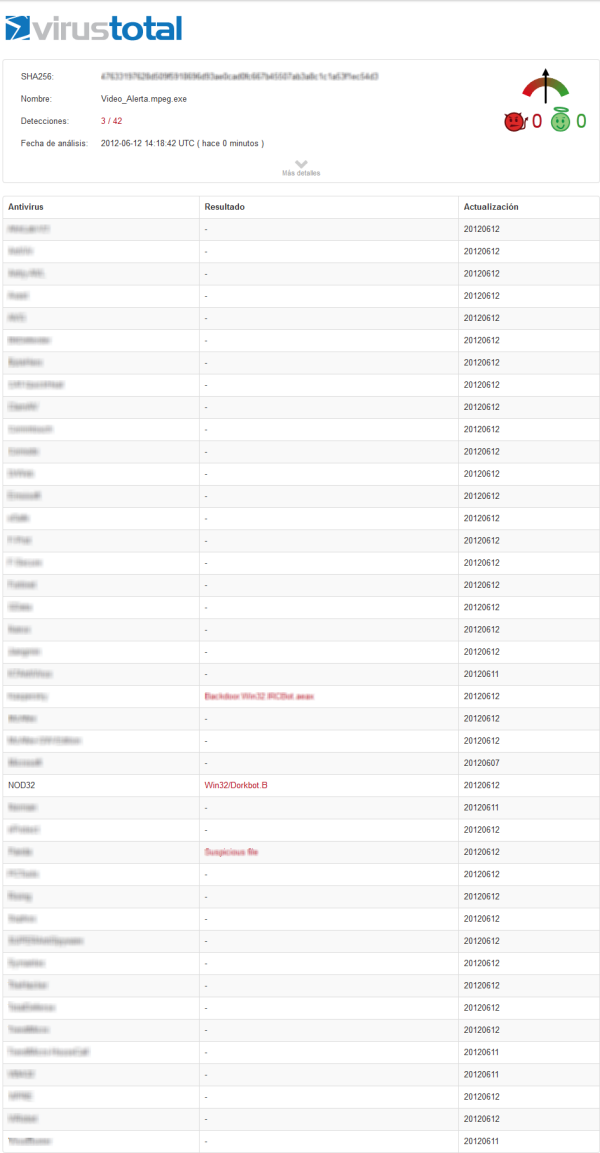

De parte de nuestro Distribuidor Exclusivo Micro Technology Panamá, hemos recibido un correo electrónico que simula provenir de dos organizaciones internacionales, una de ellas de ayuda humanitaria, y que se aprovecha de los terremotos ocurridos en Japón, Italia y Panamá aunque entregando información falsa, para propagar dos variantes de Dorkbot. Hasta el momento, pocas empresas están detectando esta amenaza:

A diferencia de otros casos de Ingeniería Social que utilizan falsos acontecimientos mediáticos o que exageran la realidad, este consta de dos historias que dirigen al usuario hacia ejecutables diferentes, es decir, los cibercriminales están intentando que la potencial víctima descargue en dos instancias variantes distintas del gusano detectado por ESET NOD32 Antivirus como Win32/Dorkbot.B, con el fin de reclutar la mayor cantidad de computadoras zombi posibles y armar una botnet utilizando este diseminado gusano que ha afectado diversos países de Latinoamérica. Todo esto tiene como objetivo principal la obtención de ganancias ilícitas mediante el envío de instrucciones maliciosas como el robo de determinada información hacia el equipo infectado.

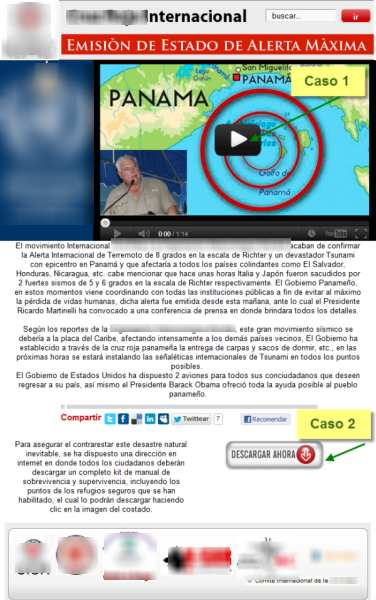

En la primera parte de la historia, se afirma falsamente que dicha nación y algunos países cercanos como Honduras, El Salvador y Nicaragua, serían azotados por un tsunami como consecuencia de un terremoto grado ocho en la escala de Richter que habría ocurrido en Panamá debido al movimiento de la Placa del Caribe. Con el fin de hacer más atractiva la falsa noticia, los cibercriminales apelan a los últimos terremotos ocurridos en Japón e Italia. En esta oportunidad, se le ofrece al usuario un video en donde aparecería el presidente panameño Ricardo Martinelli participando de una conferencia de prensa sobre el tema. Si dicho hipervínculo es accedido, se procede a descargar una variante de Dorkbot bajo el nombre de Video_Alerta-mpeg.exe.

Continuando con esta historia de desastres naturales y códigos maliciosos, a continuación se le indica a la potencial víctima que haciendo clic sobre el botón “Descargar ahora”, podrá acceder a un completo kit de supervivencia que incluye la lista de todos los refugios habilitados por las autoridades para los damnificados. Ese enlace malicioso es el responsable de descargar el archivo Alerta.doc.exe que posee un icono similar al de un documento de Word para no levantar sospechas. Se trata de otra variante menor de Dorkbot.B.

En la siguiente imagen se puede apreciar el correo y ambas historias con los enlaces:

Al ejecutar cualquiera de los dos archivos, Dorkbot comprueba si existe una variante más reciente disponible para descargar. Luego, se carga en memoria como Winlogon.exe e intenta contactar a otro servidor con el objetivo de descargar el fichero httaccess.txt que determina qué sitios web de entidades bancarias o portales que requieran de información sensible para operar, serán los que redireccione Dorkbot hacia sitios fraudulentos de apariencia similar. En este caso, solo un sitio de un banco de Panamá está siendo redirigido actualmente hacia otro falso con el fin de obtener datos bancarios de la víctima al solicitarle sus credenciales de acceso.

Es importante destacar que Dorkbot es un código malicioso dinámico capaz de recibir una amplia lista de comandos e instrucciones por parte de los cibercriminales que operan esta botnet, lo que significa que su comportamiento puede variar significativamente a lo largo del tiempo. También es posible que en un futuro se agreguen más sitios de bancos panameños al archivo de configuración httaccess.txt para afectar a más usuarios de banca electrónica.

En conjunto con la implementación de una solución antivirus con capacidad de detección proactiva, es importante que el usuario no visite enlaces que ofrezcan algún supuesto material interesante o como forma de ingresar a servicios en línea. Además, recomendamos la lectura de nuestra publicación Guía para identificar correos falsos con el fin de que la persona pueda distinguir entre un correo electrónico falso y uno verdadero.

André Goujon

Especialista de Awareness & Research