Cuando hablamos acerca de amenazas para los dispositivos móviles encontramos de manera muy frecuente a los troyanos SMS entre las de mayor índice de propagación. Este tipo de códigos maliciosos engañan a los usuarios a través del uso de técnicas de Ingeniería Social simulando ser aplicaciones o video juegos para suscribir a las víctimas a servicios de menajes premium. Además de esta técnica de infección, existen algunas menos conocidas, como por ejemplo la utilizada por el troyano Android/TrojanSMS.Boxer que compartiremos en el post de hoy.

Simulando ser un instalador de la conocida aplicación Instagram en su versión para Android, logra persuadir al usuario. Al momento que se instala la aplicación maliciosa el usuario debe aceptar los términos y condiciones para que luego se contacte a una dirección URL remota y descargue la aplicación. Veamos un poco más en detalle cómo funciona este código malicioso y la información que oculta.

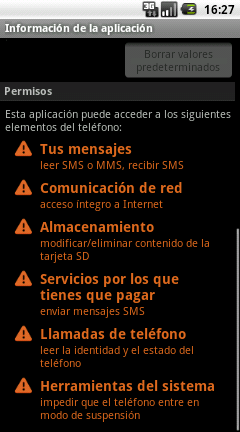

Para iniciar el análisis de este código malicioso, utilizamos el emulador de Android que viene con el SDK (Software Development Kit), al hacerlo creamos una imagen con la versión 2.2 del sistema operativo con el objetivo de entender en detalle cuáles son las actividades realizadas. El primer paso es corroborar los permisos solicitados por la aplicación, cómo pueden ver, requiere permisos para el envió, lectura y recepción de mensajes de texto:

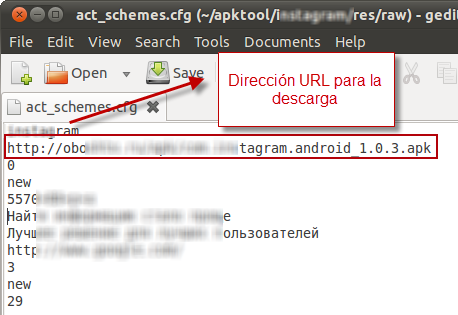

Esto quiere decir que en realidad la aplicación no se encuentra instalada en el sistema, por lo tanto el usuario debe ejecutar la instalación manualmente. Pero este código malicioso no descargará la aplicación desde Google Play, el repositorio oficial de aplicaciones de Android, sino que se conecta a una dirección URL maliciosa alojada en Rusia desde dónde obtiene una versión anterior de esta conocida aplicación. Es necesario remarcar que también ha sido alterada por los cibercriminales. Es en este punto en dónde la privacidad y confidencialidad de la información del usuario puede verse perjudicada ya que la falsa aplicación descargada cuenta con acceso a información del usuario.

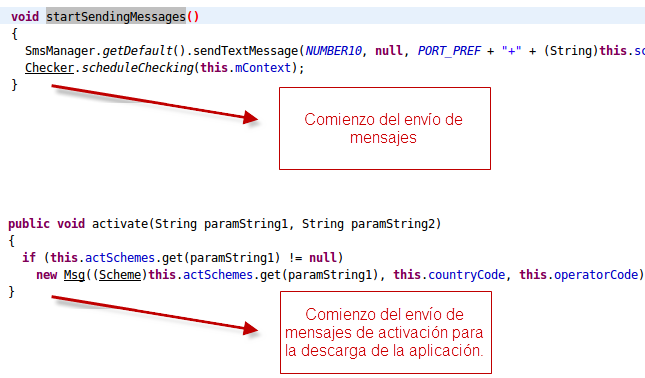

Analizando en detalle el código malicioso, logramos obtener algunos de los archivos de configuración. Entre dichos archivos encuentra la dirección URL a la que se conecta la aplicación y los términos de contrato que "acepta" el usuario si quiere acceder a la aplicación. Esta información se encuentra dentro del archivo "act_schemes.cfg" alojado en uno de los directorios de la aplicación el cual será cargado luego de que se ejecuten las secuencias de activación del instalador. En las siguientes imágenes compartimos información acerca de cómo se llama al código de activación, la lectura y el envío del mensaje según el país al que pertenece la línea.

Estas aplicaciones suelen ser publicadas en repositorios no oficiales y todos aquellos usuarios que dejan de lado las buenas prácticas para el uso de los dispositivos móviles son propensos a caer en este tipo de engaños. Además de pagar por una aplicación que es gratis, estarían descargando una versión des actualizada. Cuando en realidad el impacto se observa al final del mes y el importe de la factura telefónica tiene cargos que no se comprenden, el objetivo de los troyanos SMS es que los usuarios no noten su presencia. En unas pocas sentencias de código se puede clarificar este funcionamiento y entender que no es necesario descargar las aplicaciones desde repositorios no oficiales ya que podrían ser archivos maliciosos:

En cuanto a la seguridad de los dispositivos móviles y la información contenida en ellos, creemos que es necesario contar con una solución de seguridad que le permita al usuario estar protegido. Además de protegerse de amenazas como este troyano detectado por ESET Mobile Security como Android/TrojanSMS.Boxer poder mantener la confidencialidad de su información y la de sus contactos.

Pablo Ramos

Especialista de Awareness & Research