Esta semana recibimos en el Laboratorio de ESET Latinoamérica una muestra de un troyano que es detectado por ESET NOD32 Antivirus como BAT/Agent.NLF Troyano, el cual se propaga a través de un correo electrónico que mediante un supuesto video del novio de una de las integrantes de Big Brother Brasil 2012, intenta persuadir a los usuarios de que descarguen un archivo. Con esta amenaza, recaemos nuevamente en los troyanos brasileños, como ya habíamos publicado en este medio. Luego de realizar un análisis más profundo, se pudo observar que el comportamiento ha cambiado con respecto a las operaciones que lleva a cabo:

En primer lugar, inmediatamente después de ejecutar la amenaza, se abre un navegador y accede a un popular sitio de videos online. Sin embargo, esto no es más que una distracción, ya que detrás está realizando operaciones que no son visibles al usuario.

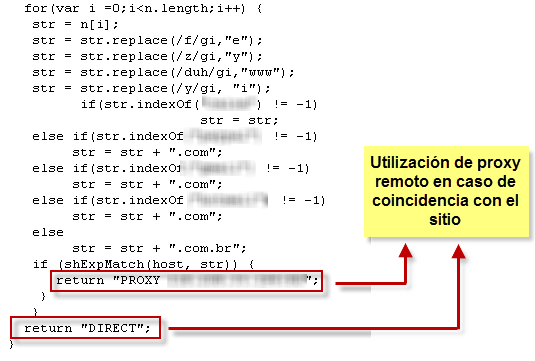

Analizando los cambios que se efectúan en el sistema, se puede ver que varias entradas del registro fueron cambiadas, pero lo más llamativo es el cambio en las entradas del registro correspondientes a los diferentes navegadores instalados en el sistema operativo. La modificación de estas entradas tiene la finalidad de que cada vez que se ejecute el navegador, se descargue de un sitio remoto un archivo de extensión TXT, el cual contiene código ofuscado para evitar ser detectado, y que permite comparar las direcciones URL que visita el usuario con un conjunto que están almacenados en dicho código.

De esta manera, si el usuario accede a una dirección URL que corresponde a una que se encuentra en el archivo, el usuario es redirigido a un sitio de phishing según el sitio al que corresponda. De esta manera, el troyano no realiza pharming local como lo hacen muchos otros, sino que utiliza un sitio remoto como proxy para redirigir al usuario a determinados sitios de phishing de acuerdo a como el usuario acceda a los sitios contenidos dentro del archivo de texto que se descarga:

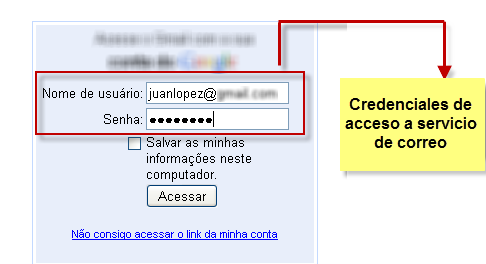

Estas operaciones tienen como finalidad el robo de credenciales de múltiples servicios a través de un mismo malware. Estos incluyen servicios de correo muy populares así como también el robo de credenciales de home banking de diferentes entidades bancarias de renombre, entre otros.

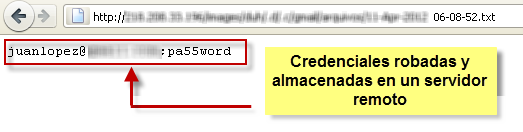

En la imagen anterior se puede ver como ingresando las credenciales de acceso a un servicio popular de correo (sitio de phishing), estas serán robadas y almacenadas en el servidor malicioso tal como se muestra en la siguiente imagen.

Otro punto que vale la pena destacar, es que mediante esta técnica los ciberdelincuentes detrás de este código malicioso pueden modificar el archivo de texto que se descarga y actualizarlo con nuevos sitios y campañas para expandir el robo de credenciales a otros servicios, sin que el usuario infectado note ningún tipo de diferencia, así como tampoco deba infectarse con algún otro tipo de malware.

Finalmente se le aconseja al usuario que cuente con una solución antivirus con capacidad de detección proactiva para poder estar protegidos contra este tipo de amenazas, así como también bloquee aquellas URL pertenecientes a servidores maliciosos.

Fernando Catoira

Analista de Seguridad