Como anunciamos en "Tendencias 2012: El malware a los móviles", durante el presente año las amenazas para smartphones están evolucionando con el objetivo de poder robar información de los usuarios directamente desde sus teléfonos. Para lograr este cometido han utilizado desde las inyección de código malicioso en juegos hasta, la creación de falsos sistemas de seguridad que simulan ser aplicaciones bancarias. Hoy veremos un análisis en detalle de estas amenazas y remarcaremos el contraste con las técnicas utilizadas anteriormente como en el caso de ZITMO y SPITMO.

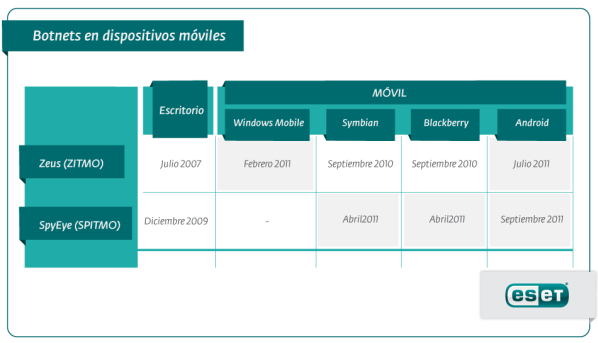

En lo que respecta a las amenazas para vulnerar los sistemas de doble autenticación en los dispositivos móviles los crimepacks conocidos como Zeus y SpyEye fueron los pioneros en la inclusión de un módulo especialmente diseñado para robar este tipo de información. Sendos paquetes de herramientas delictivas tuvieron como objetivo a usuarios de Windows Mobile, Symbian, BlackBerry y Android. En el siguiente cuadro se pueden observar las fechas en que aparecieron las distintas variantes de esta familia de códigos maliciosos:

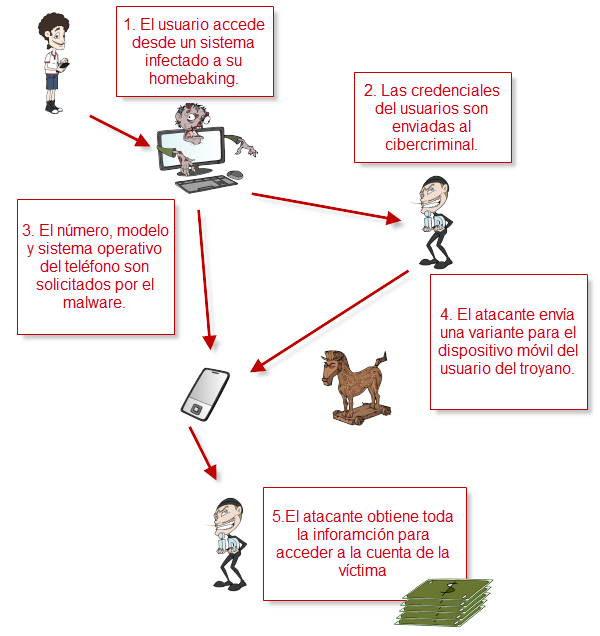

Originalmente, el robo de la información se realizaba a través de troyanos SMS y para infectar el dispositivo del usuario, este primero debe acceder a su banca electrónica a través de una computadora infectada con alguno de estos crimepacks. En este momento se envía un mensaje de texto con el enlace de descarga del troyano para la plataforma especificada por la víctima. Entonces, a través del uso de técnicas de Ingeniería Social, lo que se supone ser un software de seguridad para aumentar la protección del usuario se convierte en una trampa que lleva al robo de sus credenciales bancarias.

Cuando el atacante realiza una transacción desde la cuenta de la víctima y se envía un mensaje de texto al teléfono, este es interceptado por el malware y luego enviado al atacante. De esta manera los cibercriminales controlan todo el circuito logrando vulnerar la seguridad prevista por los bancos y otros organismos de seguridad. En la siguiente imagen podemos ver un diagrama detallado de este proceso:

A través de estos pasos, la información del usuario queda en manos del atacante. Sin embargo se trata de un escenario complejo en dónde dos dispositivos diferentes deben vulnerados para que los cibercriminales puedan obtener la información de su víctima. Existen muchas variables en dónde este ataque podría fallar, debido a ello se la evolución del los códigos maliciosos llego a un nuevo nivel en dónde ya no es necesaria la infección de una computadora para obtener los datos.

En la segunda parte de la evolución de los troyanos bancarios para dispositivos móviles veremos de qué manera estas amenazas intentan engañar a los usuarios para robar su información.

Pablo Ramos

Especialista en Awareness & Research