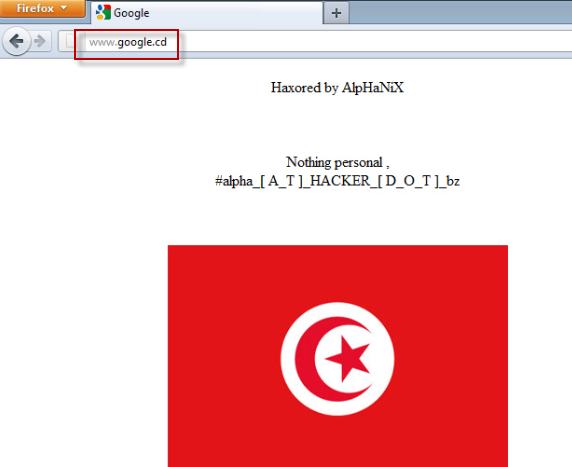

En el día de ayer, se realizó un ataque sobre grandes empresas del medio tecnológico en la República Democrática del Congo. Un atacante, conocido bajo el nombre de AlpHaNiX, realizó un envenenamiento de cache DNS (DNS Caché Poisoning) contra Google, Apple, Yahoo, YouTube y Gmail. De esta forma, los usuarios que intentaran ingresar a los dominios afectados, en algunos casos observarían como si el sitio hubiera sufrido un ataque del tipo Defacement, donde se modifica la página de inicio, cuando en realidad el servidor DNS resolvió el dominio a la dirección IP del atacante:

A continuación les mostramos todos los dominios que fueron afectados, de las empresas mencionadas en el título de este mismo post, todas en sus dominios del país también afectado:

- http://apple.cd/

- http://yahoo.cd/

- http://gmail.cd/

- http://google.cd/

- http://youtube.cd/

- http://linux.cd/

- http://samsung.cd/

- http://hotmail.cd/

- http://microsoft.cd/

¿Cómo funciona un ataque de envenenamiento DNS?

Cuando un usuario ingresa una página web en el navegador, la computadora envía la petición a un servidor de DNS y espera por la resolución de la dirección IP. Al recibirla, el usuario es dirigido a la dirección IP solicitada a través del navegador. Para un mejor funcionamiento, el servidor DNS guarda temporalmente direcciones conocidas en una memoria temporal denominada caché, para que no sea necesario que se realice siempre la petición a un servidor DNS superior en Internet. Una vulnerabilidad en esa característica es la que explotan los atacantes para realizar un ataque de DNS Caché Poisoning.

Para eso, el atacante envía una petición al DNS a atacar. Como la dirección IP no es conocida, entonces se reenvía la petición a un DNS superior en Internet. Antes de que este último responda, el atacante inunda el servidor DNS (que está esperando la respuesta) con direcciones falsas. De esto se trata el envenenamiento, de proporcionar otra dirección IP para una página web solicitada. El usuario, por lo tanto, al consultar el DNS atacado, en vez de ser dirigido al sitio que estaba buscando, será llevado a un sitio malicioso que buscará infectarlo, robar credenciales, acceder información sensible, entre otros (en este caso era solo una manifestación por parte del atacante).

¿Cómo prevenir o mitigar el ataque?

Lo primero que debería tenerse en cuenta frente a un ataque de envenenamiento de caché es tener la última versión del servicio de DNS, para evitar tener vulnerabilidades. Por ejemplo, se recomienda utilizar siempre la última versión de BIND, con sus respectivos parches.

Además, se podría utilizar DNSSEC, que es un agregado seguro que se utiliza sobre los servidores DNS y funciona a través de una firma digital cifrada con clave pública. Dado que el DNS es un proceso jerárquico, lo deberían implementar los grandes dominios primero, para luego continuar con el resto de ellos. En varios países de Latinoamérica, ya se comenzó implementar pero todavía sigue consolidándose en la región.

También es recomendada la utilización de protocolos seguros como HTTPS, ya que en este caso, se verifica si los certificados de la página web visitada son válidos. De ser así, el usuario puede continuar navegando sin problemas de lo contrario, puede que se trate de un sitio malicioso. De todas formas, esto solo aplica a sitios que usaran dicho protocolo.

Como verán, un ataque sencillo como el envenenamiento de caché, podría comprometer grandes empresas. Por eso, es importante siempre no subestimar la seguridad en los sistemas y actuar siempre con precaución en la web para prevenir este tipo de ataques.

Raphael Labaca Castro

Especialista en Awareness & Research