Hace un par de meses, Microsoft anunció que estará implementando nuevas medidas de seguridad en la próxima versión de su sistema operativo, Windows 8. Para eso, han estado ocupados con Windows Defender para que trabaje en conjunto con su nueva característica de inicio seguro, Secure Boot; cuyo funcionamiento no permitiría que una aplicación acceda a la memoria del equipo sin estar firmada digitalmente durante la fase de booteo del sistema.

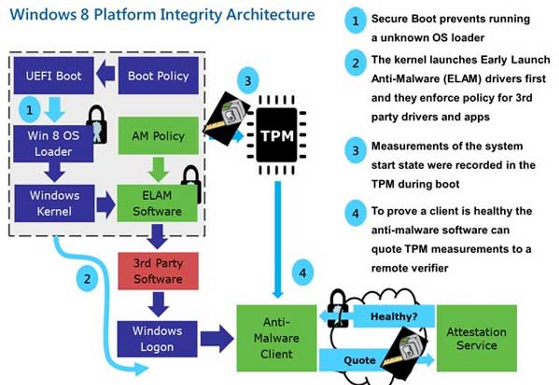

Sin embargo, también existen personas que están trabajando en buscar vulnerabilidades en los sistema operativos. En este caso, Peter Kleissner, ingeniero en software y desarrollador independiente, ha creado un exploit para saltar las políticas de seguridad de Windows 8. El investigador austríaco, no ha comunicado en forma detallada el proceso para realizar el ataque, sin embargo ha hecho público algunos datos del archivo de infección, bautizado de Stoned Lite, cuyo tamaño es de únicamente 14 kb. A continuación vemos la imagen de lo que sería la arquitectura del nuevo sistema de seguridad:

En primer lugar, la herramienta impide la ejecución de un gestor de arranque de sistemas operativos desconocidos. Luego, se ejecuta una rutina para gestionar las aplicaciones de terceros, y por último, se verifica que la aplicación que se va a correr es inofensiva para el sistema.

No obstante, Peter Kleissner ha demostrado en su artículo que todo este esquema de seguridad no es lo suficientemente fuerte para impedir la ejecución de aplicaciones que no están firmadas digitalmente.

En este caso, el exploit puede ser ejecutado, ya sea a través de un dispositivo USB o un CD, al inicio del sistema. Una vez cargado durante la etapa de booteo, según palabras de su propio desarrollador:

Devuelve el control del sistema operativo al usuario que le fue quitado desde Windows Vista con su política de controladores firmados

Stoned Bootkit, permitiría también brindar a los desarrolladores la posibilidad de cargar controladores que no han sido firmados digitalmente, así como también crear sus propias aplicaciones de booteo, como por ejemplo, herramientas de diagnóstico y etc.

Peter Kleissner, también comenta que su bootkit posee algunas novedades respecto a otros, ya que ataca a todas las versiones de Windows, desde XP hasta 7 y, además, sobrepasa el mecanismo de cifrado de unidades, TrueCrypt.

Al finalizar su investigación, Peter cita a su colega, Vipin Kumar:

No hay una solución para esto. No puede ser arreglado. Es un problema de diseño

Según el investigador, la única manera actual de poder bootear en forma segura es utilizando el Módulo de Plataforma de Confianza en conexión con cifrado completo de la unidad. No obstante, él también se encuentra trabajando para saltar ese mecanismo en la próxima versión de su exploit.

Ese exploit debería ser presentado oficialmente en la MalCon, la prestigiosa conferencia dedicada al malware y a la investigación en seguridad, que se llevará a cabo durante este fin de semana en Mumbai, India. Ahora, solo resta esperar de parte de Microsoft, algún tipo de solución para este problema antes del lanzamiento de su versión beta, esperada para el comienzo de 2012.

Raphael Labaca Castro

Especialista en Awareness & Research