El lunes de esta semana, compartimos con ustedes una nueva campaña de propagación de un troyano bancario, destinado a usuarios brasileños de la banca electrónica. En cada campaña de propagación de dicha amenaza, utilizan correos falsos para engañar a los usuarios a través del uso de Ingeniería Social. Al analizar dicha amenaza encontramos cómo hacen estos ciber delincuentes para robar más de 8.000 contraseñas de Hotmail en un par de días.

Para lograr este objetivo, los atacantes realizan lo que se conoce como un ataque de pharming local, en donde a través de la modificación del archivo hosts se redirecciona al usuario a una página falsa, para robar sus claves de acceso. El ataque es simple, la posible víctima ingresa al sitio, cree que está accediendo a su correo electrónico, e intenta iniciar sesión. Sin embargo, al utilizar sus datos para inicio de sesión, recibe un mensaje de error.

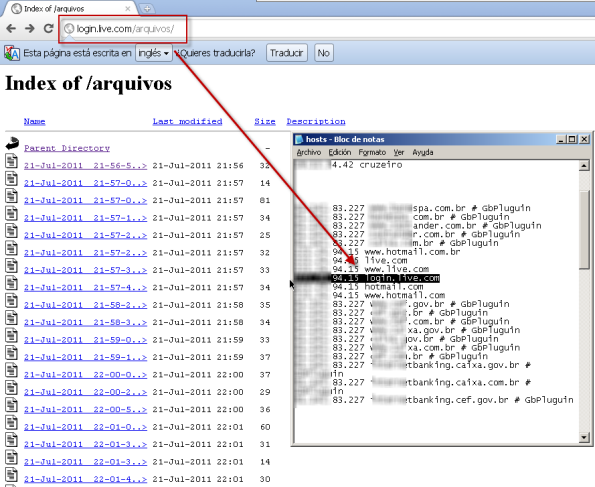

Lo que realmente ocurre es que ha caído víctima de este ataque, y ahora sus credenciales se encuentran en manos de los atacantes, quienes podrán utilizarlas para continuar propagando esta amenaza a todos sus contactos. A continuación se puede observar qué es lo que realmente se almacena en este servidor:

En la imagen anterior, se puede observar parte de los archivos de texto en donde se almacenan más de 27.000 credenciales de usuarios de Hotmail, en 13.406 archivos de texto, creados entre el 21 de julio a las 21:56 hasta el martes 26 a las 11:14. Actualmente el sitio se encuentra caído.

Desde el Laboratorio de ESET Latinoamérica hemos efectuado un análisis de la información contenida en el sitio, y la efectividad de este ataque. Durante un total de 6 días de actividad, los usuarios cuyos equipos se encuentran infectados con esta amenaza, generaron un total de 27.211 registros de correos y contraseñas.

Sobre el total de los datos robados, se encuentran 8.233 direcciones de correos únicas, lo que resulta en un promedio de 3 accesos por usuario, que no pudieron reconocer una página falsa, en un total de 6 días de actividad del sitio malicioso. En otras palabras, más de 8.200 personas son víctimas potenciales del robo de información e identidad por parte de los desarrolladores de este ataque. Esto se debe a que el objetivo final de este ataque es el robo de información bancaria a más de 16 entidades de brasil, para el cual ya hemos detectado y reportado más de 20 campañas de distribución distintas.

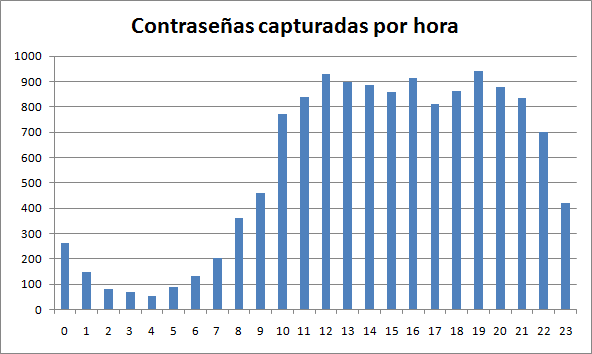

Una vez que las credenciales son obtenidas por los ciber criminales, pueden acceder a las cuentas de correo con el objetivo de propagar esta amenaza a todos sus contactos, logrando un mayor índice de efectividad en cada uno de ataques. En la siguiente imagen se puede apreciar, en qué momento del día los usuarios suelen caer en el engaño, y cuáles son las tendencias de la efectividad de este ataque:

Nótese como claramente decrece el acceso a los sitios web en los horarios en que la gente suele dormir. Asimismo, tomando las fechas de los datos registrados en el servidor de los atacantes, se puede concluir, que las víctimas del engaño, infectaron sus equipos a través de los correos falsos que decían contener un video de la presidenta de Brasil, Dilma Rousseff, y las fotos del fallecimiento de Amy Winehouse.

En conclusión, los atacantes, hacen uso de la Ingeniería Social, con el objetivo de atraer la atención de los usuarios y así robar su información. Para evitar caer víctimas de este tipo de ataques, recomendamos a los usuarios, contar con una solución antivirus con capacidad de detección proactiva y buenas prácticas para navegar por Internet.

Pablo Ramos

Especialista en Awareness & Research