Desde el Laboratorio de ESET Latinoamérica nos encontramos una vez más con otro caso de phishing, en donde nuevamente podemos confirmar el éxito que siguen teniendo estos ataques a los usuarios más desprevenidos.

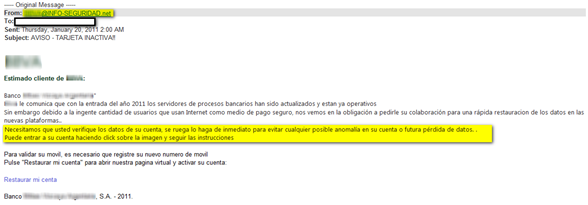

En esta ocasión, un usuario reportó el caso al Laboratorio, y nos informó de esta estafa que se estaba llevando a cabo. El correo el cual inicia el ataque, se presenta con el asunto “AVISO - TARJETA INACTIVA!!”, el cual a través de una técnica de Ingeniería Social clásica, pretende que la víctima acceda al enlace donde deberá propiciar sus datos de cuentas bancarias:

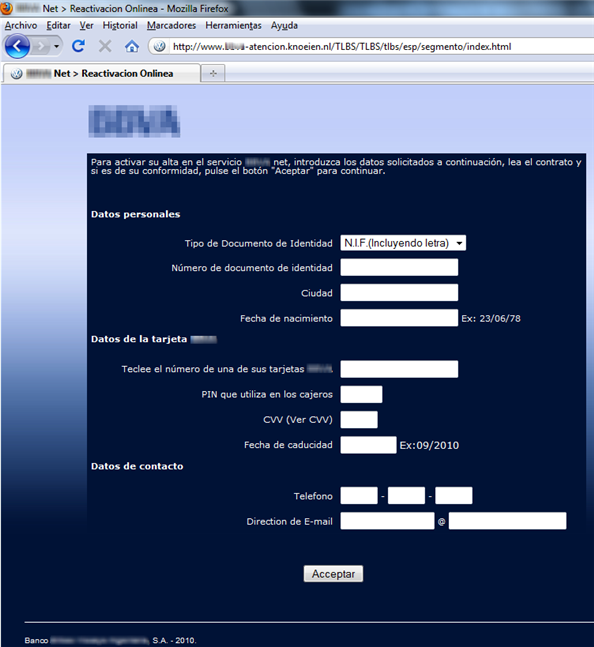

Una vez que la victima realiza clic en el link para realizar la supuesta “activación de la cuenta”, se verá enlazado a una página donde se encuentra montado el ataque de phishing de la entidad bancaria. Pudimos comprobar que el sitio donde se encuentra alojado la estafa, es un club de fanáticos de autos el cual fue previamente vulnerado por este delincuente para realizar dicha estafa. Cabe destacar que se trata de un formulario muy precario, sin grandes innovaciones de diseño o cuidados para realizar un mejor engaño al usuario, e incluso pueden observar cómo ni siquiera se tomaron el trabajo de modificar el logo (favicon) que aparece en la barra de direcciones (que no corresponde a la entidad financiera sino al de la web legítima):

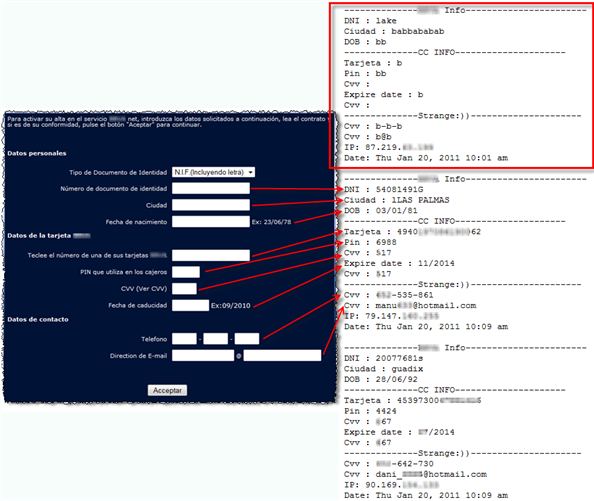

Luego de que la victima ingresa sus datos, esta es dirigida a otra página donde se finaliza la supuesta activación de la cuenta. Al realizar un análisis de los directorios de la pagina, pudimos encontrar que en el mismo sitio se alojaban los archivos de los datos de las víctimas, de los cuales se registraba también datos como la dirección IP y la hora en que fue víctima. En la siguiente imagen pueden observar cómo se registraban los datos de una víctima en un archivo de texto:

Apenas detectamos el caso, desde el Laboratorio de ESET hicimos las denuncias correspondientes, y alertamos al banco sobre el ataque, quién nos informó que también tomaron acciones sobre el asunto. Finalmente, cinco horas después el sitio web fue dado de baja. Ahora, ¿cuán funcional es un ataque de phishing que dura cinco horas? Veamos...

De un análisis del archivo de texto con los datos de las víctimas, pudimos averiguar que:

- El primer acceso al sitio web fue el 20 de enero a las 10:01hs (se observa en la imagen). El último acceso registrado e identificado por el Laboratorio fue el mismo día a las 15:24hs. Por lo tanto, el ataque duró poco más de cinco horas activo.

- En esas horas, 164 personas accedieron al formulario de phishing, lo cual marca un promedio de unas 30 personas por hora, es decir que hay una potencial víctima cada dos minutos.

- De las 164 personas, 35 ingresaron datos de tarjetas de crédito válidos, lo cual indica una efectividad de un 21%: una de cada cinco personas que accedieron al sitio web dejaron sus datos.

Como se puede observar, el phishing sigue siendo muy efectivos para los atacantes, que incluso realizando los ataques de forma sencilla y precaria, y contando con ciclos de vida muy cortos para su ataque, logran obtener suficientes datos de los usuarios como para rentabilizar sus ataques (¿ya multiplicaron el número de tarjetas de crédito por 10 dólares? ¿Obtener un salario - alto - de un mes en cinco horas?). Estos ataques siguen apareciendo en Latinoamérica, y el crecimiento de estos se debe en gran parte a la falta de atención de los usuarios. Por tal motivo, es necesario ser consciente del phishing, para no ser víctimas de estos engaños, a los cuales seguramente tarde o temprano se verán expuestos, y es preferible estar protegidos.

Claudio Cortés Cid - Especialista de Awareness & Research

Sebastián Bortnik - Coordinador de Awareness & Research