Es muy importante poder reconocer si un correo electrónico es falso o no, sobre todo si el mismo está siendo utilizado para propagar malware. En esta ocasión les traemos una situación particular, en la que una dirección de correo es utilizada para la distribución de distintos códigos maliciosos en un corto período de tiempo. Veámoslo un poco más en detalle.

La amenaza es de procedencia brasileña y se está propagando por correo electrónico enviando enlaces a supuestas fotografías y videos en la red social Orkut que contienen códigos maliciosos.

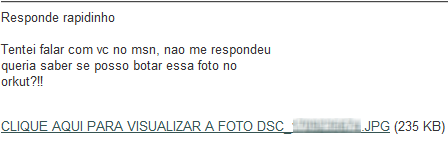

En primera instancia se recibe un correo que aclara que al no poder contactarse por MSN con el usuario, envía el enlace a una fotografía en Orkut, una de las redes sociales más utilizadas en Brasil. En la siguiente captura podemos observar el cuerpo del mensaje:

El enlace realmente no apunta a una fotografía sino a un archivo ejecutable, el mismo es detectado cómo Win32/Spy.Bancos.OAQ y se trata de un troyano bancario. Otros de los datos del archivo a tener en cuenta son:

- MD5: c5e983979e19fdf17031b1f855af2ac4

- SHA1: ab853e62214ef3a4f327adac9a023a40560edc62

Sin embargo el punto a destacar es que el desarrollador de este código malicioso sigue utilizando esta dirección de correo para distribuir otras amenazas del mismo tipo de malware. Siempre haciendo uso de técnicas de Ingeniería Social, se realiza el envió de correos con enlaces que llevan a la descarga de códigos maliciosos. En esta nueva versión se ve un diseño actualizado del correo en dónde se adjunta una captura de un video:

El enlace al video, también supuestamente alojado en Orkut, dirige a la descarga de malware. Esta vez se trata de un troyano diferente detectado como Win32/VB.PML y nuevamente se trata de otro troyano bancario:

- MD5: 7108bfed3a590db377a0dedf21c46676

- SHA1: 33a03de77c9b216013025212a4888eb88151e9cd

En casos como el presentado vemos cómo mediante el uso de Ingeniería Social un usuario con intenciones maliciosas, hace uso de la confianza de los usuarios, que al recibir un correo y sigan un enlace que los lleve a un código malicioso y de esta manera comprometer su sistema. Los dos ejemplos presentados son troyanos bancarios por lo que la finalidad de los mismos es el robo de información de los usuarios, cómo por ejemplo las credenciales de acceso a la banca electrónica.

Dejando de lado la información acerca de los códigos maliciosos hay un punto a remarcar y este es el cómo los desarrolladores de malware mantiene sus amenazas actualizadas para evitar ser detectadas y de esta manera infectar a una mayor cantidad de sistemas. Esto remarca la importancia de contar con una solución antivirus con capacidad de detección proactiva y una buena concientización por parte del usuario para que pueda reconocer engaños como éstos. A grandes rasgos ambos enlaces son similares, un mensaje que invita a usuario a seguir un enlace y de esta manera exponerlo ante una amenaza.

A modo de conclusión podemos decir que los desarrolladores de malware hacen foco en las redes sociales y correos electrónicos como vías propagación, y pueden utilizar cuentas que hayan sido comprometidas o incluso mediante el envío de spam. Mantienen sus códigos actualizados incluyendo en los mismos pequeñas modificaciones para que no sean detectados y suelen utilizar sitios gratuitos para almacenarlos o sitios web comprometidos.

Pablo Ramos

Especialista de Awareness & Research