La semana pasada les contaba cómo desde el Laboratorio de ESET Latinoamérica encontramos un caso de phishing alojado en un sitio gubernamental de Perú, el cual estaba dirigido a una entidad financiera chilena. Hemos continuado con el análisis del ataque y nos encontramos con bastantes cosas interesantes…

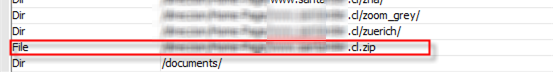

Lo más relevante, es que encontré que el phisher había dejado alojado un archivo ZIP con el contenido del phishing de la entidad financiera, el cual no fue borrado por este una vez montada la estafa en la pagina gubernamental:

Al obtener todos los archivos que se utilizan para realizar la estafa, analicé el código fuente y busqué patrones que nos pudieran llevar a otras páginas desde donde se pudieran estar realizando ataques similares o encontrar datos sensibles que podamos obtener de este atacante, y observen lo que encontramos en un archivo:

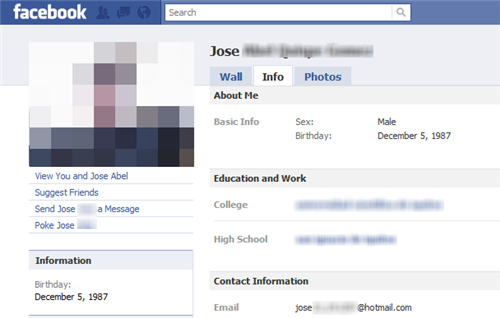

En el análisis del código fuente de la página sobre el archivo “login.php”, se pudo corroborar que cuando la víctima realiza el log in al sitio del phishing, este envía los datos de usuario, contraseñas, RUT, IP y PIN bancario a dos cuentas de correos electrónico del atacante. Al realizar una búsqueda de estas cuentas por Internet, nos encontramos que el correo a los cuales se iban los datos de la victimas estaba asociado a la cuenta de Facebook de este phisher, con lo cual es fácil conocer más sobre el atacante:

Podemos ver que el delincuente que realizó el ataque fue muy específico sobre la entidad financiera. También fueron muy bien trabajados los detalles del phishing de la página y se utilizó una página gubernamental para alojar el sitio desde donde se realizaba el ataque. Sin embargo, cometió el grave error de dejar todos los archivos del phishing y, más importante aún, que el logs de las víctimas son enviados una cuenta de correo personal del phisher, la cual estaba asociada al perfil de esta persona en una red social.

Es interesante ver cómo el crecimiento de ataques de phishing está potenciado por la posibilidad de que personas con no tantos conocimientos técnicos y utilizando herramientas como la Ingeniería Social pueden llegar a realizar con éxito sus ataques. El descubrimiento de estos errores nos muestra que muchas veces los atacantes son personas motivadas por un objetivo económico, pero que sin embargo no toman todos los recaudos necesarios para no ser descubiertos.

Claudio Cortés Cid

Especialista de Awareness & Research