Mientras los especialistas de la industria antivirus debaten sobre los temas de relevancia en materia de amenazas en la conferencia Virus Bulletin, aprovechamos la oportunidad para contarles justamente sobre una de las amenazas que fueron tratadas a través de dos papers en el evento, con un amplio debate suscitado el día de ayer. Se trata de la amenaza conocida como Stuxnet.

A mediados de julio se detecto una amenaza llamada Win32/Stuxnet.A que poseía la particularidad de explotar una vulnerabilidad 0-day que permitía la ejecución de código malicioso alojado dentro de dispositivos USB sin la necesidad de utilizar un archivo autorun.inf. Dicha vulnerabilidad, llamada vulgarmente como "vulnerabilidad .LNK", llamó mucho la atención de especialistas en seguridad.

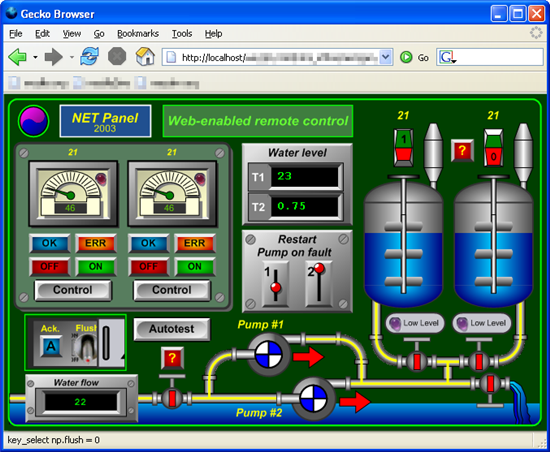

Así mismo, el código de Stuxnet parecía, en aquel entonces, poseer instrucciones para realizar ataques específicos a sistemas de control industrial SCADA (Supervisory Control And Data Acquisition), particularmente a los productos SIMATIC WinCC y SIMATIC STEP 7 de la empresa Siemens. Estos sistemas son utilizados desde el control automático de edificios inteligentes hasta el control de los sistemas de plantas de energía nuclear. En la siguiente imagen pueden ver un ejemplo de una consola remota de administración de un sistema de este tipo:

Luego de que mas de 45,000 equipos de control industrial fueran afectados alrededor del mundo, esta sospecha ya fue confirmada. Como dato curioso, el 52,2% de dichas infecciones fueron detectadas en equipos ubicados en Irán. El análisis que realizaron los especialistas de ESET no solo demuestra que se trato de un ataque dirigido a este tipo de sistemas, sino que apunta a una rama particular de dichos sistemas, buscando determinados valores en los procesos de ejecución.

Este tipo de accionar, conjuntamente con el hecho de que utiliza certificados robados para no presentar sospechas, y la utilización de 3 vulnerabilidades del tipo 0-day (MS10-046, MS10-061 y la 2269637, aún sin parche disponible) entre otras cosas, permiten a casi todos los especialistas en seguridad coincidir en el hecho de que Stuxnet fue desarrollado por un grupo muy habilidoso de personas con un alto conocimiento interno de los sistemas SCADA, incluso con hipótesis de que fueran ex empleados de la propia empresa, aunque obviamente esto no es posible de confirmar.

Además de las vulnerabilidades antes mencionadas, esta amenaza explota una falla propia de los sistemas WinCC y PCS 7 de Siemens (CVE-2010-2568), donde se conoce una contraseña definida a nivel hardcore permitiendo el acceso a una base de datos secundaria desde la cual se puede realizar una escalada de privilegios.

Actualmente existen varios grupos de especialistas que están realizando tareas de ingeniería reversa sobre el código malicioso, buscando dilucidar el funcionamiento de cada uno de los módulos que lo componen. No obstante, Stuxnet apunta a un determinado tipo de sistema, donde se precisa de un determinado tipo de hardware y software industrial para observar el tráfico real que este genera, por lo que la cantidad de especialistas que podrán analizar el código se reduce notablemente.

En caso de que un usuario hogareño se infecte con esta amenaza, su equipo no se verá afectado, pero sí actuará como punto de contagio para medios extraíbles. De todas formas, los usuarios de ESET NOD32 Antivirus pueden quedarse tranquilos ya que Win32/Stuxnet.A es detectado como tal desde que apareció la amenaza.

Considerando el peligro que confiere el acceso ilícito a un sistema SCADA, es importante destacar no solo la utilización de un antivirus con detección proactiva, sino también la implementación de una serie de rigurosas políticas de seguridad para disminuir los riesgos.

Finalmente, nuestro equipo en Virus Bulletin traerá más noticias que compartiremos en este mismo espacio desde el día lunes; y para aquellos que sepan inglés recuerden que pueden leer el extenso e interesante informe desarrollado por ESET titulado "Stuxnet under the microscope" (en español, "Stuxnet bajo el microscopio"), donde se analiza en profundidad muchos de los conceptos que he compartido con ustedes en este post.

Joaquin Rodríguez Varela

Sales Engineer