Como hemos comentado en varias oportunidades, cualquier caso de relevancia que toma connotación pública y logra acaparar los medios de información a nivel global, constituye una brecha de posibilidades para los delincuentes informáticos.

La noticia sobre el descubrimiento del cuerpo sin vida de Eliza Samudio, desaparecida el pasado mes y con amplia repercusión en Brasil como el "caso Bruno" (por el arquero Bruno Fernandes del equipo de fútbol Flamengo), no escapa a la vista de los ciberdelincuentes que ya comenzaron a desplegar una campaña de infección empleando esta noticia como "carnada".

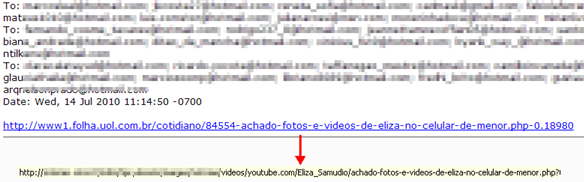

La estrategia centra sus esfuerzos en la propagación de correos electrónicos enviados de forma masiva y con el remitente de cada mensaje falsificado.

El cuerpo del mensaje posee un enlace incrustado referenciando a una dirección web que es falsa y cuando el usuario hace clic sobre el mismo es redireccionado hacia la descarga del malware, alojado en otro dominio.

A continuación vemos un ejemplo de uno de estos correos:

El malware que se propaga pertenece a una familia de troyanos bancarios, detectados por ESET NOD32 bajo la nomenclatura de Win32/TrojanDownloader.Banload. Un troyano de amplia difusión, desarrollado en Brasil y diseñado para robar información confidencial de los usuarios relacionada a entidades bancarias (PIN, credenciales de acceso al Home-Banking, entre otros).

Hasta el momento, el Laboratorio de Análisis e investigación de ESET Latinoamérica ha detectado más de 100 dominios utilizados para esta campaña, y no se descarta la posibilidad de que el número siga en aumento, por lo que recomendamos que mantengan las soluciones de seguridad actualizadas.

Jorge Mieres

Analista de Seguridad