Muchos de los objetivos del cibercrimen no pasan solamente por la intención de obtener dinero de forma directa utilizando alternativas fraudulentas sino que en muchos casos buscan, por cualquier motivo, frenar la operatoria de determinados servicios y recursos ofrecidos por entidades de cualquier rubro: empresas privadas, servicios gubernamentales, recursos militares, etc.

En este sentido, uno de los ataques clásicos utilizados para atentar contra la disponibilidad de los servicios y recursos, son los ataques del tipo DDoS (Denegación de Servicio Distribuida) mediante el cual se busca desbordar la capacidad computacional de procesamiento de los "objetivos" del ataque mediante la inundación de peticiones hasta saturarlo.

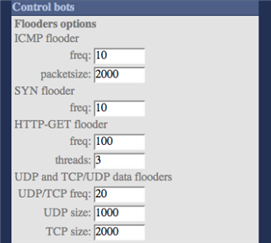

Uno de los programas maliciosos que logró repercusión a escala global durante el año 2008 por ser utilizado masivamente contra recursos críticos de Georgia es BlackEnergy, diseñado para formar botnets a través de las cuales ejecutar los ataques. En la siguiente imagen se observa las opciones destinadas a la configuración de los parámetros para los ataques.

Lo cierto es que el negocio del crimeware se nutre cada vez con este tipo de programas, formando botnets destinadas a tal finalidad y donde el número 10.000 supone una red pequeña de computadoras remotamente controladas por un atacante, pero más que suficiente para realizar ataques de DDoS realmente críticos para cualquier sistema de información.

Otra de estas aplicaciones maliciosas que está tomando mayor notoriedad en el ámbito delictivo es n0ise Bot. A continuación observamos la página de acceso al C&C.

En este caso, el crimeware se encuentra diseñado para ejecutar de forma remota varios comandos que se encargan de realizar ataques de DDoS del tipo SYN Flood (Inundación con paquetes SYN), HTTP Flood (Inundación HTTP), ICMP Flood (Inundación ICMP) y UDP Flood (Inundación UDP). La sintaxis para ejecutar estos comandos es:

- synflood*Host*Port*Threads*Sockets

- httpflood*Host*Threads

- udpflood*Host*Port*Threads*Sockets*Packetsize

- icmpflood*Host*Port*Threads*Sockets*Packetsize

Además, el atacante puede enviar otros comandos muy similares a los utilizados en botnets a través de Twitter, como:

- remove*Name. Destinado a eliminar el malware del sistema infectado.

- update*LinkToNewBot. Permite actualizar el malware desde una dirección web determinada.

- visit*Link. Redireccionar el tráfico web a una página específica.

- downandexe*LinkToFile. Para descargar y ejecutar automáticamente un malware.

A pesar de ser ataques clásicos, la Denegación de Servicio Distribuida constituye uno de los más difíciles de detectar a tiempo y por ende frenar de forma temprana. Por eso es importante implementar una solución de seguridad proactiva como ESET Smart Security que a través del firewall personal permite bloquear este tipo de ataques, además de bloquear el acceso de cualquier código malicioso que intente acceder al sistema.

Jorge Mieres

Analista de Seguridad