Hace unos días nos enterábamos sobre lo que podríamos llamar el regreso como "noticia" de Conficker, a través de un falso mensaje de Microsoft mediante el cual se alerta de la supuesta propagación de esta amenaza, mimetizándose en una herramienta (un malware) que permite chequear la integridad del sistema.

Luego de ello, hemos detectado en nuestro Laboratorio de Análisis e Investigación de ESET Latinoamérica una propuesta de engaño y propagación similar pero llevada a cabo por una de las botnets más grandes de la actualidad: ZeuS.

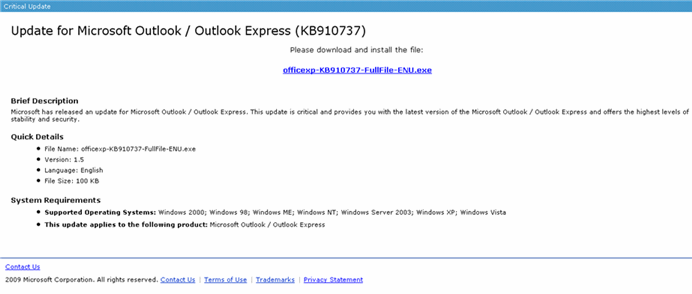

Esta estrategia de engaño se suma a la oleada de simular ser una actualización de seguridad critica de Microsoft, en esta oportunidad, para sus clientes de correo electrónico Outlook y Outlook Express. El malware se propaga a través de un archivo llamado "officexp-KB910737-FullFile-ENU.exe" que ESET NOD32 detecta proactivamente bajo el nombre de Win32/Kryptik.ATQ. La siguiente captura muestra la página de descarga de la falsa actualización.

Este falso mensaje llega a la bandeja de entrada como spam y lejos de prevenir y solucionar un punto vulnerable en el sistema (como lo es el objetivo real de los parches de seguridad), este troyano se encuentra diseñado, en primer lugar, para transformar el equipo infectado en una zombi que formará parte de ZeuS.

Y en segundo lugar, se encuentra diseñado para monitorear y registrar a través de un componente keylogger, las actividades que el usuario realice en su computadora, grabando absolutamente todas las contraseñas de cualquier servicio que requiera este dato y en el cual la víctima haya accedido.

Además, como medida autodefensiva, cambia la configuración de seguridad del navegador Internet Explorer desactivando la funcionalidad que permite denunciar sitios web con contenido maliciosos y phishing.

Como vemos, ZeuS sigue muy activo. Esto requiere navegar con un grado de cautela importante y atender a buenas prácticas de seguridad como la implementación de una solución de seguridad antivirus como ESET NOD32 que, como mencioné líneas arriba, detecta la amenaza desde un principio.

También es importante no hacer clic en los enlaces incrustados en el cuerpo del mensaje de los correos electrónicos del tipo spam y descargar las actualizaciones de seguridad desde el sitio oficial: Microsoft Update.

Jorge