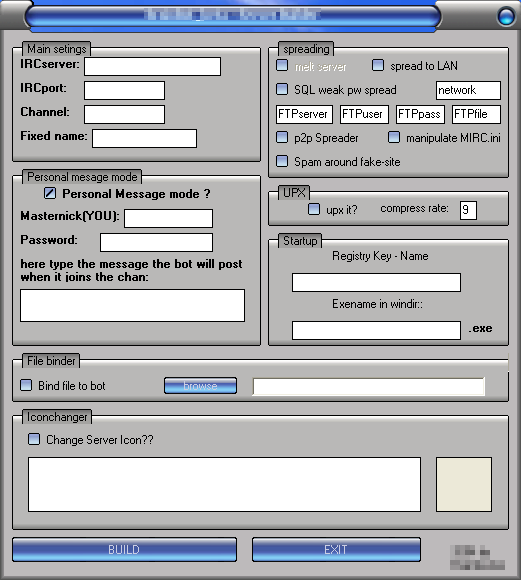

En anteriores ocasiones hemos hablado de cómo usuarios maliciosos controlan sus botnets, de sus estadísticas de infección y de cómo se propaga este tipo de troyanos. Sin embargo, para poder cubrir todo el ciclo es necesario explicar las metodologías utilizadas para crear las mismas. Las tendencias que hemos observado consisten en modificar el código de bots ajenas (de otros delincuentes), para luego empaquetarlas e intentar volverlas indetectables pero, nunca falta alguien que lo facilite para el usuario malintencionado que no posee conocimientos de programación:

Como se observa, no es más que un creador de troyanos del tipo bots con entorno gráfico, en el que solo se deben especificar los siguientes parámetros:

- Nombre del servidor IRC

- Puerto del servidor

- Nombre del canal IRC

- Nick del administrador malicioso (botner) al que responderán los equipos infectados

- Métodos de propagación

- Nombre del archivo ejecutable

- Opción de empaquetar con UPX el ejecutable eligiendo, a su vez, el nivel de compresión

- Mensaje de respuesta del equipo zombi al conectarse

- Nombre del malware al copiarse al equipo

- Nombre del malware al copiarse al registro de Windows

- Establecer un icono para el malware

De esta forma no se necesitan conocimientos para crear una bot y su desarrollo se realiza con extremada facilidad. Sin embargo, a pesar de la multitud de opciones posibles, y de utilizar el nivel máximo de empaquetamiento, ESET NOD32 detecta el servidor creado bajo el nombre de Win32/Brabot.A.

Joaquín