En post anteriores como “Cuando quedan rastros del malware”, “Conociendo lo que hay en nuestro sistema”, “Identificando procesos maliciosos en sistemas Windows”, etc., hemos mencionado algunas maneras sencillas de comprobar la integridad de nuestro sistema de archivos y de verificar la existencia de malware a través de herramientas nativas de los sistemas operativos Windows.

Ahora bien, existe una nueva herramienta de análisis gratuita desarrollada por ESET llamada ESET SysInspector. Esta herramienta se encuentra en su fase beta y nos permite recolectar información sobre cada uno de esos procesos investigativos sobre nuestro sistema operativo, también de manera sencilla y ordenada.

Veamos algunos ejemplos sobre cómo utilizar esta herramienta de manera tal que nos permita saber qué esta sucediendo en el sistema operativo y obtener información sobre cada uno de los procesos críticos.

Partamos del hipotético caso de que hemos sido víctimas de dos códigos maliciosos; por un lado, simulando ser el icono del navegador Internet Explorer, el troyano Spy Banker orientado al robo de información bancaria; y por otro, el troyano Qhost que modifica la información del archivo Hosts para realizar Pharming Local.

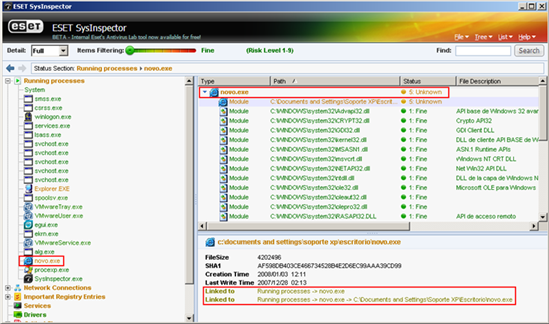

Ejecutamos entonces ESET SysInspector y, como un buen detective, nos revela una gran cantidad de información detallada relacionada con los procesos activos, claves puntuales del registro que generalmente son manipuladas por el malware, servicios, conexiones de red, archivos críticos, etcétera.

Procesos maliciosos

Podemos verificar la existencia de procesos maliciosos recolectando información de dónde se encuentra alojado, qué librerías dinámicas utiliza y un resumen de Hash en SHA1 que nos puede servir, por ejemplo, para comparar archivos. Similar a lo explicado en “Identificando procesos maliciosos en sistemas Windows”.

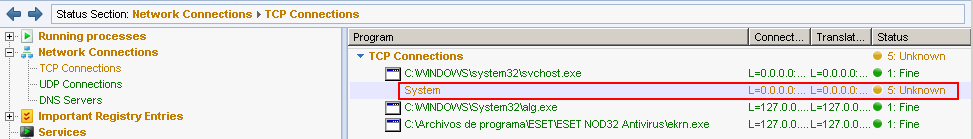

Conexiones de red

La mayoría del malware actual suele, una vez activado, intentar descargar otros códigos maliciosos, o en algunos casos incorporan un servidor SMTP utilizado, por ejemplo, para enviar spam aprovechando la conexión DSL. Este comportamiento es digno de sospecha.

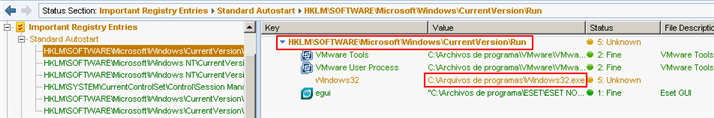

Manipulación del registro

Otra de las actividades típicas del malware actual es manipular determinadas claves del registro que permitan levantar el proceso malicioso cada vez que el sistema operativo es iniciado. ESET SysInspector también nos advierte de esta actividad. En “Cuando quedan rastros del malware” pueden encontrar información más detallada sobre las claves que habitualmente suele manipular el malware actual.

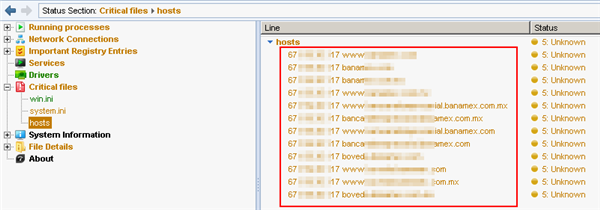

Archivos críticos

El pharming local es una técnica orientada al robo de información confidencial que consiste en desviar el direccionamiento a nivel local, esto se logra a través del archivo Host; ESET SysInspector nos brinda información particular sobre este archivo. De esta manera podemos verificar a simple vista si fue modificado o no.

Esta utilidad es muy importante ya que muchos códigos maliciosos orientados a realizar ataques de phishing suelen modificar la información que contiene este archivo.

Poder explorar cada sector de nuestro sistema en busca de información crítica es muy importante a la hora de chequear lo que realmente está sucediendo en nuestra computadora, y ESET Sysinspector nos ayuda a solventarlo desde una única pantalla, sin necesidad de instalar el software en el equipo y manteniendo la eficacia que caracteriza a los productos de ESET.

Jorge