La ola de metodologías de Ingeniería Social que apuntan a explotar la temática de los videos online o codec de videos, sigue en pleno crecimiento, sobre todo aquellos códigos maliciosos que se distribuyen en idioma portugués y que aprovechan el correo electrónico y clientes de mensajería instantánea como fuente de diseminación.

En este caso, el laboratorio de ESET Latinoamérica capturó un troyano que, precisamente, simula ser el reproductor de video Flash Player. Se trata de un troyano que ESET NOD32 detecta e identifica como TrojanDownloader.Banload.NWO, una variante más de la familia de troyanos Banload, cuyo principal objetivo es descargar códigos maliciosos una vez que comprometió el equipo.

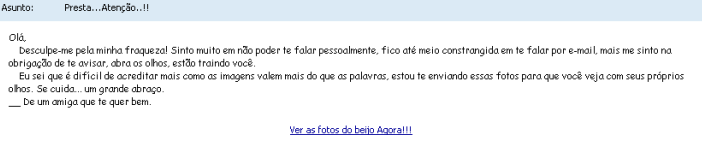

La técnica consiste en, a través de un correo electrónico no solicitado con el asunto “Presta…Atençao”, intentar que los usuarios hagan clic sobre el enlace incrustado en el cuerpo del mismo.

En este punto, cabe aclarar que jamás se debe hacer clic sobre los enlaces incrustados en el cuerpo de los mensajes, mucho menos si se trata de un spam. Siempre es necesario verificar, con sólo pasar el cursor sobre el enlace, hacia dónde nos redirecciona dicho enlace.

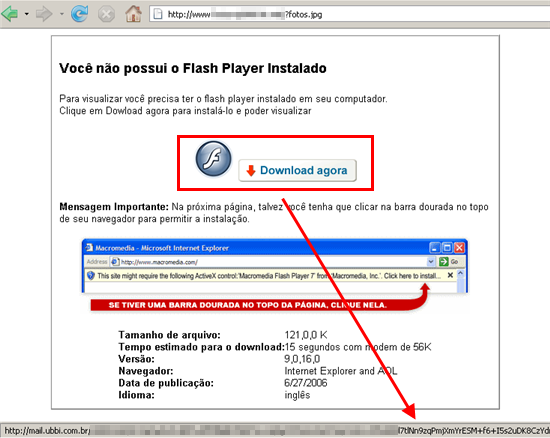

De esta manera, si el diseminador del malware logra que la víctima haga clic sobre el enlace malicioso en cuestión, se ingresa a una página falsa que simula alojar el reproductor Flash Player.

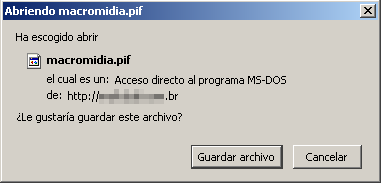

Los usuarios que hagan clic sobre la imagen de Flash Placer para supuestamente descargar el mencionado reproductor, descargarán un archivo llamado “macromidia” con extensión “.pif” que es el código malicioso en cuestión.

En este tipo de casos, es recomendable cerrar y/o eliminar el correo electrónico ya que existe un potencial riesgo de infección. Si, por el contrario, se ingresa al enlace malicioso, no descargar los archivos desde esa página web sin antes verificar la credibilidad de la misma.

Jorge