Una campaña descubierta recientemente consiste en correos electrónicos falsos que usan el nombre de Booking.com para engañar a los usuarios de esta plataforma de reservas. Los correos incluyen un enlace malicioso que conduce a una serie de engaños, terminando con que la propia víctima instale un malware del tipo infostealer, desarrollado específicamente para robar información, según detalla el equipo de Securonix, que descubrió esta campaña de phishing.

La técnica ClickFix, ingeniería social evolucionada

La técnica final utilizada, conocida como ClickFix, muestra la evolución de la ingeniería social como vector para comprometer sistemas: en lugar de explotar vulnerabilidades de software directamente, los atacantes manipulan al usuario para que ejecute por sí mismo código malicioso.

Como se observó durante el primer trimestre de 2025, esta técnica se volvió muy frecuente. En el ESET Threat Report de ese periodo se evidenció que ClickFix había crecido más de un 500 % en detecciones y se posicionó como el segundo vector de ataque más común después del phishing.

Cómo comienza el engaño

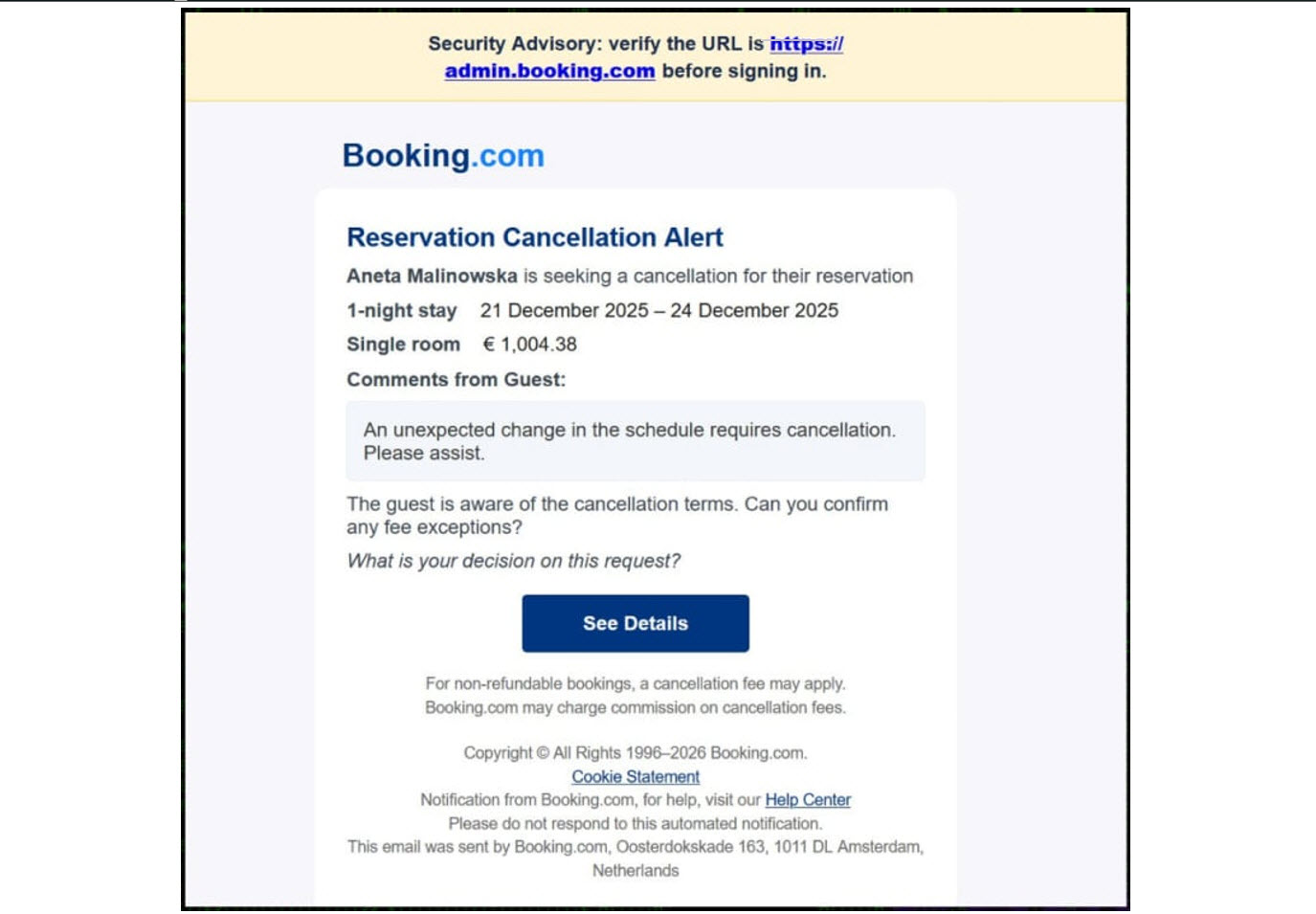

El anzuelo es un supuesto problema con una reserva o un reembolso pendiente. Generalmente, el mensaje está bien construido y utiliza la estética de Booking.com, haciéndolo casi indistinguible de un correo legítimo.

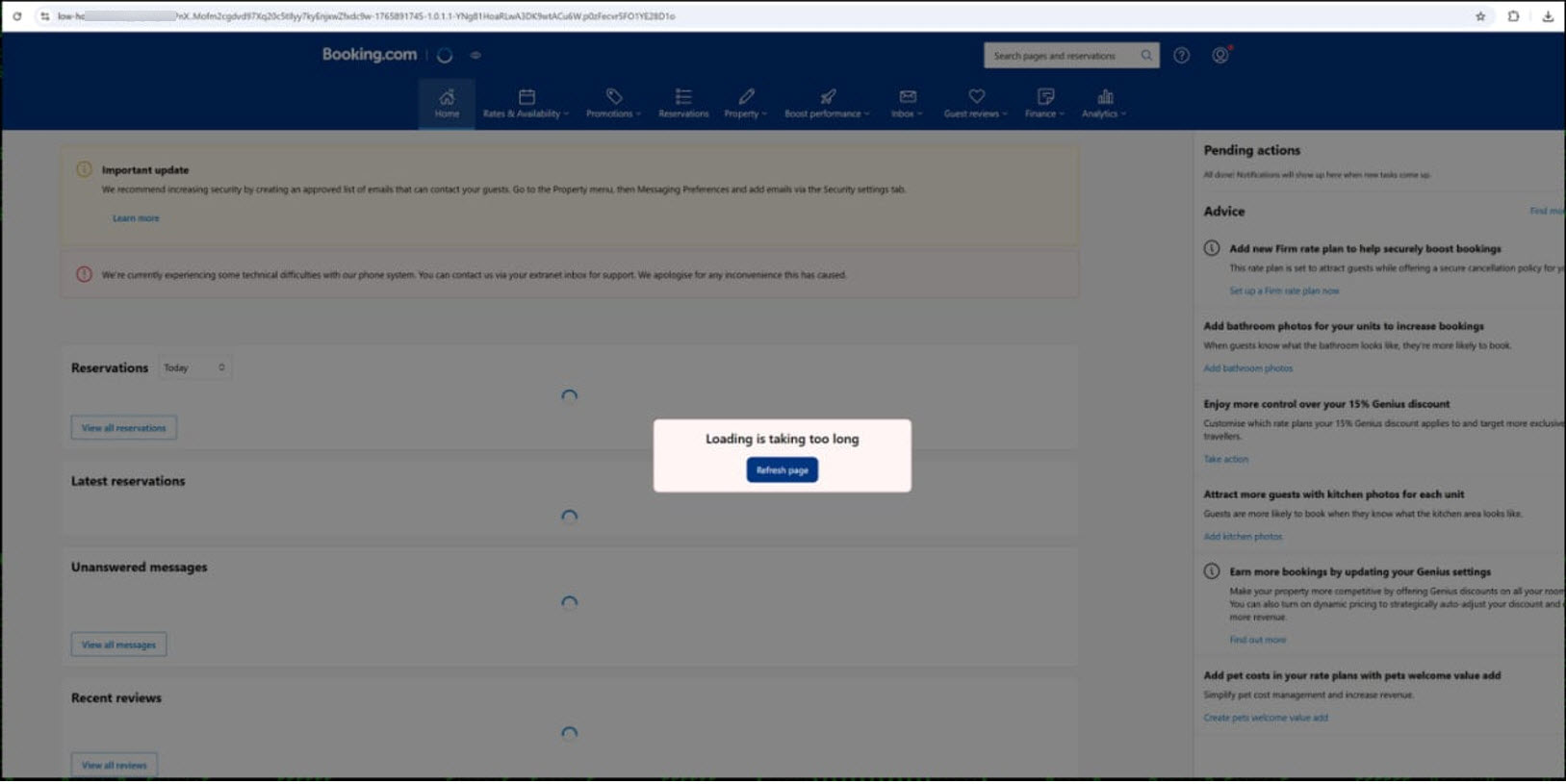

Si el usuario desprevenido, con urgencia de solucionar su hospedaje, hace clic en el enlace distribuido por esos correos, es llevado a un sitio que imita a Booking.com.

Allí comienza la etapa del engaño ClickFix propiamente dicho: el navegador muestra una notificación falsa indicando que “la carga está tardando demasiado”, con un botón para recargar la página.

Imagen 2: Pagina falsa de Booking.com con mensaje de error y botón flaso que lleva a la BSOD. Fuente Securonix

Esta manipulación del contexto y la urgencia es parte de la efectividad de ClickFix: el usuario percibe un “problema técnico” que debe resolver cuanto antes.

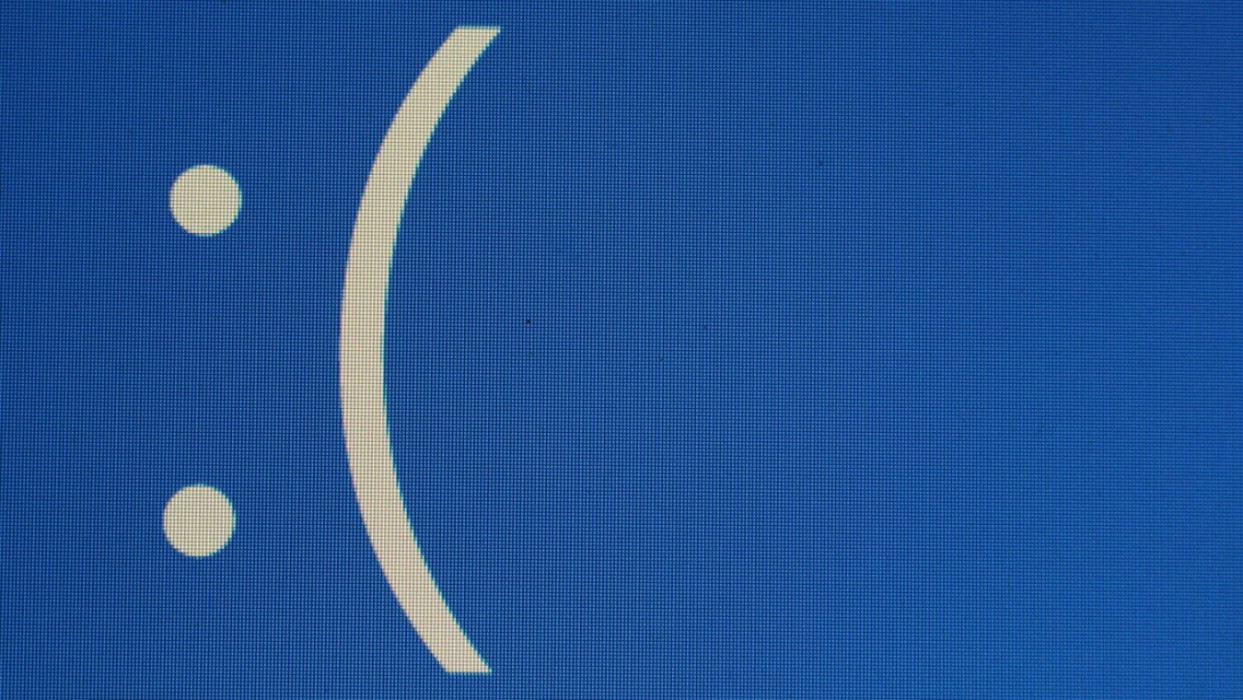

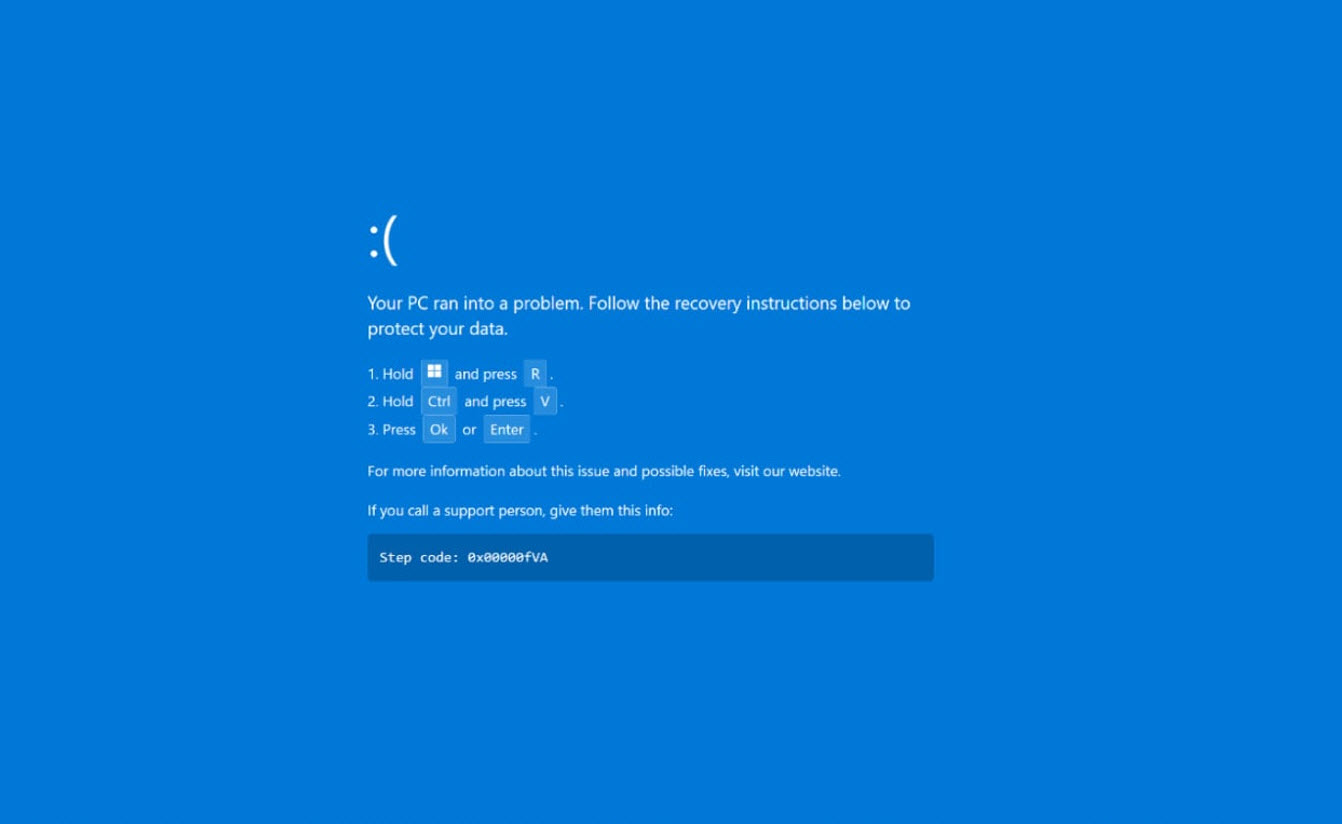

Falsa pantalla azul (BSOD) y la técnica ClickFix

Al presionar el botón de recarga (refresh), el navegador entra en modo de pantalla completa y muestra una pantalla azul de Windows totalmente falsa (BSOD) que imita un error crítico del sistema.

A diferencia de una BSOD real, esta pantalla incluye instrucciones para que el usuario ejecute un comando malicioso en Windows, con el pretexto de “arreglar” el supuesto problema.

Imagen 3: Falsa Pantalla azul que induce a ejecutar comandos maliciosos. Fuente Securonix

Lo que ocurre en realidad es que la víctima, creyendo estar solucionando el error, termina infectando su propio equipo.

Qué ocurre tras ejecutar el comando

La falsa pantalla indica al usuario que ejecute un comando en PowerShell o en la ventana Ejecutar de Windows, lo que desencadena una serie de acciones maliciosas, analizadas por investigadores de Securonix:

- Se descarga un proyecto .NET que se compila con MSBuild.exe.

- Se instala un troyano de acceso remoto (DCRAT).

- Se desactivan defensas como Windows Defender.

- Se obtiene elevación de privilegios y persistencia en el sistema.

El malware permite control remoto, keylogging, ejecución de comandos y despliegue de cargas adicionales, como mineros de criptomonedas. Con esto, los atacantes pueden moverse lateralmente, robar datos y comprometer más sistemas.

Como siempre en este tipo de intentos de engaño, los cibercriminales juegan con la urgencia y el sentido de alerta de los usuarios para inducirlos a actuar con menos recaudos. En este caso, que apunta a usuarios de Windows, la pantalla azul de la muerte (Blue Screen of Death, o BSOD) se utiliza como señuelo técnico para legitimar las instrucciones maliciosas.

Cómo prevenir este tipo de ataques

Verificar siempre la autenticidad de los correos: no hacer clic en enlaces sospechosos ni responder a solicitudes urgentes sin confirmar por canales oficiales.

Nunca ejecutar comandos desconocidos: las pantallas BSOD reales no incluyen instrucciones para copiar y pegar comandos.

Capacitar al personal: especialmente en sectores como hotelería y turismo, donde la urgencia puede llevar a errores.

Mantener sistemas actualizados y con protección activa: usar soluciones de seguridad que detecten abuso de herramientas legítimas y bloqueen descargas no autorizadas.

Educar sobre ingeniería social: entender que muchas amenazas actuales dependen más de manipular al usuario que de vulnerar software directamente.