El ESET Threat Report del segundo semestre de 2023 es claro: aunque la cotización del Bitcoin siguió en aumento, las amenazas de criptomonedas no lograron estar a tono con esta tendencia. De hecho, los criptomineros —amenaza mayoritaria detectada en este ámbito—, evidenciaron un declive superior al 20%. Pero no todas son buenas noticias.

Las estadísticas de los cryptostealers —ladrones de criptomonedas— demostraron una preocupante alza de hasta un 68%, en la segunda mitad del año, y este aumento repentino fue causado por una sola amenaza específica: el troyano Win/Spy.Agent.PRG, con casi el 80% de las detecciones en esta categoría.

Por más que la criptominería ilícita esté en vías de desaparición, durante el segundo trimestre de 2023, como vemos, los cryptostealers siguen dando que hablar.

Un crecimiento exponencial

Comparando las muestras de la telemetría de ESET con las encontradas en VirusTotal, se verificó que el malware as a service (MaaS) Win/Spy.Agent.PRG detectado correspondió al cryptostealer llamado Lumma Stealer. También conocido como LummaC2 Stealer, este malware está dirigido a billeteras de criptomonedas, usuarios, credenciales y navegadores de autenticación de dos factores, pero también extrae información de máquinas comprometidas.

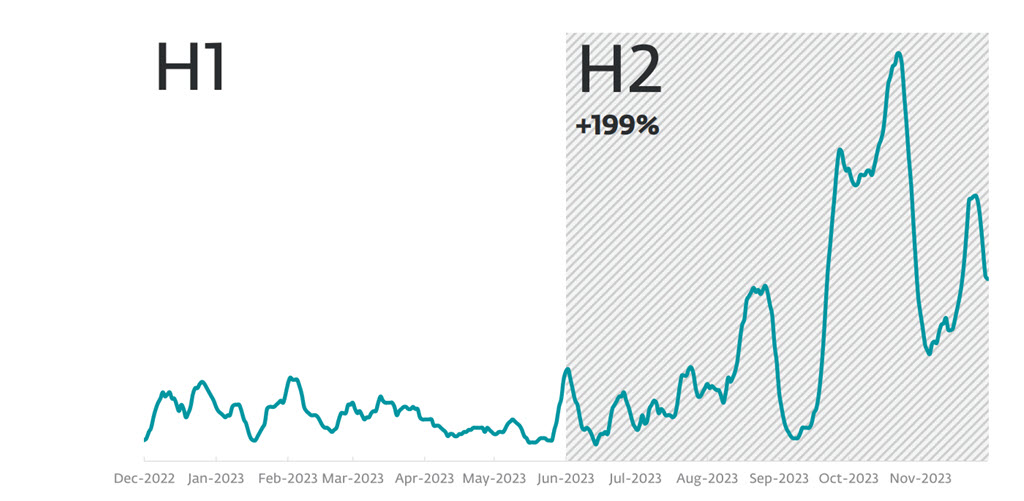

Para hablar de números concretos: entre el primer y el segundo semestre de 2023, las detecciones de Lumma Stealer se triplicaron, registrando la tasa más alta en la segunda mitad del segundo semestre, y alcanzando su punto máximo en octubre.

Tendencias en detecciones de Lumma Stealer, H1 y H2, media móvil de siete días.

Disponible en el mercado (clandestino, claro)

Este MaaS apareció en agosto de 2022 y desde esa fecha se encuentra disponible para la venta en foros clandestinos y hasta en Telegram, con precios que oscilan entre los 250 hasta los 20.000 dólares. Todo depende del nivel que se requiera: el más alto brinda a los compradores acceso al código fuente y les permite vender el malware ellos mismos.

Que se encuentre disponible para la venta y que no se centre únicamente en el robo de criptomonedas es probablemente uno de los principales factores detrás de la popularidad de Lumma Stealer, ya que incluso es fácil de aprovechar para los cibercriminales menos capacitados técnicamente.

Otros vectores de distribución

Aunque este infostealer se propaga principalmente a través de instalaciones descifradas de software como VLC y ChatGPT, también utiliza otros vectores de distribución. Por ejemplo, en febrero de 2023, un YouTuber fue atacado a través de un correo electrónico de phishing que se hacía pasar por la empresa de videojuegos Bandai Namco. Los actores maliciosos también lo han estado difundiendo a través de la popular plataforma de chat Discord.

En Twitter (léase X), varios usuarios dieron cuenta de otras vías, ya sea utilizando el downloads de GTA promocionados por las ads de la misma red social, casos en los que se comprometió la Microsoft App Store, o mediante herramientas de IA como el Voice.ai.

Desde ESET también hemos visto cómo Lumma Stealer es distribuido mediante el troyano Win/TrojanDownloader.Rugmi, malware que descarga un payload cifrado, lo ejecuta desde recursos internos y también desde un archivo externo en el disco. Aparte de Lumma Stealer, Win/TrojanDownloader.Rugmi también se utiliza para entregar otros infostealers, entre ellos Vidar, Rescoms y RecordBreaker. Sus detecciones, de hecho, se dispararon en el segundo semestre, pasando de un dígito diario a cientos por día.