Cada fin de año invita a reflexionar sobre lo que pasó, para analizarlo y tomar decisiones en el futuro cercano. La ciberseguridad no escapa a esta realidad.

A continuación, realizaremos un repaso por algunos de los ciberataques y filtraciones más destacadas de 2025, para entender cuál fue el panorama de este año, y también qué medidas se pueden tomar para un año que ya está por comenzar.

1 – China y la exposición de 4 mil millones de datos

China fue el país más afectado de lo que fue una de las filtraciones de datos más grandes de la historia. Una base de datos de más de 630 gigabytes sin contraseña expuso más de 4 mil millones de registros. En concreto, se trató de miles de millones de documentos con datos personales y financieros, y detalles de WeChat y Alipay, que quedaron expuestos al público.

La filtración ocurrida en junio no solo contenía información residencial, sino que también incluía números de tarjetas bancarias, fecha de nacimiento, nombres y teléfonos. Con esta data clave, los actores maliciosos podrían por ejemplo crear perfiles detallados sobre hábitos de consumo y situación económica de las personas.

Si bien este banco de información fue retirado luego de la filtración, no se identificaron a los actores maliciosos detrás del hecho.

2 – La filtración de datos a través del chatbot de McDonald’s

La Inteligencia Artificial está presente en muchos procesos y dinámicas de diversas empresas. McDonald’s es una de ellas: a través de su chatbot Olivia (implementado por Paradox.ai), solicita el currículum e información a los postulantes que quieren a aplicar a las vacantes laborales.

Lo cierto es que, en junio, Olivia se convirtió en la puerta de entrada por la cual actores maliciosos podrían acceder a la información de 64 millones de solicitantes.

Investigadores de seguridad descubrieron una falla de seguridad crítica en este chatbot. ¿Cuál? A través de una página web que los dueños de estos restaurantes podían utilizar para ver toda la información de las personas que se postulaban a las vacantes. Sucede que esta página aceptaba “123456” como credenciales para iniciar sesión como administrador.

3 - Scattered Lapsus$ Hunters expone información de 5 millones de personas

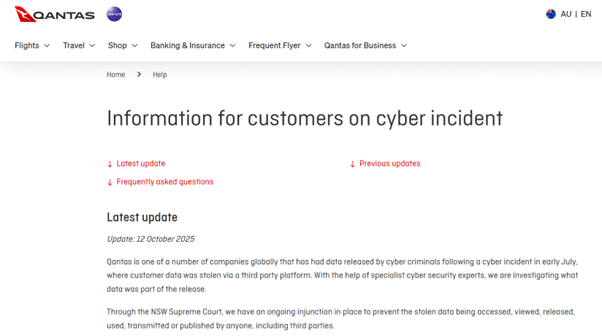

Para empezar a hablar del ciberataque que tuvo lugar el 30 de junio y expuso la información de 5 millones de personas, vale aclarar que la víctima fue la aerolínea australiana Qantas, y que los cibercriminales lograron vulnerarla a través del centro de atención al cliente de la empresa en Filipinas. ¿Los responsables? El grupo cibercriminal llamado Scattered Lapsus$ Hunters.

A través de este ciberataque, los actores maliciosos obtuvieron información sensible como direcciones de correo electrónico, fecha de nacimiento y números de teléfono, pero no accedieron a los datos financieros ni de pasaporte de las víctimas.

En referencia a ello, Qantas emitió un comunicado en el cual reconoció el ataque e invitaba a sus clientes a prestar atención sobre cualquier uso indebido de su información.

4 – El ciberataque que dejó góndolas vacías en Estados Unidos

United Natural Foods es una de las empresas que distribuyen alimentos más grandes de Estados Unidos, y que también opera en Canadá. Y en junio sufrió un ciberataque que paralizó gran parte de su operatoria y no poder cumplir con la entrega de productos a sus clientes. ¿El resultado? Más de 400.000 dólares de pérdida en sus ventas.

En concreto la empresa detectó actividad no autorizada en algunos de sus sistemas informáticos: para contener el incidente y que no se expandiera, decidió dejar “offline” varios de los sistemas críticos, lo cual afectó claramente su normalidad, como la capacidad de procesar los pedidos y distribuir la mercadería.

Según informan algunos medios, el grupo detrás de este ataque es Scattered Spider, con gran actividad durante todo el año, afectando a empresas del rubro de la aviación, el transporte y los seguros, entre otros.

5 - Un ciberataque histórico contra el sistema financiero de Brasil

Julio quedará en la historia de Brasil: allí tuvo lugar uno de los ciberataques más críticos a su sistema financiero. Hablamos de una pérdida cercana a los 150 millones de dólares.

¿Cómo sucedió? Los ciberatacantes se centraron en C&M Software, empresa que provee la infraestructura técnica para que bancos y otras instituciones se conecten a PIX y/o el Banco Central, la cual lograron vulnerar gracias al uso de credenciales comprometidas. Una vez dentro del sistema, accionaron diversas transferencias fraudulentas a través de PIX, vaciando las reservas de esas cuentas y afectando al menos a seis instituciones financieras.

Este caso sirve como ejemplo de cómo funciona un ataque a la cadena de suministro, y las consecuencias que puede tener si una organización no realiza un control exhaustivo de la seguridad de sus propios proveedores.

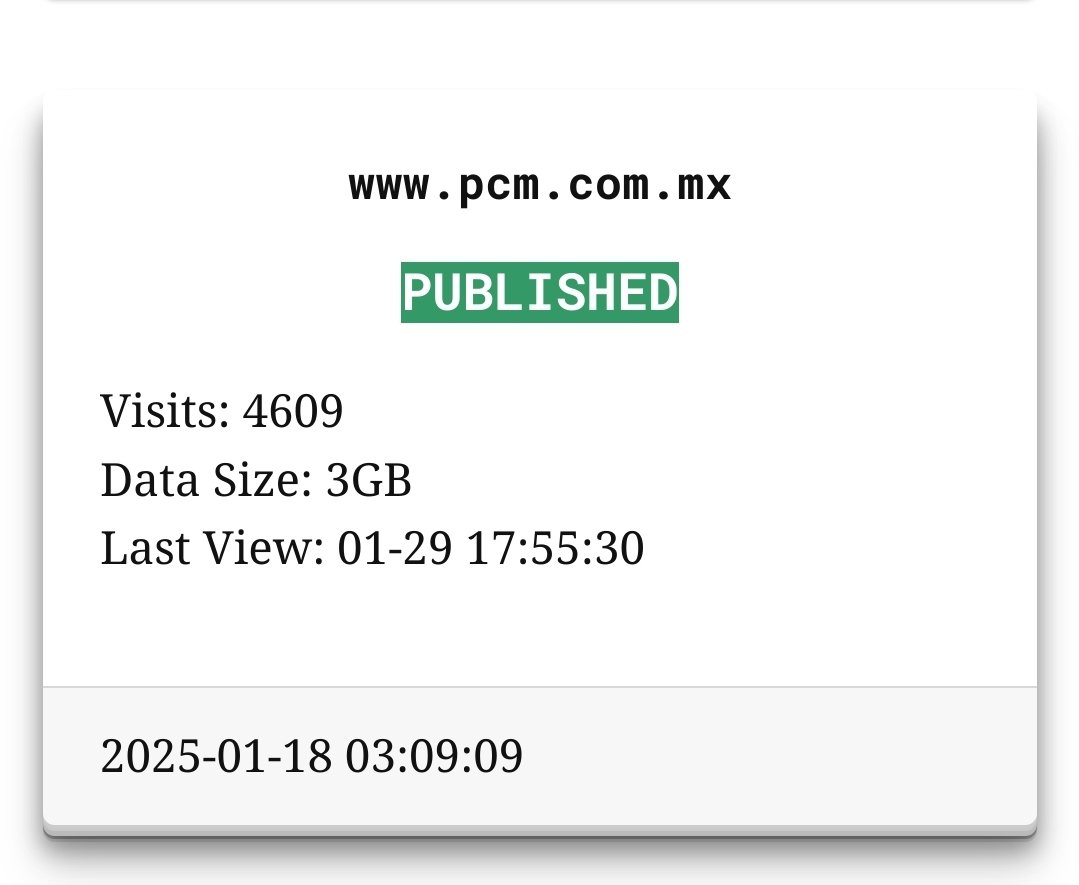

6 – El ransomware que puso en jaque a PCM en México

PCM es una empresa mexicana proveedora de diversos insumos a grandes compañías. Durante enero fue noticia por haber sido víctima de un ataque de ransomware, en manos de RansomHub.

Una vez dentro de los sistemas de PCM, los cibercriminales lograron acceder a 3 gigabytes de información sensible, como por ejemplo contratos con varias de las empresas mencionadas, y otros datos de operaciones y comunicaciones sensibles. Luego de varias advertencias, publicaron todo lo obtenido en la Dark Web.

Este es otro ejemplo de cómo, a través de un ataque a la cadena de suministro, los actores maliciosos se enfocan a vulnerabilidades de servicios intermedios para así afectar a las grandes compañías multinacionales.

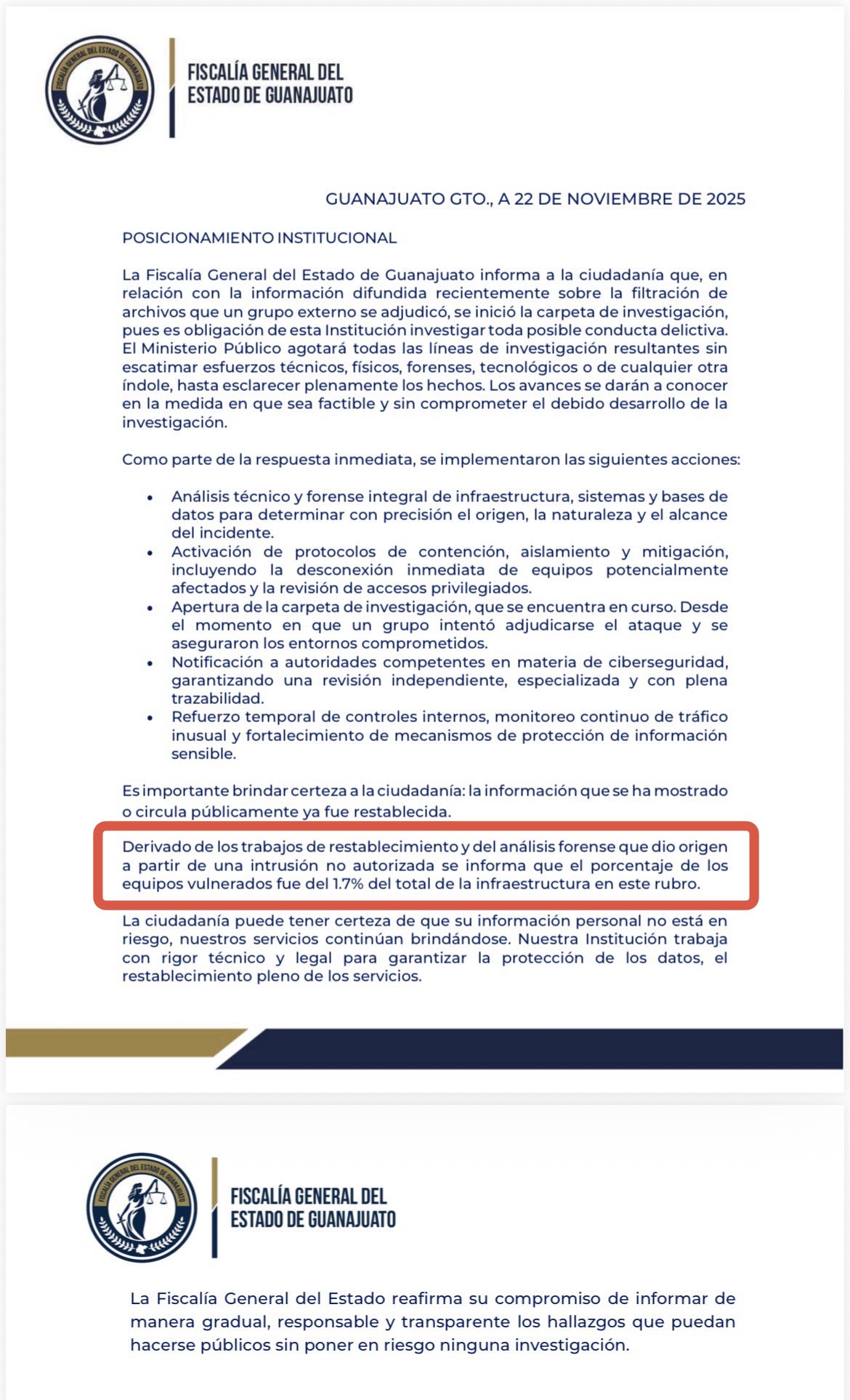

7 - Ataque a la Fiscalía de Guanajuato

México también fue protagonista en otro de los grandes incidentes de ciberseguridad de 2025: en este caso, durante noviembre la Fiscalía de Guanajuato sufrió un ciberataque que expuso más de 250 gigabytes con datos confidenciales, correos internos y expedientes sensibles.

Quien se adjudicó el ataque de ransomware fue el grupo Tekir APT: no solo accedieron a información confidencial, sino que también se vieron afectadas ciertas plataformas digitales como algunos de sus servicios internos.

El día 22 de noviembre, un comunicado de la Fiscalía admitió el ciberataque por “una intrusión no autorizada del 1,7% del total de la infraestructura digital de la dependencia”.

8 – Brasil y el ransomware que puso la mira en el petróleo

El ataque de ransomware por parte del grupo Everest a la reconocida empresa petrolera de Brasil PetroBras durante el mes de noviembre confirma que Latinoamérica fue uno de los escenarios predilectos para que los cibercriminales realicen sus actividades maliciosas.

El botín, según destacaron los cibercriminales detrás del ataque, constó de data confidencial y sensible de la industria, como coordenadas de barcos, medidas de profundidad, y hasta reportes de estudios sísmicos. En total, representó más de 90 gigabytes de información.

Por su parte, PetroBras negó que se tratase de un incidente de seguridad en sus sistemas, y que los datos confidenciales y estratégicos de la compañía permanecen seguros.

9 – Una base desprotegida expone más de 184 millones de credenciales

Durante el mes de mayo, el investigador Jeremiah Fowler descubrió una base de datos desprotegida y accesible públicamente que contenía más de 184 millones de credenciales de acceso correspondientes a servicios globales como Google, Apple, Facebook, Instagram, Snapchat, Roblox y proveedores de correo electrónico. En total, la base tenía más de 47 GB de información, sin ningún tipo de autenticación ni medidas de seguridad que la protegieran.

Pero no fue lo único que encontró, ya que en los registros también había credenciales aún más sensibles: accesos a bancos, plataformas financieras, servicios de salud y portales gubernamentales de distintos países.

La teoría más sólida es que estos datos provienen de infostealers, un tipo de malware que infecta computadoras y roba credenciales directamente del navegador, sin que los servicios afectados hayan sufrido vulneraciones propias.

10 – El ransomware que frenó la operatoria de un aeropuerto

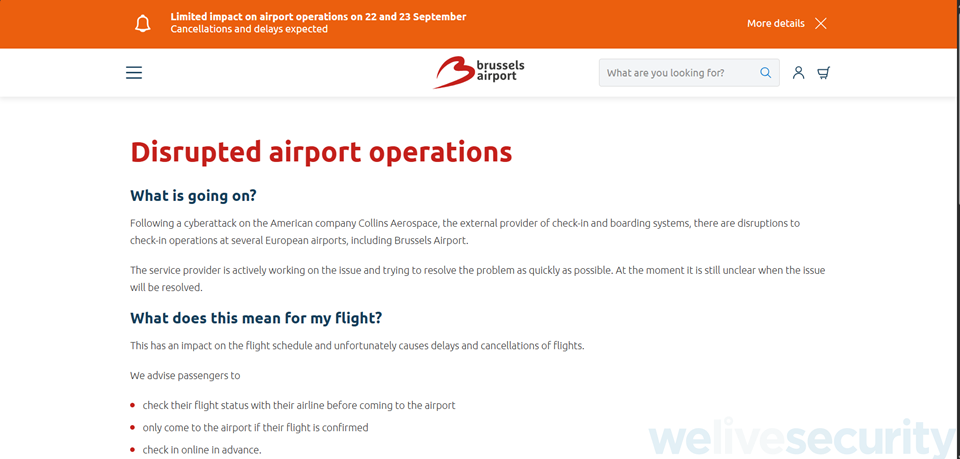

En el mes de septiembre, varios aeropuertos de Europa (Bruselas, Heathrow y Berlín, en Irlanda y Bélgica) sufrieron una interrupción masiva en sus sistemas de check-in, embarque y despacho de equipaje. Lo que inicialmente se comunicó como un “fallo en un proveedor externo” terminó confirmándose como un ataque de ransomware contra el software ARINC cMUSE, un sistema crítico desarrollado por Collins Aerospace (subsidiaria de RTX) y utilizado por aerolíneas y aeropuertos para gestionar operaciones esenciales.

La Agencia de Ciberseguridad de la Unión Europea (ENISA) confirmó que efectivamente se trató de un ataque de ransomware, y medios especializados señalan que podría estar relacionado con el accionar de ShinyHunters y Scattered Spider, bandas de ciberdelincuentes conocidas por atacar sectores de infraestructura crítica, incluida la industria aeronáutica.

El impacto fue inmediato y severo: Bruselas canceló más de la mitad de sus vuelos programados (140 de 276), y otros aeropuertos debieron migrar a procesos manuales para registrar pasajeros, manipular equipaje y gestionar embarques, provocando demoras que se extendieron por varios días.

Pensamientos finales

El 2025 vuelve a poner en evidencia cómo la ciberseguridad es un factor clave para la estabilidad económica, la continuidad operativa y la confianza de millones de personas en todo el mundo.

Desde filtraciones masivas que expusieron miles de millones de datos en China hasta ataques contra infraestructuras esenciales y críticas, el denominador común fue la magnitud del impacto y la capacidad de los atacantes para explotar cualquier eslabón débil de la cadena: sea un proveedor tecnológico, un chatbot mal configurado o una base sin proteger.

Finalmente, 2025 reafirma que la resiliencia debe ser una prioridad estratégica: las organizaciones que no auditan a sus proveedores y no protegen sus accesos, siguen siendo las más vulnerables.

En resumen, lo que deja este año es claro: el riesgo crece, los adversarios se profesionalizan y el 2026 exigirá más preparación, más visibilidad y más inversión para enfrentar un ecosistema digital cada vez más hostil.