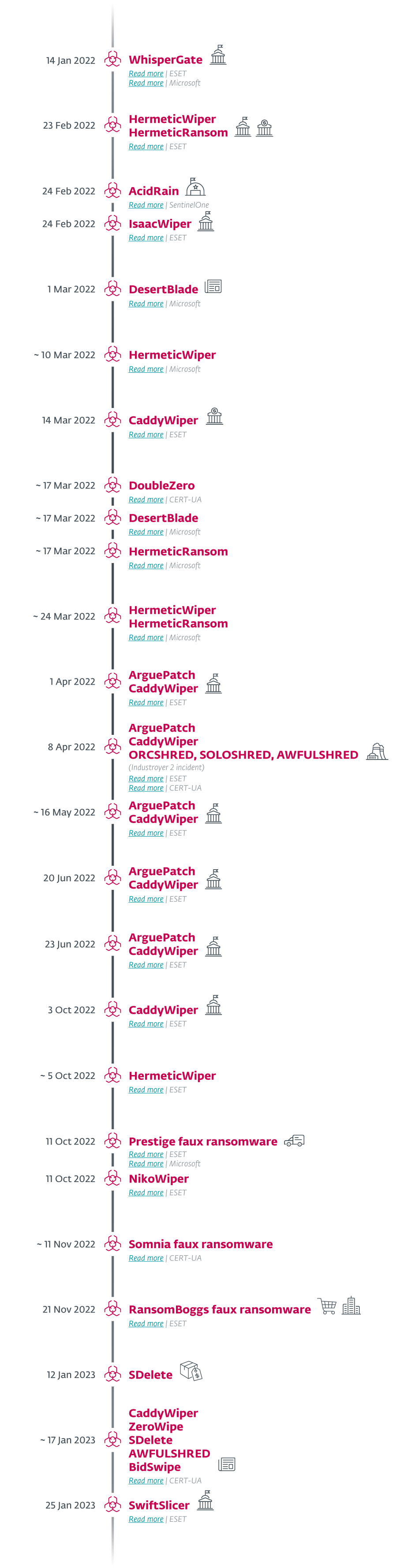

Dieser Blogpost bietet einen Überblick über die zerstörerischen Wiper-Angriffe, die wir seit Anfang 2022, kurz vor Beginn der russischen Militärinvasion, in der Ukraine beobachtet haben. Wir konnten die meisten dieser Angriffe mit unterschiedlicher Sicherheit auf Sandworm zurückführen. Die Zusammenstellung enthält Angriffe, die von ESET beobachtet wurden, sowie einige, die von anderen seriösen Quellen wie CERT-UA, Microsoft und SentinelOne gemeldet wurden.

HINWEIS:

Das folgende Bild enthält Links zu den jeweiligen Quellen. Diese sind alle englischsprachig. Sie können bei den meisten WeLiveSecurity Artikeln jedoch immer im Sprachmenü die deutschen Übersetzungen aufrufen, sofern diese vorhanden sind.

Hinweis: Ungefähre Daten (~) werden verwendet, wenn das genaue Datum des Einsatzes unsicher oder unbekannt ist. In einigen Fällen wird das Datum der Entdeckung oder (im Falle von Nicht-ESET-Entdeckungen) das Datum der Veröffentlichung des Angriffs verwendet.

Vor der Invasion

Inmitten zahlreicher DDoS-Angriffswellen, die zu dieser Zeit auf ukrainische Einrichtungen abzielten, schlug am 14. Januar 2022 die Malware WhisperGate zu. Der Wiper tarnte sich als Ransomware und erinnerte damit an NotPetya vom Juni 2017 - eine Taktik, die auch bei späteren Angriffen zum Einsatz kam.

Am 23. Februar 2022 richtete sich eine zerstörerische Kampagne mit HermeticWiper gegen Hunderte von Systemen in mindestens fünf ukrainischen Organisationen. Dieser Wiper wurde erstmals kurz vor 17:00 Uhr Ortszeit (15:00 Uhr UTC) entdeckt: Der Cyberangriff erfolgte nur wenige Stunden vor dem Einmarsch der russischen Streitkräfte in die Ukraine. Neben HermeticWiper wurden bei der Kampagne auch der Wurm HermeticWizard und die gefälschte Ransomware HermeticRansom eingesetzt.

Invasion und Frühlings-Angriffswelle

Am 24. Februar 2022, als der ukrainische Winter zu tauen begann, startete ein zweiter zerstörerischer Angriff auf ein ukrainisches Regierungsnetzwerk, bei dem ein Wiper verwendet wurde, den wir IsaacWiper genannt haben.

Ebenfalls am Tag der Invasion richtete sich die AcidRain-Wiper-Kampagne gegen KA-SAT-Modems von Viasat, die auch außerhalb der Ukraine zum Einsatz kamen.

Ein weiterer Wiper, der ursprünglich von Microsoft aufgedeckt wurde, ist DesertBlade, der Berichten zufolge am 1. März 2022 und erneut am 17. März 2022 eingesetzt wurde. Derselbe Bericht erwähnt auch Angriffe mit Wipern aus der Hermetic-Kampagne, nämlich HermeticWiper (Microsoft: "FoxBlade") um den 10. März 2022, HermeticRansom (Microsoft: "SonicVote") um den 17. März 2022 und einen Angriff um den 24. März 2022, bei dem sowohl HermeticWiper als auch HermeticRansom eingesetzt wurden.

CERT-UA berichtete am 17. März 2022 über die Entdeckung des DoubleZero-Wipers.

Am 14. März 2022 entdeckten ESET-Forscher einen Angriff mit CaddyWiper, der auf eine ukrainische Bank abzielte.

Am 1. April 2022 entdeckten wir erneut CaddyWiper, das diesmal vom ArguePatch Loader geladen wurde, bei dem es sich in der Regel um eine modifizierte, legitime Binärdatei handelt, die zum Laden von Shellcode aus einer externen Datei verwendet wird. Ein ähnliches Szenario entdeckten wir am 16. Mai 2022, als ArguePatch die Form einer modifizierten ESET-Binärdatei annahm.

Außerdem entdeckten wir am 8. April 2022 das "Tandem" ArguePatch-CaddyWiper bei den vielleicht ehrgeizigsten Sandwurm-Angriffen seit Beginn der Invasion: dem erfolglosen Versuch, den Stromfluss mit Industroyer2 zu unterbrechen. Zusätzlich zu ArguePatch und CaddyWiper entdeckten wir bei diesem Vorfall auch Wiper für Nicht-Windows-Plattformen: ORCSHRED, SOLOSHRED, und AWFULSHRED. Einzelheiten finden Sie in der Meldung von CERT-UA und in unserem WeLiveSecurity-Blogpost.

Ein ruhigerer Sommer

In den Sommermonaten wurden in der Ukraine weniger neue Wiper-Kampagnen entdeckt als in den vorangegangenen Monaten, dennoch gab es einige bemerkenswerte Angriffe.

Wir haben gemeinsam mit CERT-UA an Fällen von ArguePatch (und CaddyWiper) gearbeitet, die sich gegen ukrainische Einrichtungen richteten. Der erste Vorfall ereignete sich in der Woche ab dem 20. Juni 2022, ein weiterer am 23. Juni 2022.

Herbstwelle

Während die Temperaturen in Vorbereitung auf den nördlichen Winter sanken, entdeckten wir am 3. Oktober 2022 eine neue Version von CaddyWiper, die in der Ukraine eingesetzt wurde. Im Gegensatz zu den zuvor verwendeten Varianten wurde CaddyWiper dieses Mal als x64-Windows-Binary kompiliert.

Am 5. Oktober 2022 haben wir eine neue Version von HermeticWiper identifiziert, die auf VirusTotal hochgeladen wurde. Die Funktionalität dieses HermeticWiper-Samples war die gleiche wie bei den vorherigen Versionen, mit ein paar kleinen Änderungen.

Am 11. Oktober 2022 entdeckten wir die Ransomware Prestige, die gegen Logistikunternehmen in der Ukraine und Polen eingesetzt wurde. Diese Kampagne wurde auch von Microsoft gemeldet.

Am selben Tag haben wir auch einen bisher unbekannten Wiper identifiziert, den wir NikoWiper genannt haben. Dieser Wiper wurde gegen ein Unternehmen aus dem Energiesektor in der Ukraine eingesetzt. NikoWiper basiert auf dem Microsoft-Befehlszeilenprogramm SDelete zum sicheren Löschen von Dateien.

Am 11. November 2022 veröffentlichte das CERT-UA einen Blogpost über einen Angriff mit der gefälschten Ransomware Somia.

Am 21. November 2022 haben wir in der Ukraine eine neue, in .NET geschriebene Ransomware entdeckt, die wir RansomBoggs genannt haben. Die Ransomware enthält mehrere Verweise auf den Film Monsters, Inc. Wir stellten fest, dass die Malware-Betreiber POWERGAP-Skripte zur Bereitstellung dieses Filecoders verwendeten.

Januar 2023

Im Jahr 2023 gehen die zerstörerischen Angriffe auf ukrainische Einrichtungen weiter.

Am 1. Januar 2023 entdeckten wir bei einem ukrainischen Software-Händler die Ausführung des SDelete-Dienstprogramms.

Ein weiterer Angriff mit mehreren Wipern, diesmal gegen eine ukrainische Nachrichtenagentur, fand am 17. Januar 2023 statt, so CERT-UA. Die folgenden Wiper wurden bei diesem Angriff entdeckt: CaddyWiper, ZeroWipe, SDelete, AwfulShred und BidSwipe. BidSwipe ist besonders erwähnenswert, da es sich um einen FreeBSD OS Wiper handelt.

Am 25. Januar 2023 entdeckten wir einen neuen, in Go geschriebenen Wiper, den wir SwiftSlicer nannten und der gegen ukrainische Kommunalverwaltungen eingesetzt wurde.

In fast allen oben genannten Fällen nutzte Sandworm die Active Directory-Gruppenrichtlinie (T1484.001), um seine Wiper und Ransomware zu verteilen, insbesondere mithilfe des POWERGAP-Skripts.

Fazit

Der Einsatz von zerstörerischen Wipern - und sogar von als Ransomware getarnten Wipern - durch russische APT-Gruppen, insbesondere Sandworm, gegen ukrainische Organisationen ist nicht neu. Seit etwa 2014 setzt BlackEnergy zerstörerische Plugins ein; der KillDisk-Wiper war in der Vergangenheit ein gemeinsamer Nenner bei Sandworm-Angriffen; und die Telebots-Untergruppe hat zahlreiche Wiper-Angriffe gestartet, am bekanntesten ist NotPetya.

Die Intensivierung der Wiper-Kampagnen seit der militärischen Invasion im Februar 2022 ist jedoch beispiellos. Positiv zu vermerken ist, dass viele der Angriffe entdeckt und vereitelt wurden. Wir werden die Situation jedoch weiterhin aufmerksam beobachten, da wir davon ausgehen, dass die Angriffe weitergehen werden.

IoCs

Files

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| 189166D382C73C242BA45889D57980548D4BA37E | stage1.exe | Win32/KillMBR.NGI | WhisperGate stage 1 MBR overwriter. |

| A67205DC84EC29EB71BB259B19C1A1783865C0FC | N/A | Win32/KillFiles.NKU | WhisperGate stage 2 final payload. |

| 912342F1C840A42F6B74132F8A7C4FFE7D40FB77 | com.exe | Win32/KillDisk.NCV | HermeticWiper. |

| 61B25D11392172E587D8DA3045812A66C3385451 | conhosts.exe | Win32/KillDisk.NCV | HermeticWiper. |

| F32D791EC9E6385A91B45942C230F52AFF1626DF | cc2.exe | WinGo/Filecoder.BK | HermeticRansom. |

| 86906B140B019FDEDAABA73948D0C8F96A6B1B42 | ukrop | Linux/AcidRain.A | AcidRain. |

| AD602039C6F0237D4A997D5640E92CE5E2B3BBA3 | cl64.dll | Win32/KillMBR.NHP | IsaacWiper. |

| 736A4CFAD1ED83A6A0B75B0474D5E01A3A36F950 | cld.dll | Win32/KillMBR.NHQ | IsaacWiper. |

| E9B96E9B86FAD28D950CA428879168E0894D854F | clean.exe | Win32/KillMBR.NHP | IsaacWiper. |

| 5C01947A49280CE98FB39D0B72311B47C47BC5CC | clean.exe | Win32/KillMBR.NHP | IsaacWiper. |

| 59F5B9AECE751E58BE16E7F7A7A6D8C044F583BE | cll.exe | Win32/KillMBR.NHQ | IsaacWiper. |

| 172FBE91867C1D6B7F3E2899CEA69113BB1F21A0 | notes.exe | WinGo/KillFiles.A | DesertBlade wiper. |

| 46671348C1A61B3A8BFBA025E64E5549B7FDFA98 | N/A | Win32/KillDisk.NCV | HermeticWiper. |

| DB0DA0D92D90657EA91C02336E0605E96DB92C05 | clrs.exe | Win32/KillDisk.NCV | HermeticWiper. |

| 98B3FB74B3E8B3F9B05A82473551C5A77B576D54 | caddy.exe | Win32/KillDisk.NCX | CaddyWiper. |

| 320116162D78AFB8E00FD972591479A899D3DFEE | cpcrs.exe | MSIL/KillFiles.CK | DoubleZero wiper. |

| 43B3D5FFAE55116C68C504339C5D953CA25C0E3F | csrss.exe | MSIL/KillFiles.CK | DoubleZero wiper. |

| 48F54A1D93C912ADF36C79BB56018DEFF190A35C | ukcphone.exe | Win32/Agent.AECG | ArguePatch shellcode loader. |

| 6FA04992C0624C7AA3CA80DA6A30E6DE91226A16 | peremoga.exe | Win32/Agent.AECG | ArguePatch shellcode loader. |

| 9CE1491CE69809F92AE1FE8D4C0783BD1D11FBE7 | pa1.pay | Win32/KillDisk.NDA | Encrypted CaddyWiper shellcode. |

| 3CDBC19BC4F12D8D00B81380F7A2504D08074C15 | wobf.sh | Linux/KillFiles.C | AwfulShred Linux wiper. |

| 8FC7646FA14667D07E3110FE754F61A78CFDE6BC | wsol.sh | Linux/KillFiles.B | SoloShred Solaris wipe. |

| 796362BD0304E305AD120576B6A8FB6721108752 | eset_ssl_filtered_cert_importer.exe | Win32/Agent.AEGY | ArguePatch shellcode loader. |

| 8F3830CB2B93C21818FDBFCF526A027601277F9B | spn.exe | Win32/Agent.AEKA | ArguePatch shellcode loader. |

| 3D5C2E1B792F690FBCF05441DF179A3A48888618 | mslrss.exe | Win32/Agent.AEKA | ArguePatch shellcode loader. |

| EB437FF79E639742EE36E89F30C6A21072B86CBC | caclcly.exe | Win64/Agent.BQZ | CaddyWiper x64. |

| 57E3D0108636F6EE56C801F128306AD43AF60EE6 | cmrss.exe | Win32/KillDisk.NCV | HermeticWiper. |

| 986BA7A5714AD5B0DE0D040D1C066389BCB81A67 | open.exe | Win32/Filecoder.Prestige.A | Prestige filecoder. |

| C7186DEF5E9C3E1B01BF506F538F5D6185377A9C | sysate32.exe | Win32/Filecoder.Prestige.A | Prestige filecoder. |

| 59621F5EFC311FDFE66683266CE9CB17F8227B23 | mstc_niko.exe | Win32/DelAll.NAH | NikoWiper. |

| 84E6A010B372D845C723A8B8D7DDD8D79675DCE5 | Sullivan.1.v2.0.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| F4D1C047923B9D10031BB709AABF1A250AB0AAA2 | Sullivan.1.v4.5.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| 9A3D63C6E127243B3036BC0E242789EC1D2AB171 | Sullivan.2.v2.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| BB187EB125070176BD7EC6C57CFF166708DD60E1 | Sullivan.2.v4.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| 3D593A39FA20FED851B9BEFB4FF2D391B43BDF08 | Sullivan.v2.5.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| 021308C361C8DE7C38EF135BC3B53439EB4DA0B4 | Sullivan.v4.5.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| 7346E2E29FADDD63AE5C610C07ACAB46B2B1B176 | help.exe | WinGo/KillFiles.C | SwiftSlicer wiper. |

–

Haben Sie Fragen und Anregungen zu diesem, anderen oder zukünftigen Themen, die Sie gern betrachtet sehen wollen? Dann nutzen Sie gern die Kommentarfunktion unter diesem Artikel oder nutzen unser Kontaktformular!