Das ESET-Forschungsteam hat eine neue Welle von Ransomware-Angriffen entdeckt, die auf mehrere Organisationen in der Ukraine abzielen und die Merkmale anderer Kampagnen tragen, die zuvor von der APT-Gruppe Sandworm durchgeführt wurden.

Auch wenn die Ransomware - von ESET als RansomBoggs bezeichnet und im .NET-Framework geschrieben - neu ist, weist insbesondere die Art und Weise, wie sie eingesetzt wird, große Ähnlichkeit mit einigen früheren Angriffen auf, die den berüchtigten Angreifern zugeschrieben werden.

ESET hat das ukrainische Computer Emergency Response Team (CERT-UA) vor den RansomBoggs-Angriffen gewarnt, die erstmals am 21. November entdeckt wurden. Je nach Variante wird RansomBoggs von ESET-Produkten als MSIL/Filecoder.Sullivan.A und MSIL/Filecoder.RansomBoggs.A erkannt.

RansomBoggs auf einen Blick

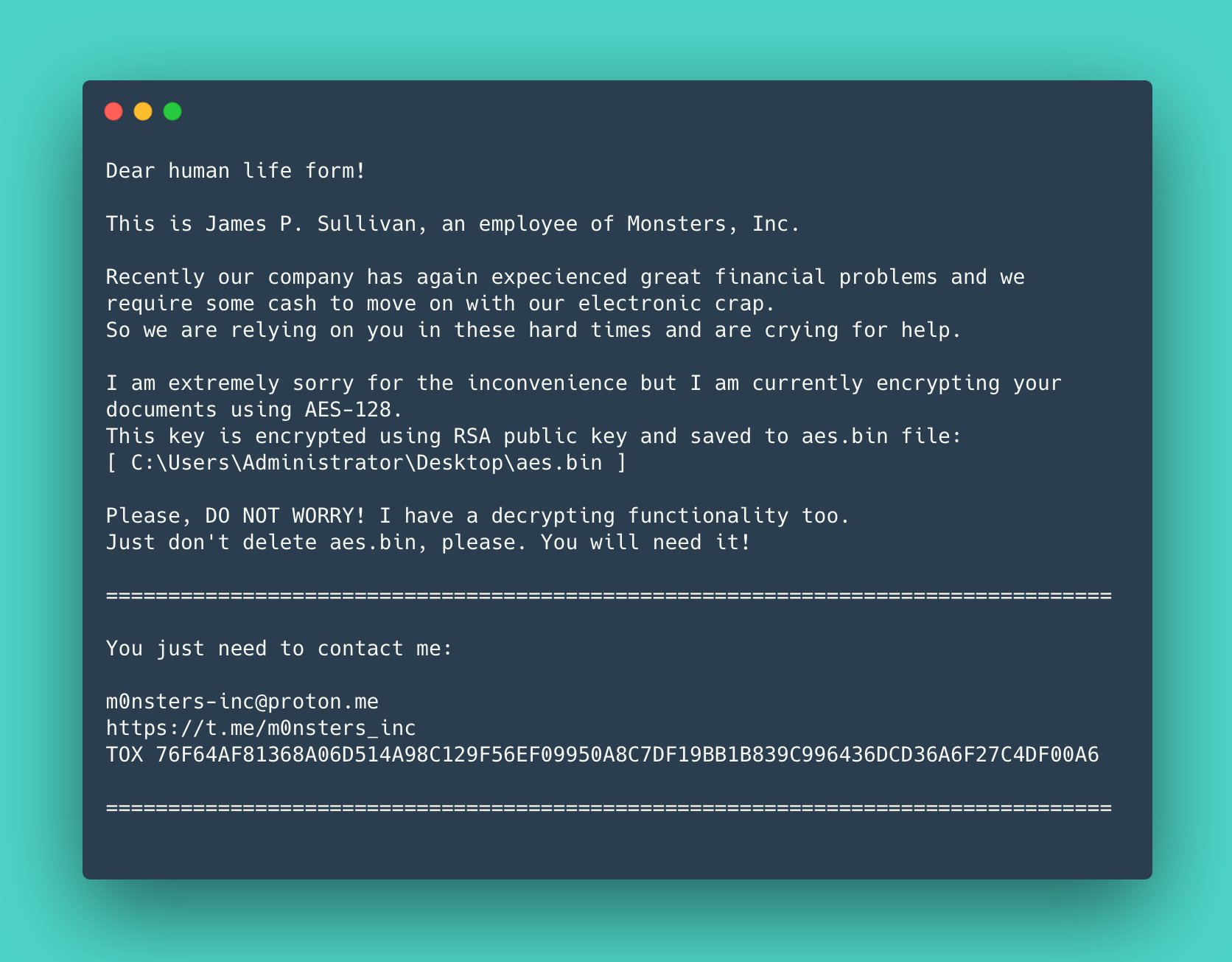

In der oben gezeigten Lösegeldforderung (SullivanDecryptsYourFiles.txt) nehmen die Autoren von RansomBoggs mehrfach Bezug auf den Film Monsters Inc. und geben sich unter anderem als James P. Sullivan, den Hauptdarsteller des Films, aus.

Sobald die neue Ransomware entfesselt ist, "generiert sie einen zufälligen Schlüssel und verschlüsselt Dateien mit AES-256 im CBC-Modus" - nicht mit der AES-Schlüssellänge von 128 Bit, die in der Erpresser-Notiz erwähnt wird. Anschließend fügt sie die Erweiterung .chsch an die verschlüsselten Dateien an.

Der Schlüssel wird dann RSA-verschlüsselt und in die Datei aes.bin geschrieben. Je nach Variante ist der öffentliche RSA-Schlüssel entweder im Malware-Sample selbst fest einkodiert oder wird als Argument bereitgestellt.

Was die Ähnlichkeiten mit anderen Angriffen von Sandworm betrifft, so ist das PowerShell-Script, das zur Verteilung von RansomBoggs vom Domänencontroller aus verwendet wurde, fast identisch mit dem Skript, das bei den Industroyer2-Angriffen auf den ukrainischen Energiesektor im April dieses Jahres verwendet wurde. Dasselbe Skript wurde auch für die Malware CaddyWiper zur Datenlöschung verwendet, die den ArguePatch-Loader nutzte und im März mehrere Dutzend Systeme in einer begrenzten Anzahl von Unternehmen in der Ukraine angriff.

Ukraine unter Beschuss

Sandworm können auf eine lange Erfolgsgeschichte zurückblicken, denn sie stecken hinter einigen der weltweit gefährlichsten Cyberangriffe der letzten zehn Jahre. Erst vor wenigen Wochen rückten Sandworm ins Rampenlicht, nachdem Microsoft sie für die Ransomware "Prestige" verantwortlich gemacht hatte, die Anfang Oktober mehrere Logistikunternehmen in der Ukraine und in Polen angriff.

Die oben erwähnten Angriffe geben keineswegs ein vollständiges Bild der verschiedenen Bedrohungen, denen hochrangige ukrainische Organisationen allein in diesem Jahr ausgesetzt waren. Am 23. Februar, nur wenige Stunden vor dem Einmarsch Russlands in die Ukraine, entdeckte die ESET-Telemetrie HermeticWiper in den Netzwerken mehrerer ukrainischer Organisationen. Am nächsten Tag begann ein zweiter zerstörerischer Angriff auf ein ukrainisches Regierungsnetzwerk, dieses Mal mit IsaacWiper.

In der Tat war die Ukraine seit mindestens 2014 das Ziel einer Reihe hochgradig störender Cyberangriffe von Sandworm, darunter BlackEnergy, GreyEnergy und die erste Iteration von Industroyer. Die Gruppe steckte auch hinter dem NotPetya-Angriff, der im Juni 2017 viele Unternehmensnetzwerke in der Ukraine heimsuchte, bevor er sich wie ein Lauffeuer weltweit ausbreitete und in vielen Organisationen weltweit Schaden anrichtete.

Weitere Informationen:

ESET Research webinar: How APT groups have turned Ukraine into a cyber‑battlefield (engl.)

ESET APT Activity Report T2 2022 (engl.)