ESET-Forscher entdeckten eine Spearphishing-Kampagne, die in den Wochen vor den Wahlen zum japanischen Abgeordnetenhaus im Juli 2022 von einer APT-Gruppe gestartet wurde, die von ESET Research als MirrorFace bezeichnet wird. Die Kampagne, die wir Operation LiberalFace genannt haben, zielte auf japanische politische Einrichtungen ab. Unsere Untersuchung ergab, dass die Mitglieder einer bestimmten politischen Partei bei dieser Kampagne besonders im Fokus standen. ESET Research enthüllte Details über diese Kampagne und die dahinter stehende APT-Gruppe auf der AVAR 2022 Konferenz zu Beginn dieses Monats.

Die wichtigsten Punkte dieses Blogposts:

- Ende Juni 2022 startete MirrorFace eine Kampagne, die wir Operation LiberalFace genannt haben und die sich gegen japanische politische Einrichtungen richtete.

- Spearphishing-E-Mails mit der Backdoor LODEINFO, dem Flaggschiff der Gruppe, wurden an die Zielpersonen gesendet.

- LODEINFO wurde verwendet, um zusätzliche Malware zu verbreiten, die Anmeldeinformationen des Opfers zu stehlen und die Dokumente und E-Mails des Opfers zu entwenden.

- Bei der Operation LiberalFace wurde ein bisher unbeschriebenes Programm zum Stehlen von Anmeldeinformationen ("Credential Stealer") verwendet, das wir MirrorStealer genannt haben.

- ESET Research führte eine Analyse der Aktivitäten nach der Kompromittierung durch, die darauf schließen lässt, dass die beobachteten Aktionen manuell oder halb-manuell durchgeführt wurden.

MirrorFace ist ein chinesischsprachiger Bedrohungsakteur, der es auf Unternehmen und Organisationen in Japan abgesehen hat. Es gibt zwar Spekulationen, dass dieser Bedrohungsakteur mit APT10 (Macnica, Kaspersky) in Verbindung stehen könnte, aber ESET kann ihn keiner bekannten APT-Gruppe zuordnen. Daher verfolgen wir ihn als eigenständige Entität, der wir den Namen MirrorFace gegeben haben. Insbesondere MirrorFace und LODEINFO, die "hauseigene" Malware, die ausschließlich gegen Ziele in Japan eingesetzt wird, haben es Berichten zufolge auf Medien, Verteidigungsunternehmen, Think Tanks, diplomatische Organisationen und akademische Einrichtungen abgesehen. Das Ziel von MirrorFace ist die Spionage und das Stehlen von Dateien von besonderem Interesse.

Auf der Grundlage dieser Indikatoren ordnen wir die Operation LiberalFace der MirrorFace Gruppe zu:

- Unseres Wissens nach wird die LODEINFO-Malware ausschließlich von MirrorFace verwendet.

- Die Ziele der Operation LiberalFace stimmen mit den traditionellen Zielen von MirrorFace überein.

- Ein LODEINFO-Malware-Sample der zweiten Stufe kontaktierte einen C&C-Server, den wir intern als Teil der MirrorFace-Infrastruktur tracken.

Eine der Spearphishing-E-Mails, die im Rahmen der Operation LiberalFace verschickt wurden, gab sich als offizielle Mitteilung der PR-Abteilung einer bestimmten japanischen politischen Partei aus und enthielt eine Anfrage zu den Wahlen zum Abgeordnetenhaus, die angeblich im Namen eines prominenten Politikers verschickt wurde. Alle Spearphishing-E-Mails enthielten einen bösartigen Anhang, der bei der Ausführung LODEINFO auf dem angegriffenen Computer installierte.

Darüber hinaus haben wir entdeckt, dass MirrorFace eine bisher nicht dokumentierte Malware verwendet, die wir MirrorStealer genannt haben, um die Anmeldedaten des Ziels zu stehlen. Wir glauben, dass dies das erste Mal ist, dass diese Malware öffentlich beschrieben wurde.

In diesem Blogpost gehen wir auf die beobachteten Aktivitäten nach der Kompromittierung ein, einschließlich der C&C-Befehle, die an LODEINFO gesendet wurden, um anschließend Aktionen auszuführen. Aufgrund bestimmter Aktivitäten, die auf dem betroffenen Rechner durchgeführt wurden, gehen wir davon aus, dass der MirrorFace-Operator die Befehle an LODEINFO auf manuelle oder halbmanuelle Weise erteilt hat.

Ursprünglicher Zugang

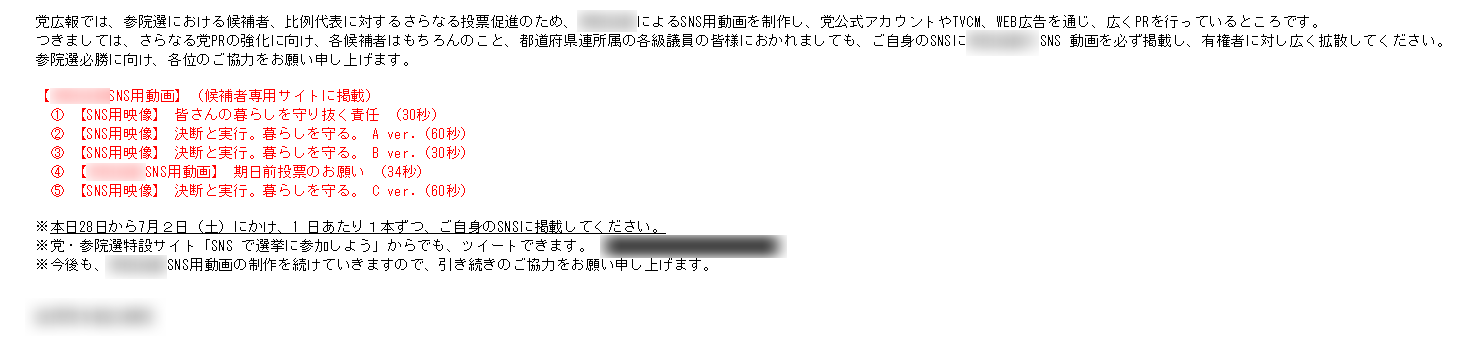

MirrorFace startete den Angriff am 29. Juni 2022, indem sie Spearphishing-E-Mails mit einem bösartigen Anhang an die Zielpersonen verteilte. Der Betreff der E-Mail lautete <gekürzt>SNS用動画 拡散のお願い (Übersetzung von Google Translate: [Wichtig] <gekürzt> Antrag auf Verbreitung von Videos für SNS). Abbildung 1 und Abbildung 2 zeigen den Inhalt.

Unter dem Vorwand, die PR-Abteilung einer japanischen politischen Partei zu sein, forderte MirrorFace die Empfänger auf, die angehängten Videos auf ihren eigenen Social-Media-Profilen (SNS - Social Network Service) zu verbreiten, um die PR der Partei weiter zu stärken und den Sieg in der Abgeordnetenkammer zu sichern. Darüber hinaus enthält die E-Mail klare Anweisungen für die Veröffentlichungsstrategie der Videos.

Da die Wahl zum Abgeordnetenhaus am 10. Juli 2022 stattfand, zeigt diese E-Mail eindeutig, dass MirrorFace die Gelegenheit nutzte, um politische Einrichtungen anzugreifen. Der spezifische Inhalt der E-Mail deutet außerdem darauf hin, dass Mitglieder einer bestimmten politischen Partei angegriffen wurden.

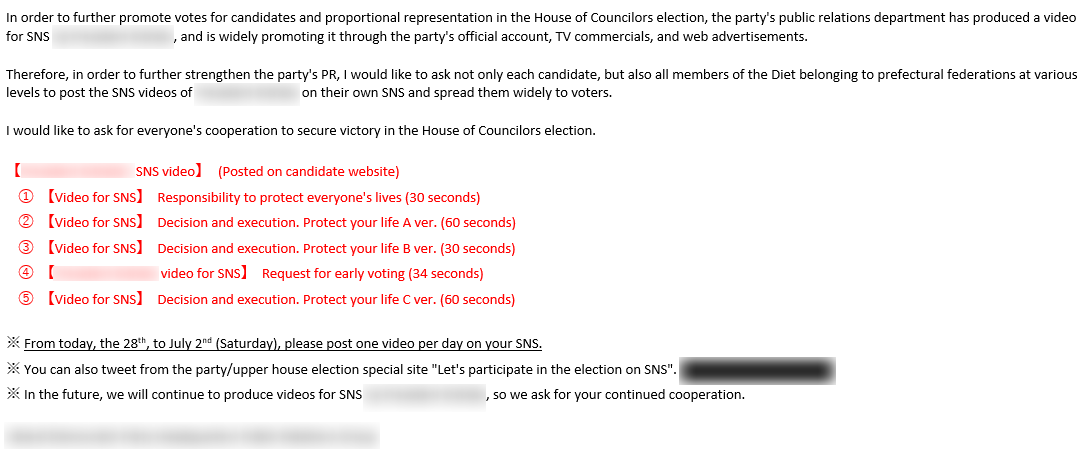

MirrorFace verwendete noch eine andere Spearphishing-E-Mail in der Kampagne, bei der der Anhang den Titel 【参考】220628<gekürzt>発・<gekürzt>選挙管理委員会宛文書(添書分).exe trug (Übersetzung von Google Translate: [Referenz] 220628 Dokumente des Ministeriums von <gekürzt> an <gekürzt> Wahlverwaltungsausschuss (Anhang).exe). Das beigefügte "Köderdokument" (siehe Abbildung 3) bezieht sich ebenfalls auf die Wahlen zur Abgeordnetenkammer.

In beiden Fällen enthielten die E-Mails bösartige Anhänge in Form von selbstextrahierenden WinRAR-Archiven mit den irreführenden Namen <gekürzt>SNS用動画 拡散のお願い.exe (Übersetzung von Google Translate: <gekürzt> Antrag auf Verbreitung von Videos für SNS.exe) und 【参考】220628<gekürzt>発・<gekürzt>選挙管理委員会宛文書(添書分).exe (Übersetzung von Google Translate: [Referenz] 220628 Dokumente des Ministeriums von <gekürzt> an <gekürzt> Wahlverwaltungsausschuss (appendix).exe).

Diese EXEs entpacken ihren archivierten Inhalt in den Ordner %TEMP%. Im Einzelnen werden vier Dateien extrahiert:

- K7SysMon.exe, eine von K7 Computing Pvt Ltd. entwickelte gutartige Anwendung, die allerdings für das Umleiten von DLL-Suchaufträgen anfällig ist

- K7SysMn1.dll, ein schädlicher Loader

- K7SysMon.Exe.db, verschlüsselte LODEINFO Malware

- Ein Köder-Dokument zur Ablenkung

Dann wird das Köderdokument geöffnet, um das Ziel zu täuschen und harmlos zu erscheinen. Als letzter Schritt wird die Datei K7SysMon.exe ausgeführt, die den daneben abgelegten bösartigen Loader K7SysMn1.dll lädt. Schließlich liest der Loader den Inhalt von K7SysMon.Exe.db, entschlüsselt ihn und führt ihn dann aus. Diese Vorgehensweise wurde auch von Kaspersky beobachtet und in ihrem Bericht beschrieben.

Toolset

In diesem Abschnitt beschreiben wir die Malware MirrorFace, die bei der Operation LiberalFace eingesetzt wurde.

LODEINFO

LODEINFO ist eine MirrorFace Backdoor, die ständig weiterentwickelt wird. JPCERT berichtete über die erste Version von LODEINFO (v0.1.2), die im Dezember 2019 auftauchte. Ihre Funktionalität ermöglicht das Erstellen von Screenshots, Keylogging, das Beenden von Prozessen, das Stehlen von Dateien und das Ausführen zusätzlicher Dateien und Befehle. Seitdem haben wir mehrere Änderungen an jeder seiner Versionen beobachtet. So fügte die Version 0.3.8 (die wir erstmals im Juni 2020 entdeckten) den Befehl ransom hinzu (der bestimmte Dateien und Ordner verschlüsselt), und die Version 0.5.6 (die wir im Juli 2021 entdeckten) fügte den Befehl config hinzu, der es den Anwendern ermöglicht, die in der Registry gespeicherte Konfiguration zu ändern. Neben dem oben erwähnten JPCERT-Bericht wurde Anfang dieses Jahres auch eine detaillierte Analyse der LODEINFO-Backdoor von Kaspersky veröffentlicht.

Bei der Operation LiberalFace haben wir beobachtet, dass MirrorFace-Operatoren sowohl das reguläre LODEINFO als auch die (wie wir sie nennen) LODEINFO-Malware der zweiten Stufe verwenden. Die LODEINFO der zweiten Stufe lässt sich anhand der Gesamtfunktionalität von der regulären LODEINFO unterscheiden. Insbesondere akzeptiert LODEINFO der zweiten Stufe PE-Binärdateien und Shellcode außerhalb der implementierten Befehle und führt diese aus. Darüber hinaus kann die LODEINFO der zweiten Stufe die C&C-Befehlskonfiguration verarbeiten, aber es fehlt die Funktionalität für den Befehl ransom.

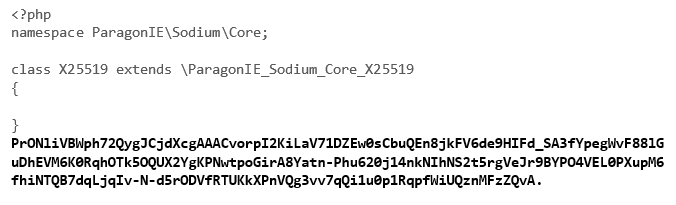

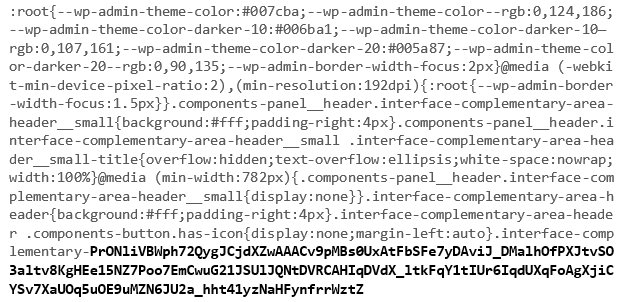

Schließlich unterscheiden sich die vom C&C-Server empfangenen Daten zwischen der normalen LODEINFO und der der zweiten Stufe. Bei LODEINFO der zweiten Stufe stellt der C&C-Server den eigentlichen Daten einen zufälligen Webseiteninhalt voran. Siehe Abbildung 4, Abbildung 5 und Abbildung 6, die den Unterschied zwischen den empfangenen Daten zeigen. Beachten Sie, dass der vorangestellte Codeschnipsel für jeden empfangenen Datenstrom vom C&C-Server der zweiten Stufe unterschiedlich ist.

MirrorStealer

MirrorStealer, von MirrorFace intern 31558_n.dll genannt, ist ein Credential Stealer. Soweit wir wissen, ist diese Malware noch nicht öffentlich beschrieben worden. Im Allgemeinen stiehlt MirrorStealer Anmeldeinformationen von verschiedenen Anwendungen wie Browsern und E-Mail-Clients. Interessanterweise ist eine der Zielanwendungen Becky!, ein E-Mail-Client, der derzeit nur in Japan verfügbar ist. Alle gestohlenen Zugangsdaten werden in %TEMP%\31558.txt gespeichert, und da MirrorStealer selbst nicht in der Lage ist, die gestohlenen Daten zu exfiltrieren, ist er dafür auf andere Malware angewiesen.

Weitere Aktivitäten

Während unserer Nachforschungen konnten wir einige der Befehle beobachten, die an kompromittierte Computer ausgegeben wurden.

Beobachtung der Umgebung

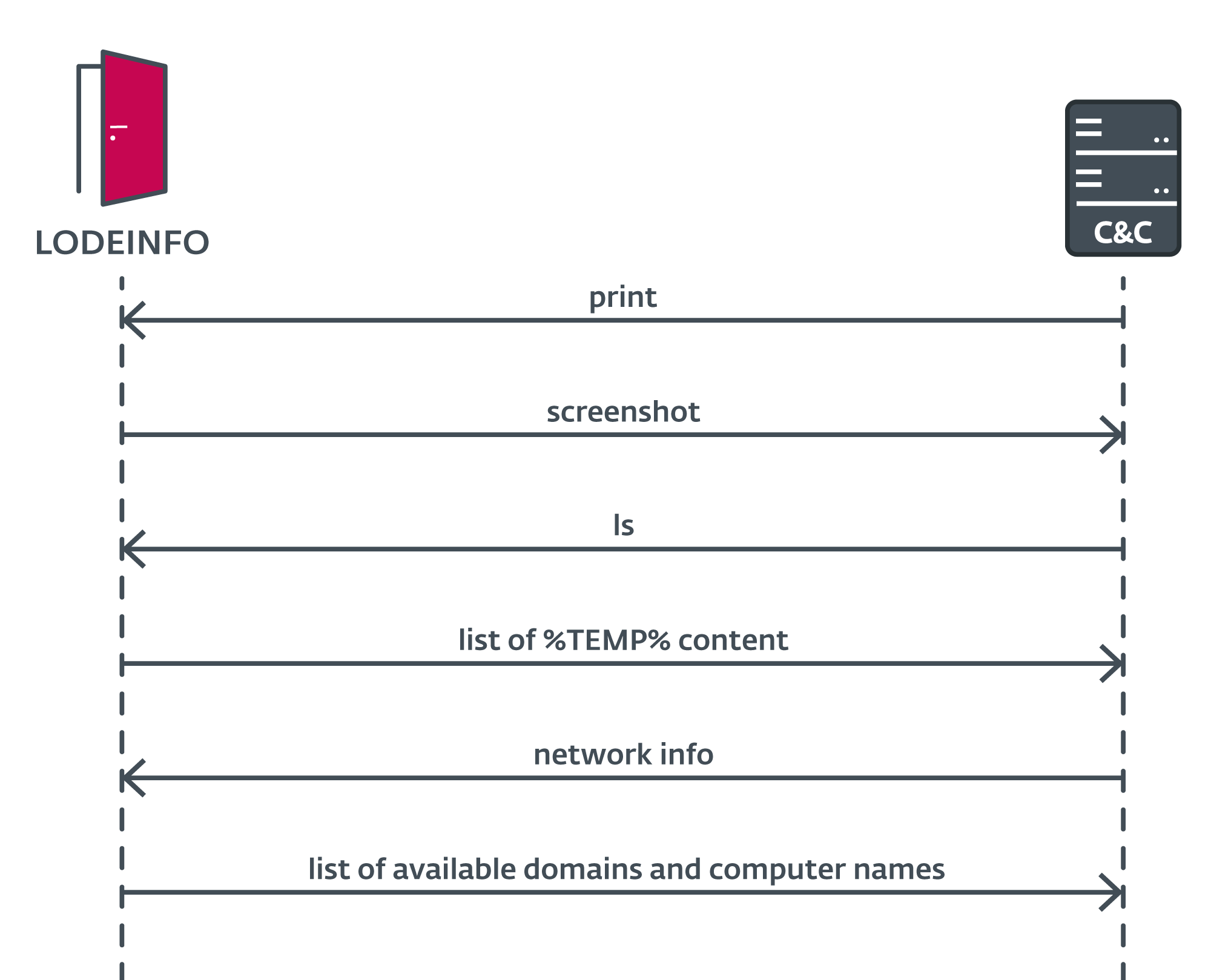

Sobald LODEINFO auf den kompromittierten Computern gestartet wurde und diese erfolgreich mit dem C&C-Server verbunden waren, begann ein Operator mit der Ausgabe von Befehlen (siehe Abbildung 7).

Zunächst gab der Bediener einen der LODEINFO-Befehle, print, aus, um den Bildschirm des kompromittierten Rechners zu erfassen. Danach folgte ein weiterer Befehl, ls, um den Inhalt des aktuellen Ordners anzuzeigen, in dem sich LODEINFO befand (d. h. %TEMP%). Gleich danach nutzte der Operator LODEINFO, um Netzwerkinformationen zu erhalten, indem er net view und net view /domain ausführte. Der erste Befehl gibt die Liste der mit dem Netzwerk verbundenen Computer zurück, der zweite die Liste der verfügbaren Domänen.

Stehlen von Zugangsdaten und Browser-Cookies

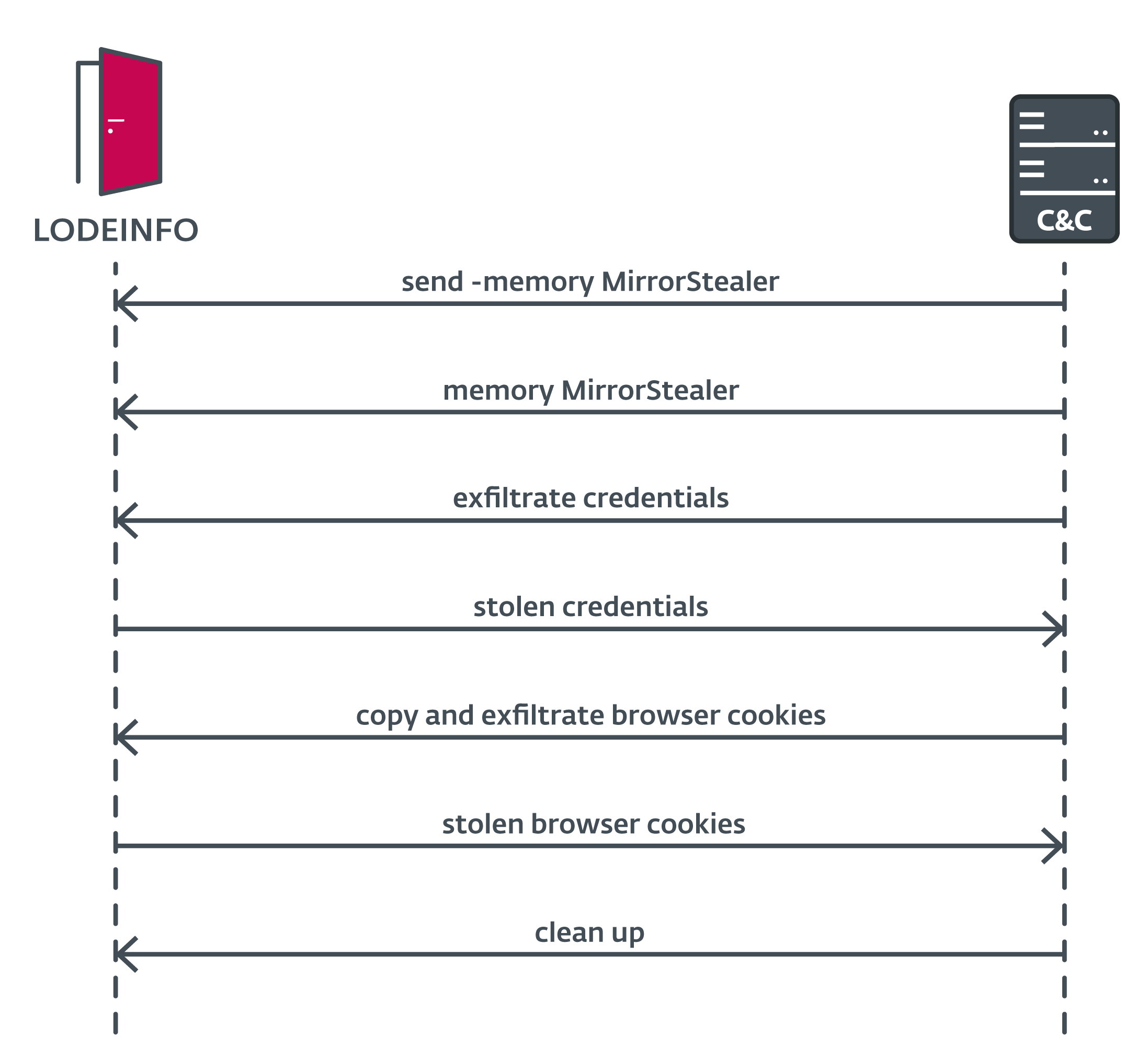

Nachdem diese grundlegenden Informationen gesammelt wurden, ging der Betreiber zur nächsten Phase über (siehe Abbildung 8).

Abbildung 8. Ablauf der an LODEINFO gesendeten Anweisungen zur Bereitstellung des Credential Stealers, zum Sammeln von Anmeldedaten und Browser-Cookies und zu deren Exfiltration auf den C&C-Server

Der Bediener gab den Befehl LODEINFO mit dem Unterbefehl -memory aus, um die MirrorStealer-Malware auf den kompromittierten Computer zu übertragen. Der Unterbefehl -memory wurde verwendet, um LODEINFO mitzuteilen, dass MirrorStealer im Speicher verbleiben soll, was bedeutet, dass die MirrorStealer-Binärdatei nie auf der Festplatte abgelegt wurde. Anschließend wurde der Befehl memory ausgegeben. Dieser Befehl wies LODEINFO an, MirrorStealer zu nehmen, es in den gespawnten cmd.exe-Prozess zu injizieren und auszuführen.

Nachdem MirrorStealer die Anmeldedaten gesammelt und in %temp%\31558.txt gespeichert hatte, verwendete der Anwender LODEINFO, um die Anmeldedaten zu exfiltrieren.

Der Betreiber war auch an den Browser-Cookies des Opfers interessiert. MirrorStealer verfügt jedoch nicht über die Fähigkeit, diese zu sammeln. Daher exfiltrierte der Betreiber die Cookies manuell über LODEINFO. Zunächst verwendete der Anwender den LODEINFO-Befehl dir, um den Inhalt der Ordner %LocalAppData%\Google\Chrome\User Data\ und %LocalAppData%\Microsoft\Edge\User Data\ aufzulisten. Anschließend kopierte der Bediener alle identifizierten Cookie-Dateien in den Ordner %TEMP%. Anschließend exfiltrierte der Oparator alle gesammelten Cookie-Dateien mit dem LODEINFO-Befehl recv. Abschließend löschte der Anwender die kopierten Cookie-Dateien aus dem Ordner %TEMP%, um die Spuren zu beseitigen.

Stehelen von Dokumenten und E-Mails

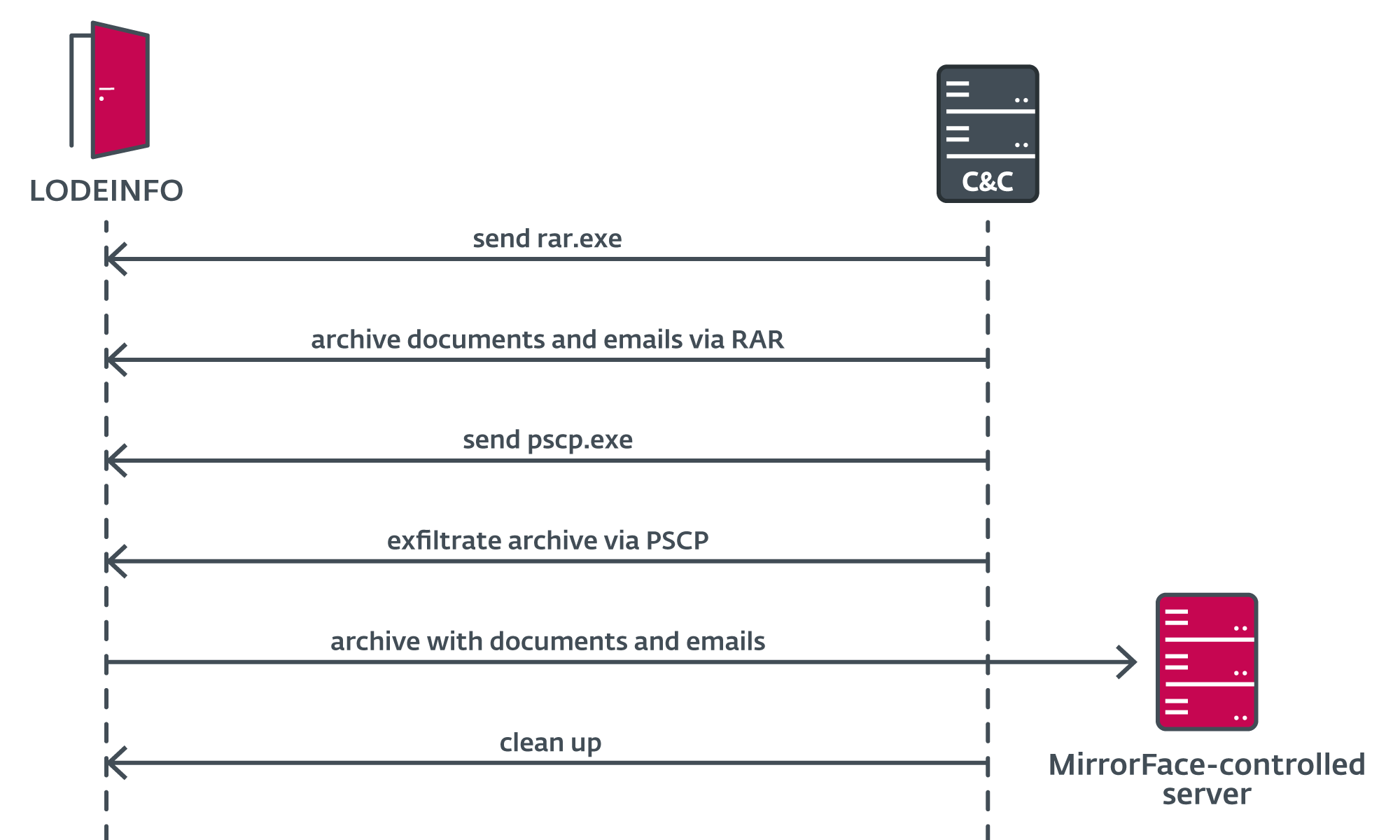

Im nächsten Schritt exfiltrierte der Betreiber Dokumente verschiedener Art sowie gespeicherte E-Mails (siehe Abbildung 9).

Zu diesem Zweck verwendete der Bediener zunächst LODEINFO, um das WinRAR-Archivierungsprogramm (rar.exe) bereitzustellen. Mithilfe von rar.exe sammelte und archivierte der Operator Dateien von Interesse, die nach dem 01.01.2022 in den Ordnern %USERPROFILE%\ und C:\$Recycle.Bin\ geändert wurden. Der Bediener war besonders an allen Dateien mit den Erweiterungen .doc*, .ppt*, .xls*, .jtd, .eml, .*xps und .pdf interessiert.

Beachten Sie, dass MirrorFace neben den üblichen Dokumenttypen auch an Dateien mit der Endung .jtd interessiert war. Diese steht für Dokumente des von JustSystems entwickelten japanischen Textverarbeitungsprogramms Ichitaro.

Sobald das Archiv erstellt war, stellte der Anwender den SCP-Client (Secure Copy Protocol) aus der PuTTY-Suite (pscp.exe) bereit und verwendete ihn dann, um das soeben erstellte RAR-Archiv an den Server unter 45.32.13[.]180 zu schicken. Diese IP-Adresse wurde bei früheren MirrorFace-Aktivitäten nicht beobachtet und wurde bei keiner von uns beobachteten LODEINFO-Malware als C&C-Server verwendet. Unmittelbar nach der Exfiltrierung des Archivs löschte der Betreiber rar.exe, pscp.exe und das RAR-Archiv, um die Spuren der Aktivität zu beseitigen.

Verteilung von LODEINFO der zweiten Stufe

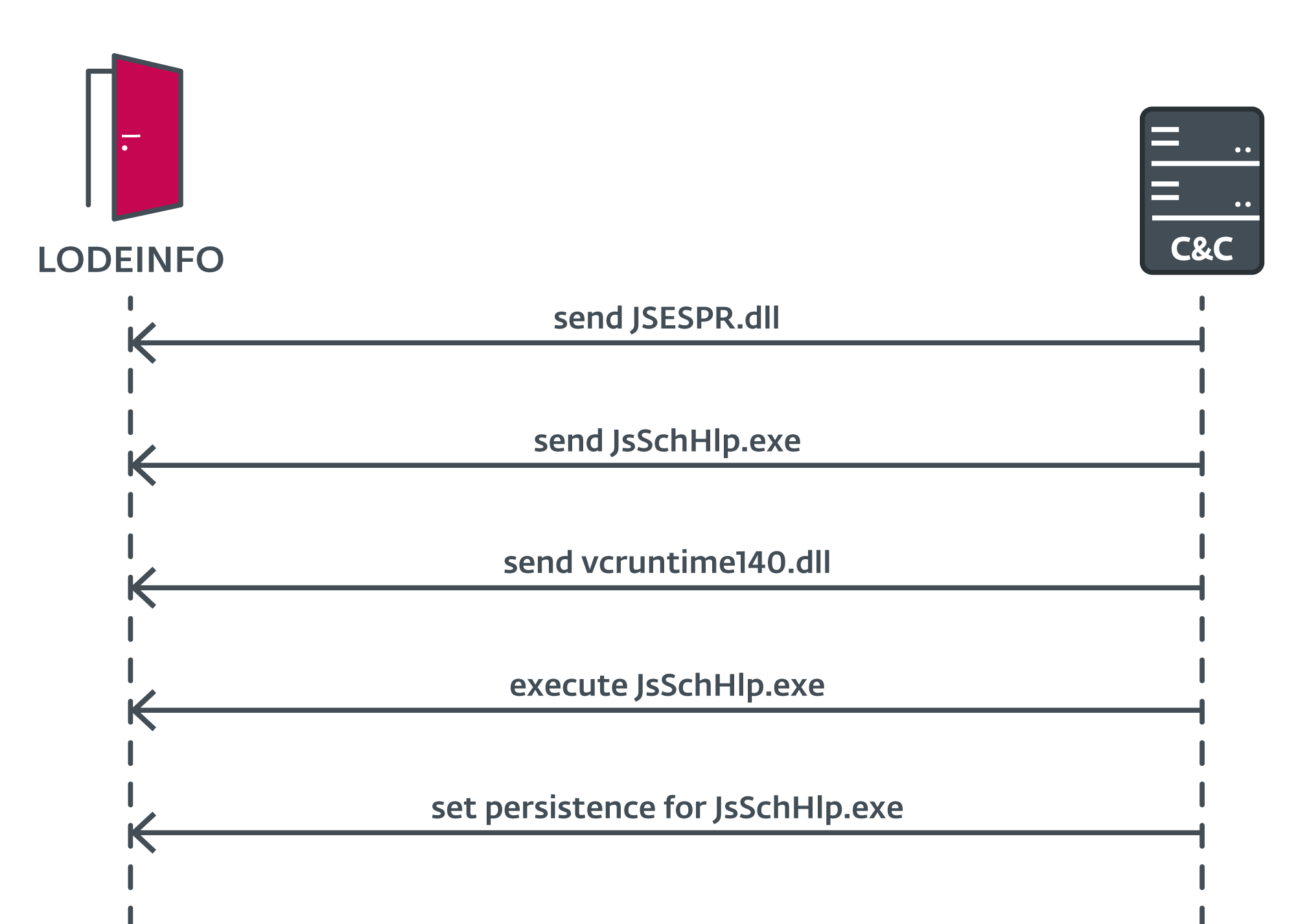

Der letzte Schritt, den wir beobachtet haben, war die Bereitstellung der zweiten Stufe von LODEINFO (siehe Abbildung 10).

Abbildung 10. Ablauf der an LODEINFO gesendeten Anweisungen zur Bereitstellung der zweiten Stufe von LODEINFO

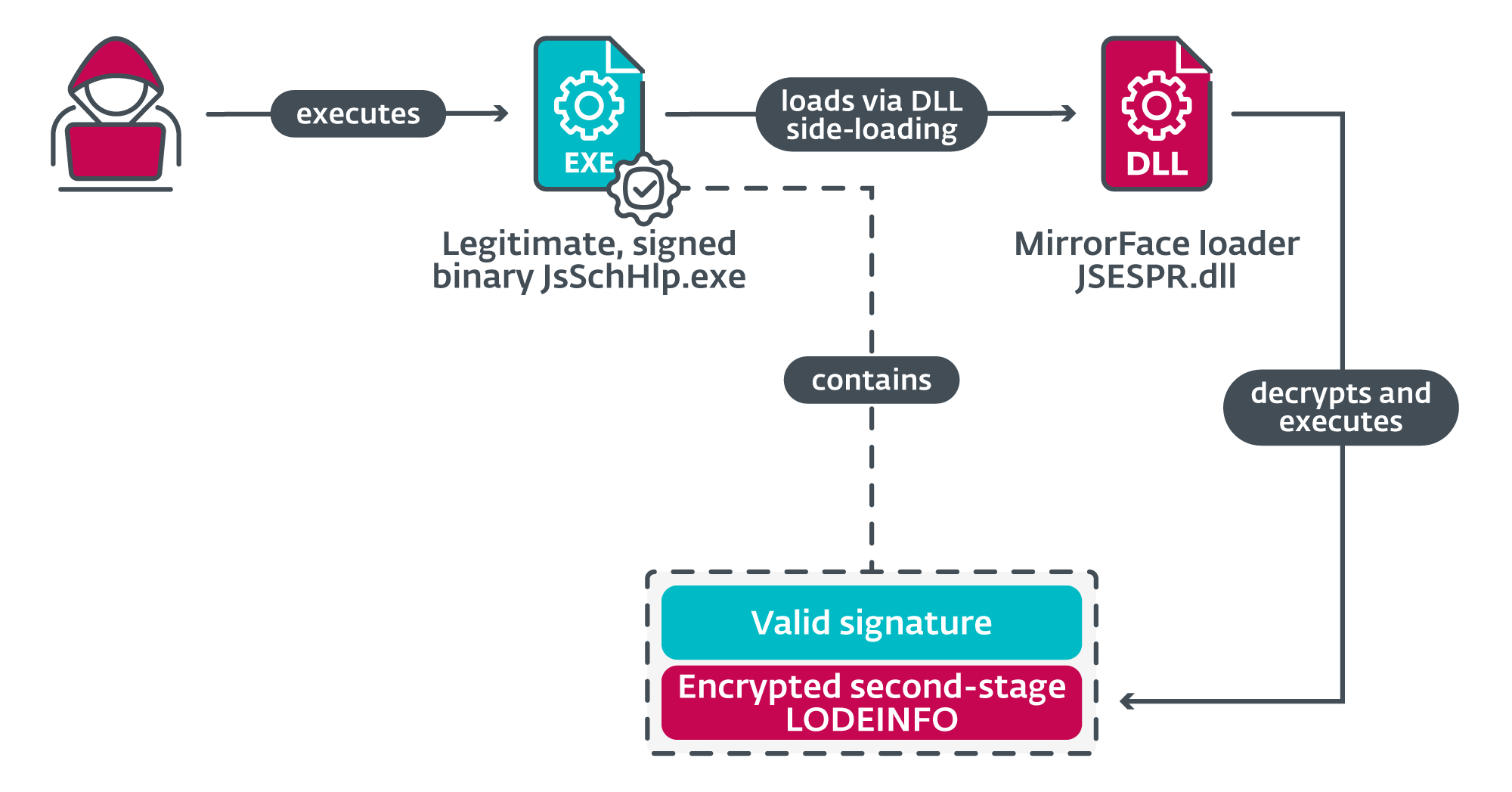

Der Betreiber lieferte die folgenden Binärdateien: JSESPR.dll, JsSchHlp.exe und vcruntime140.dll an den angegriffenen Computer. Die ursprüngliche JsSchHlp.exe ist eine gutartige Anwendung, die von der JUSTSYSTEMS CORPORATION (Hersteller des bereits erwähnten japanischen Textverarbeitungsprogramms Ichitaro) signiert ist. In diesem Fall hat der MirrorFace-Betreiber jedoch ein bekanntes Problem bei der Überprüfung digitaler Signaturen von Microsoft ausgenutzt und RC4-verschlüsselte Daten an die digitale Signatur von JsSchHlp.exe angehängt. Aufgrund des erwähnten Problems betrachtet Windows die modifizierte JsSchHlp.exe immer noch als gültig signiert.

JsSchHlp.exe ist auch anfällig für DLL-Side-Loading. Daher wird bei der Ausführung die eingebaute JSESPR.dll geladen (siehe Abbildung 11).

JSESPR.dll ist ein bösartiger Loader, der die angehängte Payload von JsSchHlp.exe liest, sie entschlüsselt und ausführt. Bei der Payload handelt es sich um LODEINFO der zweiten Stufe, und sobald sie ausgeführt wurde, nutzte der Operator das reguläre LODEINFO, um die Persistenz für das LODEINFO der zweiten Stufe herzustellen. Dazu führte der Angreifer das Dienstprogramm reg.exe aus, um einen Wert namens JsSchHlp zum Registrierungsschlüssel Run hinzuzufügen, der den Pfad zu JsSchHlp.exe enthält.

Es scheint jedoch, dass es dem Betreiber nicht gelungen ist, das LODEINFO der zweiten Stufe richtig mit dem C&C-Server kommunizieren zu lassen. Daher sind uns alle weiteren Schritte des Betreibers, die die zweite Stufe des LODEINFOs verwenden, unbekannt.

Interessante Beobachtungen

Während der Untersuchung haben wir einige interessante Beobachtungen gemacht. Eine davon ist, dass der Bediener bei der Ausgabe von Befehlen an LODEINFO einige Fehler und Tippfehler gemacht hat. So hat der Bediener beispielsweise die Zeichenfolge cmd /c dir "c:\use\" an LODEINFO gesendet, die höchstwahrscheinlich cmd /c dir "c:\users\" lauten sollte.

Dies deutet darauf hin, dass der Bediener Befehle an LODEINFO auf manuelle oder halbmanuelle Weise erteilt.

Unsere nächste Beobachtung ist, dass der Betreiber zwar einige Bereinigungen durchgeführt hat, um Spuren der Kompromittierung zu beseitigen, aber vergessen hat, %temp%\31558.txt zu löschen - das Protokoll, das die gestohlenen Anmeldedaten enthält. Zumindest diese Spur blieb also auf dem kompromittierten Rechner und zeigt uns, dass der Betreiber bei der Bereinigung nicht gründlich war.

Fazit

MirrorFace hat es weiterhin auf hochrangige Ziele in Japan abgesehen. Bei der Operation LiberalFace wurden speziell politische Einrichtungen ins Visier genommen, wobei die bevorstehende Wahl zum Abgeordnetenhaus ausgenutzt wurde. Interessanterweise deuten unsere Erkenntnisse darauf hin, dass MirrorFace sich besonders auf die Mitglieder einer bestimmten politischen Partei konzentrierte.

Im Rahmen der Operation LiberalFace konnten wir weitere TTPs von MirrorFace aufdecken, wie z. B. den Einsatz und die Nutzung zusätzlicher Malware und Tools zum Sammeln und Exfiltrieren wertvoller Daten der Opfer. Außerdem ergab unsere Untersuchung, dass die MirrorFace-Betreiber etwas nachlässig sind, Spuren hinterlassen und verschiedene Fehler machen.

IoCs

Dateien

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| F4691FF3B3ACD15653684F372285CAC36C8D0AEF | K7SysMn1.dll | Win32/Agent.ACLP | LODEINFO loader. |

| DB81C8719DDAAE40C8D9B9CA103BBE77BE4FCE6C | K7SysMon.Exe.db | N/A | Encrypted LODEINFO. |

| A8D2BE15085061B753FDEBBDB08D301A034CE1D5 | JsSchHlp.exe | Win32/Agent.ACLP | JsSchHlp.exe with appended encrypted second-stage LODEINFO in the security directory. |

| 0AB7BB3FF583E50FBF28B288E71D3BB57F9D1395 | JSESPR.dll | Win32/Agent.ACLP | Second-stage LODEINFO loader. |

| E888A552B00D810B5521002304D4F11BC249D8ED | 31558_n.dll | Win32/Agent.ACLP | MirrorStealer credential stealer. |

Netzwerk

| IP | Provider | First Seen | Details |

|---|---|---|---|

| 5.8.95[.]174 | G-Core Labs S.A. | 2022-06-13 | LODEINFO C&C server. |

| 45.32.13[.]180 | AS-CHOOPA | Server for data exfiltration. | |

| 103.175.16[.]39 | Gigabit Hosting Sdn Bhd | 2022-06-13 | LODEINFO C&C server. |

| 167.179.116[.]56 | AS-CHOOPA | 2021-10-20 | www.ninesmn[.]com, second-stage LODEINFO C&C server. |

| 172.105.217[.]233 | Linode, LLC | 2021-11-14 | www.aesorunwe[.]com, second-stage LODEINFO C&C server. |

MITRE ATT&CK techniques

This table was built using version 12 of the MITRE ATT&CK framework.

Beachten Sie, dass dieser Blogpost zwar keinen vollständigen Überblick über die LODEINFO-Fähigkeiten bietet, da diese Informationen bereits in anderen Publikationen verfügbar sind, die MITRE ATT&CK-Tabelle unten jedoch alle damit verbundenen Techniken enthält.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment | A malicious WinRAR SFX archive is attached to a spearphishing email. |

| Execution | T1106 | Native API | LODEINFO can execute files using the CreateProcessA API. |

| T1204.002 | User Execution: Malicious File | MirrorFace operators rely on a victim opening a malicious attachment sent via email. | |

| T1559.001 | Inter-Process Communication: Component Object Model | LODEINFO can execute commands via Component Object Model. | |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | LODEINFO adds an entry to the HKCU Run key to ensure persistence.

We observed MirrorFace operators manually adding an entry to the HKCU Run key to ensure persistence for the second-stage LODEINFO. |

| Defense Evasion | T1112 | Modify Registry | LODEINFO can store its configuration in the registry. |

| T1055 | Process Injection | LODEINFO can inject shellcode into cmd.exe. | |

| T1140 | Deobfuscate/Decode Files or Information | LODEINFO loader decrypts a payload using a single-byte XOR or RC4. | |

| T1574.002 | Hijack Execution Flow: DLL Side-Loading | MirrorFace side-loads LODEINFO by dropping a malicious library and a legitimate executable (e.g., K7SysMon.exe). | |

| Discovery | T1082 | System Information Discovery | LODEINFO fingerprints the compromised machine. |

| T1083 | File and Directory Discovery | LODEINFO can obtain file and directory listings. | |

| T1057 | Process Discovery | LODEINFO can list running processes. | |

| T1033 | System Owner/User Discovery | LODEINFO can obtain the victim’s username. | |

| T1614.001 | System Location Discovery: System Language Discovery | LODEINFO checks the system language to verify that it is not running on a machine set to use the English language. | |

| Collection | T1560.001 | Archive Collected Data: Archive via Utility | We observed MirrorFace operators archiving collected data using the RAR archiver. |

| T1114.001 | Email Collection: Local Email Collection | We observed MirrorFace operators collecting stored email messages. | |

| T1056.001 | Input Capture: Keylogging | LODEINFO performs keylogging. | |

| T1113 | Screen Capture | LODEINFO can obtain a screenshot. | |

| T1005 | Data from Local System | We observed MirrorFace operators collecting and exfiltrating data of interest. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | LODEINFO uses the HTTP protocol to communicate with its C&C server. |

| T1132.001 | Data Encoding: Standard Encoding | LODEINFO uses URL-safe base64 to encode its C&C traffic. | |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | LODEINFO uses AES-256-CBC to encrypt C&C traffic. | |

| T1001.001 | Data Obfuscation: Junk Data | Second-stage LODEINFO C&C prepends junk to sent data. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | LODEINFO can exfiltrate files to the C&C server. |

| T1071.002 | Application Layer Protocol: File Transfer Protocols | We observed MirrorFace using Secure Copy Protocol (SCP) to exfiltrate collected data. | |

| Impact | T1486 | Data Encrypted for Impact | LODEINFO can encrypt files on the victim’s machine. |

For any inquiries about our research published on WeLiveSecurity, please contact us at threatintel@eset.com.

Um mehr darüber zu erfahren, wie Threat Intelligence die Cybersicherheit Ihres Unternehmens verbessern kann, besuchen Sie unsere ESET Threat Intelligence Webseite.

–

Haben Sie Fragen und Anregungen zu diesem, anderen oder zukünftigen Themen, die Sie gern betrachtet sehen wollen? Dann nutzen Sie gern die Kommentarfunktion unter diesem Artikel oder nutzen unser Kontaktformular!