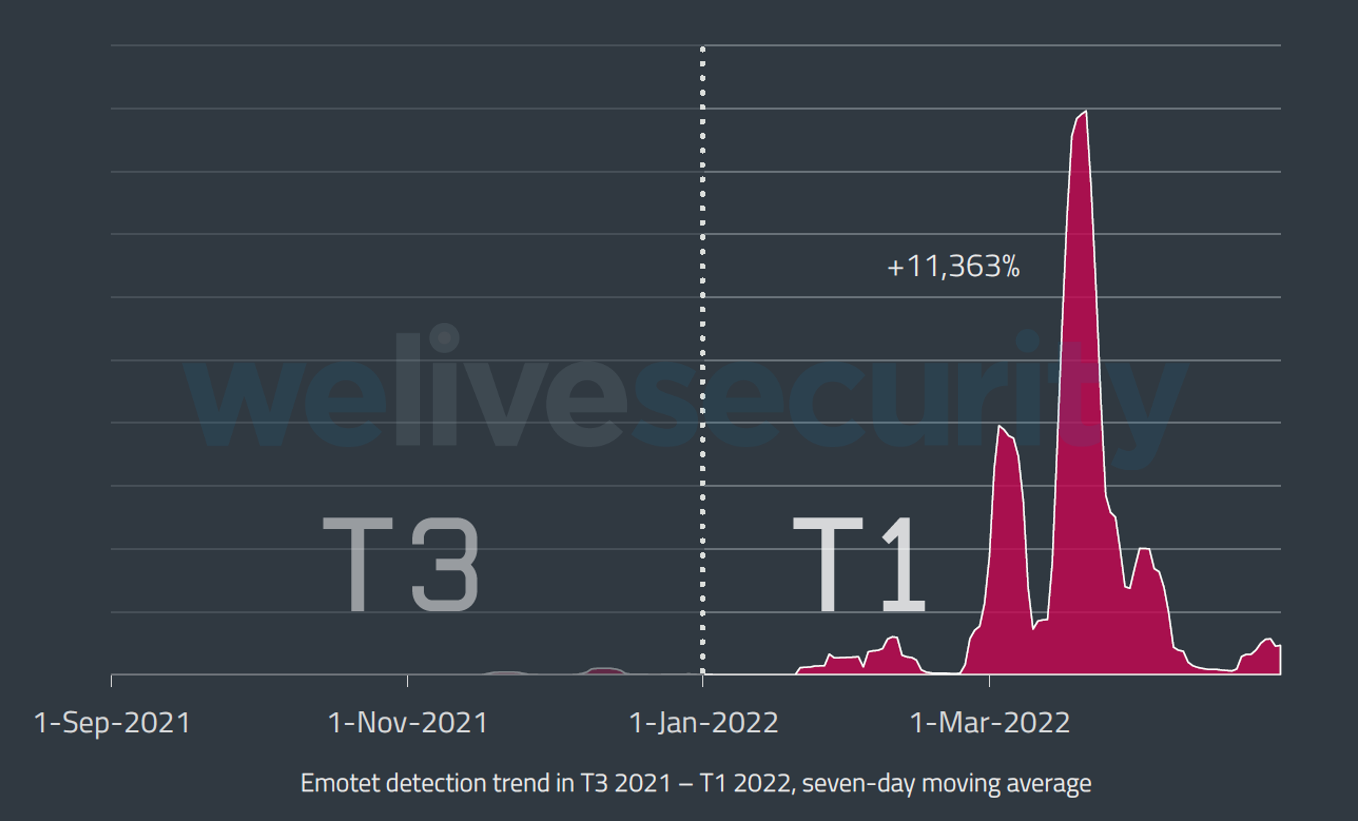

Eine der wichtigsten Erkenntnisse aus dem ESET Threat Report T1 2022 ist, dass das Emotet-Botnet wie Phönix aus der Asche auferstanden ist. Im März und April 2022 tauchten riesige Mengen an Spam auf, in den ersten vier Monaten in 2022 um das Hundertfache mehr im Vergleich zu den letzten vier Monaten in 2021. Am meisten betroffen waren Word-Dokumente, die mit infizierten Makros verunreinigt waren.

Da Microsoft die Standardverarbeitung von Dateien mit Makros verschärft hat, wird es nicht mehr lange möglich sein, Empfänger dazu zu bringen, auf "Inhalt aktivieren" zu klicken. Was bedeutet dies für Emotet? Könnte diese Bedrohung, die als eine der am weitesten verbreitete und langlebigste gilt, nun in Vergessenheit geraten? Nur wenige Monate, nachdem das Botnet von den Strafverfolgungsbehörden zerschlagen und dies als Meilenstein gegen die organisierte Cyberkriminalität gefeiert wurde?

Das könnte sich als Trugschluss erweisen, denn die Betreiber von Emotet sind nicht dafür bekannt, sich auf ihren Lorbeeren auszuruhen.

Emotet – Eine Makroansicht

Emotet wurde erstmals im Juni 2014 als Banking-Trojaner entdeckt und entwickelte sich seitdem rasant zu einer „Crime-as-a-service“ Plattform, die Zugänge zu kompromittierten Systemen an andere kriminelle Gruppen verkauft. Sobald Emotet auf einem Computer läuft, lädt er in der Regel andere Arten von Malware wie Dridex, Gootkit, IcedId, Nymaim, Qbot, TrickBot, Ursnif und Zbot herunter und führt sie aus.

Emotet hat einen modularen Programmaufbau mit einem Hauptmodul, das über umfangreiche Spam-Kampagnen verbreitet wird. Diese enthalten E-Mails mit bösartigen Microsoft Word-Dokumenten. Emotet verwendet dann zusätzliche Module, um:

- sich weiter zu verbreiten, indem es Spam-E-Mails zusammenstellt und verschickt

- sich in nahegelegenen, unsicheren WLAN-Netzwerken zu verbreiten, indem er daran gekoppelte Benutzer kompromittiert

- Brute-Force-Angriffe auf Netzwerke auszuführen und dadurch Benutzernamen und Kennwörter zu stehlen

- kompromittierte Systeme in Proxys innerhalb seiner Befehls- und Kontrollinfrastruktur zu verwandeln

- legitime Nirsoft-Anwendungen wie MailPassView und WebBrowserView zu missbrauchen, die Passwörter von gängigen E-Mail-Clients bzw. Webbrowsern wiederherstellen können

- E-Mail-Adressen und Namen aus der Microsoft Outlook-Instanz des angegriffenen Systems zu stehlen

- alle E-Mail-Nachrichten und -Anhänge von den kompromittierten Systemen abzuweigen

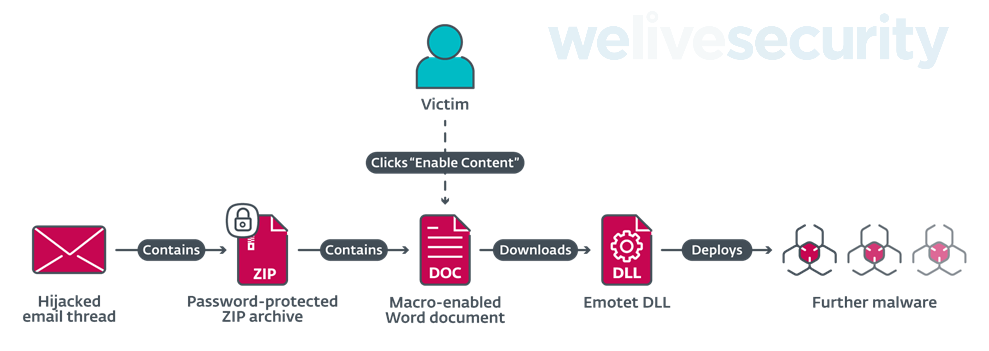

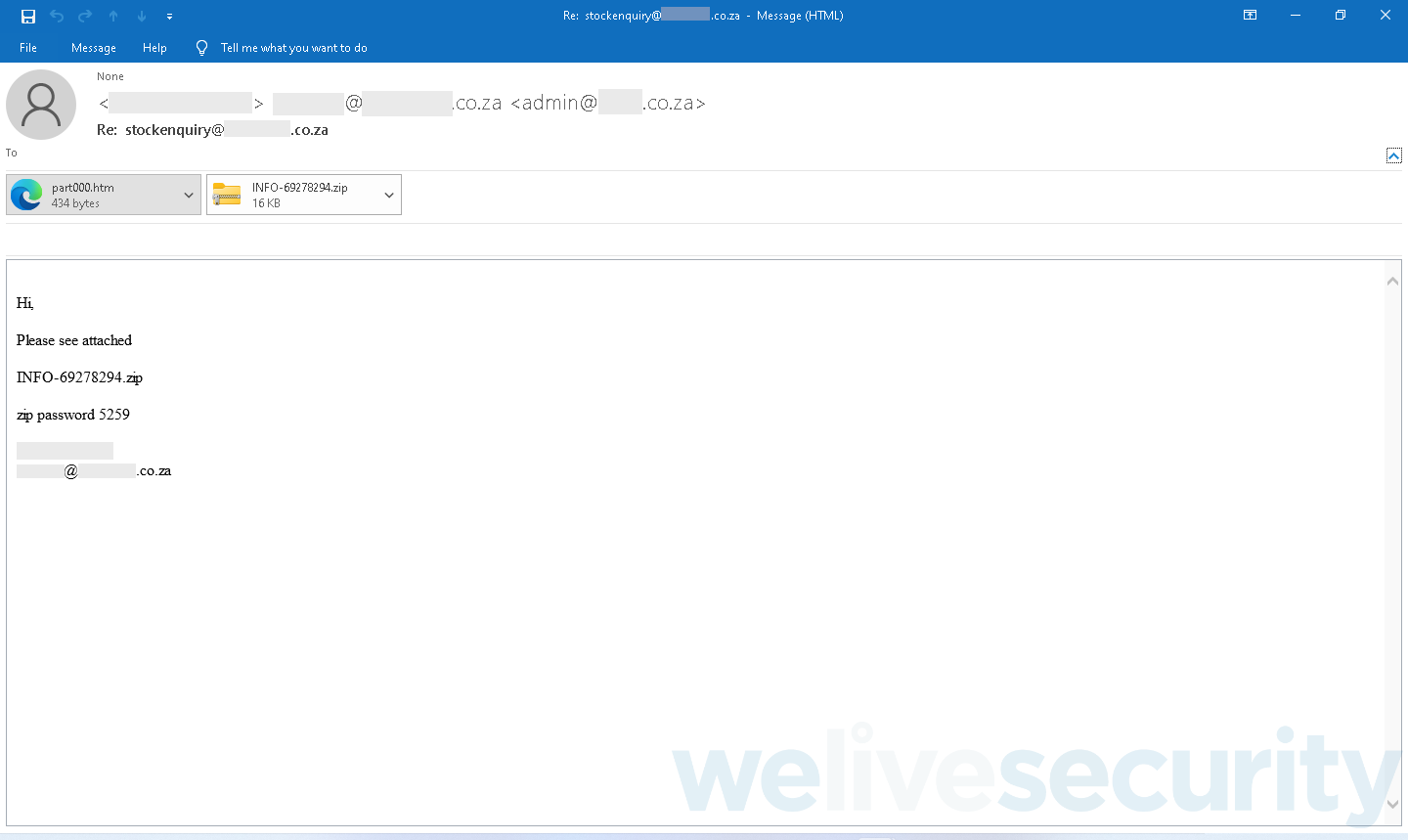

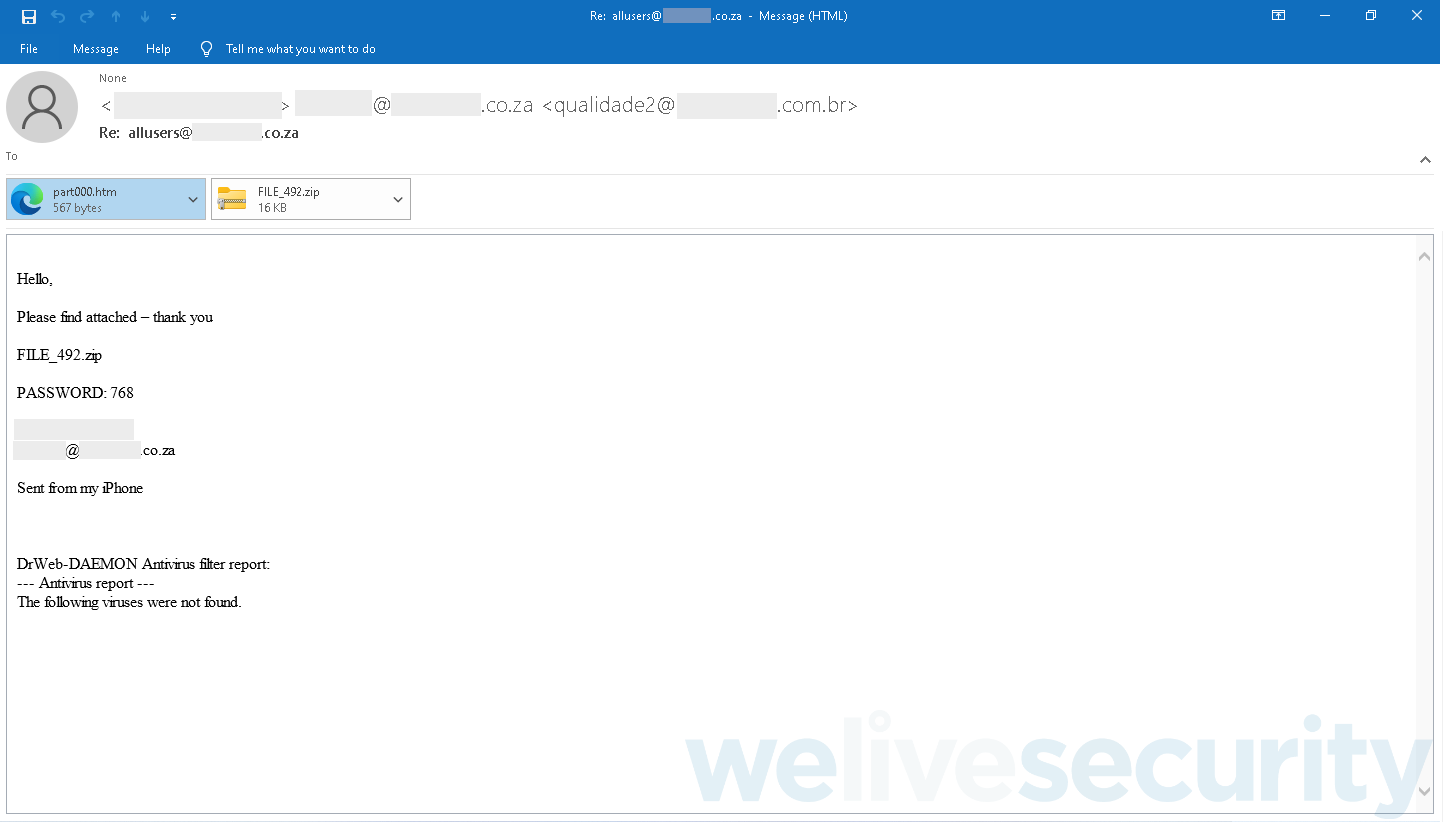

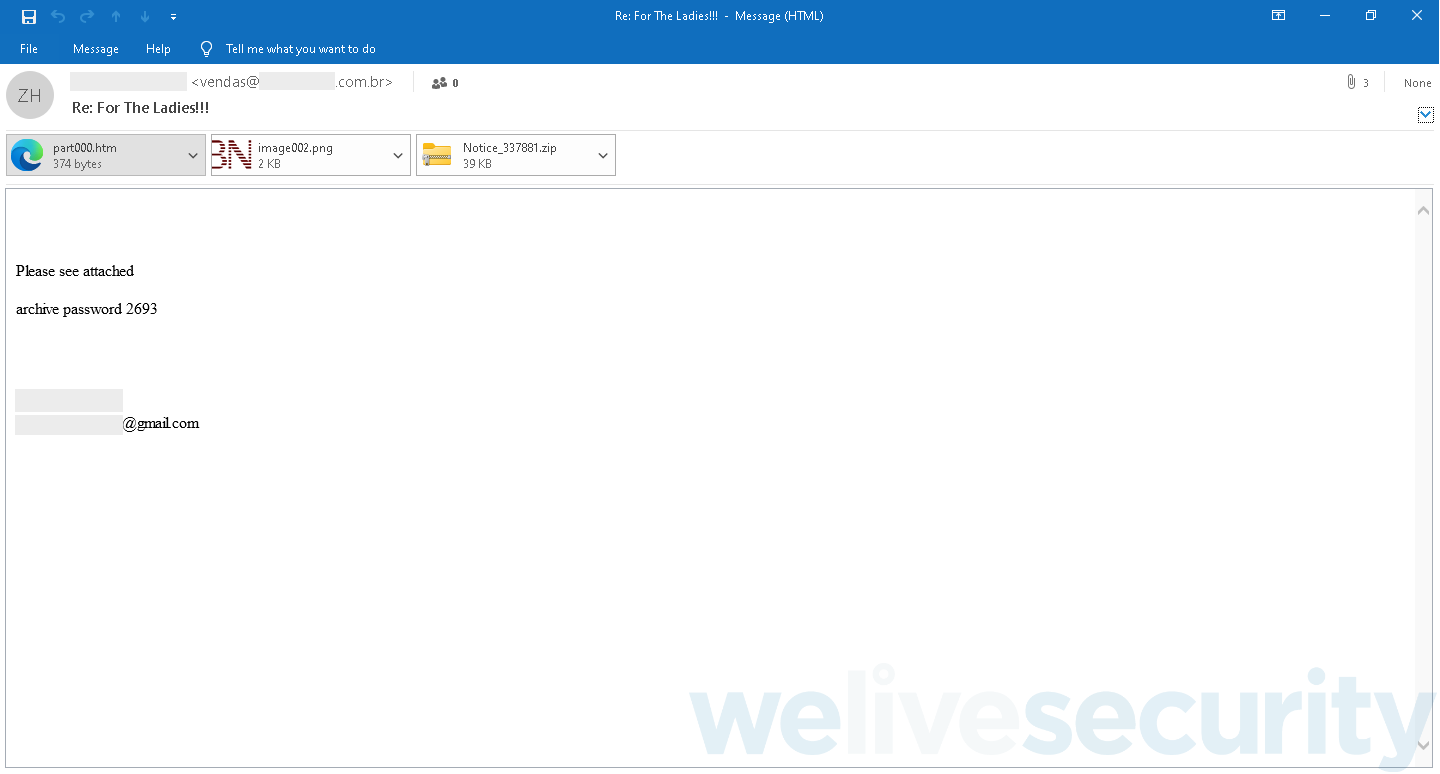

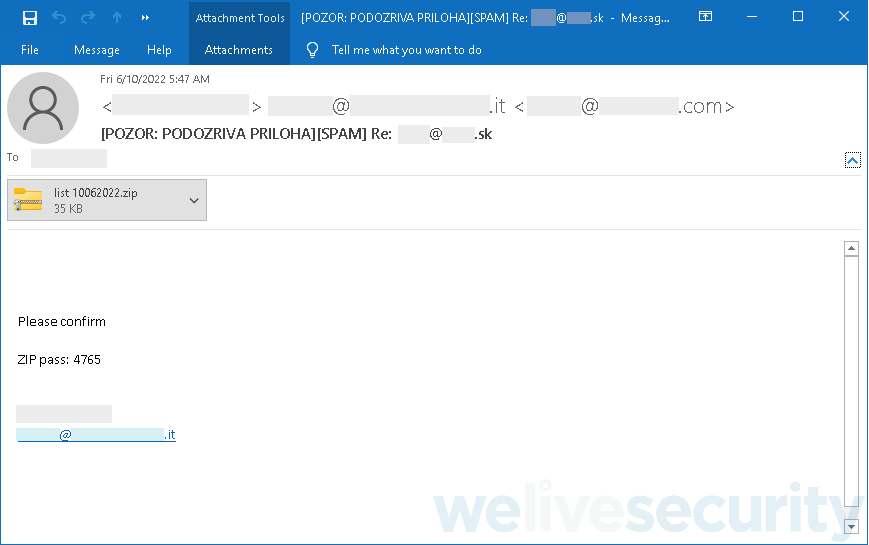

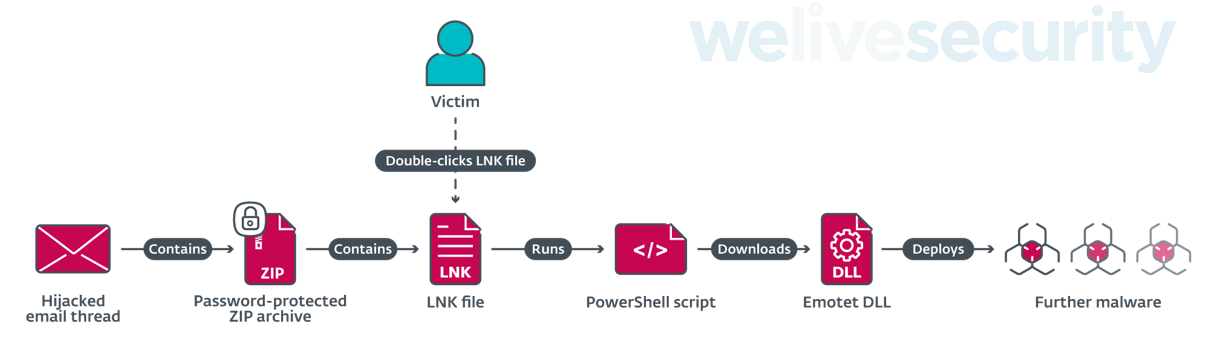

Im Jahr 2018 hat Emotet eine effektive Technik wiederbelebt - E-Mail-Thread-Hijacking - um die Chance zu erhöhen, dass ein potenzielles Opfer die E-Mail-Anhänge öffnet. Die Malware fing an, den E-Mail-Verkehr zu stehlen, die sie in den Posteingängen kompromittierter Systeme fand. Danach verwendete sie Emotet in seinen Spam-Kampagnen wieder. Dies ist natürlich eine sehr effektive Methode, um eine schädliche E-Mail legitim aussehen zu lassen:

Sobald das Opfer das mit Makros versehene Word-Dokument aus dem ZIP-Archiv extrahiert, es öffnet und dann auf "Inhalt aktivieren" klickt, werden die infizierten Anhänge ausgeführt, wodurch Emotet am Ende heruntergeladen wird.

Microsofts entschloss sich (am 30. Februar 2022), die Schaltfläche "Inhalt aktivieren" zu entfernen. Das kam für Emotet zu einem Zeitpunkt, als es sich von den Abschaltungsversuchen des letzten Jahres erholt und im März und April 2022 massenhaft Spam-Kampagnen versendet hatte. Die Entwickler von Emotet haben diese Änderung zur Kenntnis genommen: Sie experimentieren nun mit verschiedenen Techniken, um sich von den Makros als „Initialzünder“ zu lösen, um Emotet unter die Leute zu bringen.

Emotet verlagert Techniken

Zwischen dem 26. April und dem 2. Mai 2022 entdeckten die ESET-Forscher eine Testkampagne der Emotet-Betreiber, bei der sie das typische Microsoft Word-Dokument durch eine Verknüpfungsdatei (LNK) als bösartigen Anhang ersetzten.

Per Doppelklick kann eine Verknüpfungsdatei eine Zielressource starten, in diesem Fall ein PowerShell-Skript, das Emotet herunterlädt und ausführt:

Abbildung 7. Die Betreiber von Emotet verwenden Verknüpfungsdateien (LNK) zur Verbreitung von Malware

Die meisten Entdeckungen gab es in Japan (28 %), Italien (16 %) und Mexiko (11 %).

In einer früheren Testkampagne zwischen dem 4. und 19. April lockten die Emotet-Betreiber ihre Opfer mit einem ZIP-Archiv, das auf OneDrive gespeichert war. Diese enthielt Microsoft Excel Add-in (XLL)-Dateien, mit denen sich benutzerdefinierte Funktionen zu Excel hinzufügen lassen. Wenn diese Dateien extrahiert und heruntergeladen wurden, führten sie Emotet aus.

Als die Betreiber von Emotet ihr Botnet Ende 2021 wieder aufleben ließen, wurde eine weitere Kampagne entdeckt, die Cobalt Strike Beacon verwendet, ein beliebtes Pentesting-Tool. Durch den Einsatz von Beacon können die Emotet-Betreiber die Zeit verkürzen und können so sie ihre endgültige Payload, häufig Ransomware, weitaus früher bereitstellen.

Eindämmung von Makro-Malware

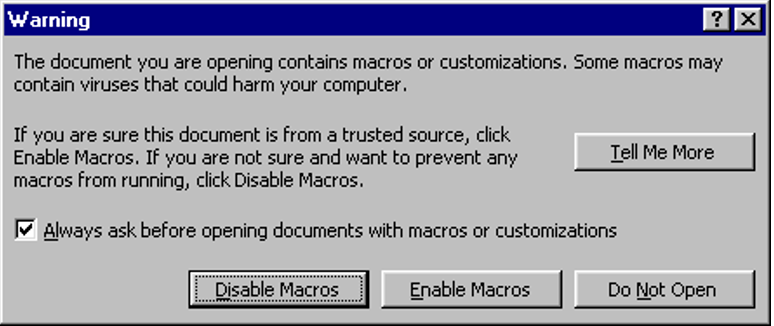

Das Versenden von Dokumenten per E-Mail, die Makros enthalten, ist in Unternehmensumgebungen weit verbreitet. Wenn diese Makros allerdings infiziert sind, kann darüber auch Malware schnell verbreitet werden. Microsoft hat diesen potenziellen Missbrauch von Makros erkannt. Während der Blütezeit von Word 97 hat das Unternehmen die erste integrierte Sicherheitsfunktion in Word eingeführt, die die Ausführung von Visual Basic for Applications (VBA)-Makros blockiert:

Abbildung 8. Das Standardverhalten von Word 97 beim Öffnen eines Dokuments, das ein VBA-Makro enthält

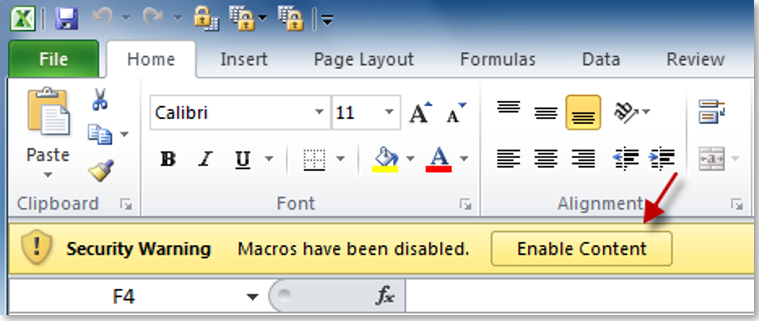

Diese Funktion wurde in späteren Versionen von Office weiterentwickelt und ist jetzt wahrscheinlich den meisten bekannt durch die gelbe Nachrichtenleiste mit der Schaltfläche "Inhalt aktivieren", die in Office 2010 eingeführt wurde:

Seitdem sind in der Regel zwei Klicks erforderlich, um Makros zu aktivieren: Erstens ein Klick auf "Bearbeitung aktivieren", wodurch das Dokument aus der geschützten Ansicht entfernt wird. Das ist eine seit Office 2010 bestehende Sicherheitsfunktion, die eine schreibgeschützte Sandbox-Umgebung bietet. Zweitens ein Klick auf "Inhalt aktivieren", wodurch die Makros ausgeführt werden können. Solange keine Richtlinie vorhanden ist, die den Empfänger am Durchklicken hindert, werden die Makros erfolgreich geladen und ausgeführt.

Auch wenn das Blockieren von Makros dazu geführt hat, die Verbreitung von Malware einzuschränken, haben Hacker wie die Betreiber von Emotet ihre Bemühungen angepasst. Sie haben sich darauf konzentriert, ihre Opfer zum Durchklicken zu bewegen, um Makros zu aktivieren.

Mit einer schrittweisen Einführung seit April 2022 hat Microsoft die Standardverarbeitung von makrofähigen Dateien verschärft, die aus dem Internet heruntergeladen werden, indem die Option zum Anklicken von "Inhalt aktivieren" vollständig entfernt wurde. Nach der Einführung dieser Änderung können Makros nach wie vor nicht mehr ausgeführt werden. Um sie ausführen zu können, müssen also entweder die Daten über die Dateizone - manchmal auch als "Mark of the Web" bezeichnet - entfernt werden. Oder die Datei muss aus einer Zone stammen, die vertrauenswürdiger ist als das Internet. Mit diesen weitaus komplexeren Schritten sollen Empfänger sensibilisiert und künftige Spam-Kampagnen möglichst unterbunden werden.

Der durch diese Änderung erhöhte Sicherheitsvorteil ist nur so stark wie das „Mark of the Web“. Deswegen wollen wir uns genauer ansehen, was es ist, wie es verwendet wird. Dann lässt sich bestimmen, wann die Ausführung von Makros blockiert werden soll, und wie Spammer versuchen, dies zu umgehen.

„Mark of the Web“ soll Malware verhindern

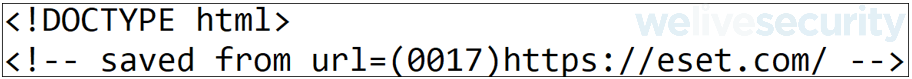

Das "Mark of the Web" bezieht sich auf den Kommentar, der zu HTML-Dateien (sowie MHT- und XML-Dateien) hinzugefügt wird und deren Host-URL angibt:

Abbildung 10. Browser fügen HTML-Dateien, die aus dem Internet heruntergeladen wurden, das "Mark of the Web" hinzu

Dieser Kommentar wird vom Browser Internet Explorer automatisch hinzugefügt, wenn die HTML-Datei gespeichert wird. Sie kann auch von Website-Entwicklern zu Testzwecken oder von anderen Browsern und Anwendungen manuell hinzugefügt werden. Die URL wird dann verwendet, um den Grad des Vertrauens zu bestimmen, der der HTML-Datei und allen Skripten oder aktiven Inhalten zugewiesen wird, von denen die URL abhängen könnte.

Standardmäßig wird jede URL so behandelt, als käme sie aus der Internetzone, d. h. weder als vertrauenswürdig noch nicht vertrauenswürdig. Obwohl Skripte und andere aktive Inhalte, die in die Datei eingebettet sind, automatisch ausgeführt werden können, haben sie keinen Zugriff auf das lokale Dateisystem.

Eine URL kann verschiedenen Zonen hinzugefügt werden: der Zone "Eingeschränkte Sites" für potenziell unsichere Inhalte. Oder den Zonen "Lokales Intranet" und "Vertrauenswürdige Sites" für vertrauenswürdige Inhalte. Es gibt auch eine Zone "Lokaler Rechner", die zwar ursprünglich die automatische Ausführung von Skripts und ActiveX-Inhalten als vertrauenswürdig zuließ, aber schließlich mit einer Sperrfunktion ausgestattet wurde, die eine solche automatische Ausführung verhindert.

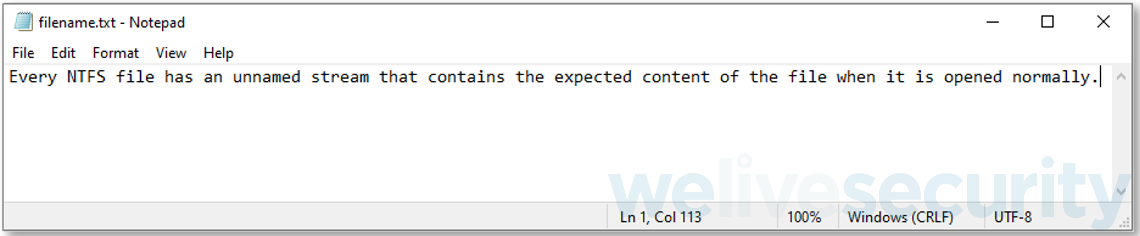

Noch vor dem Ende des Internet Explorers war "Mark of the Web" auch ein informeller Name für die Informationen über die Zone einer Datei, die das New Technology File System (NTFS), das Standarddateisystem von Windows NT-basierten Betriebssystemen, in einem alternativen Datenstrom (ADS) bereitstellte. In NTFS hat jede Datei einen unbenannten Stream mit dem Stream-Typ $DATA, der den erwarteten Inhalt der Datei enthält, wenn sie von einem Programm geöffnet wird, das den Dateityp verarbeiten kann:

Abbildung 12. Der unbenannte (Standard-)Stream einer NTFS-Datei enthält die gleichen Daten wie beim normalen Öffnen der Datei

Der Dateiname, der Stream-Name und der Stream-Typ sind miteinander verbunden und durch Doppelpunkte voneinander getrennt. In den Augen von NTFS ist dateiname.txt also gleichbedeutend mit dateiname.txt::$DATA. Es gilt zu beachten, dass es keinen Stream-Namen gibt, sondern nur einen Dateinamen und einen Stream-Typ.

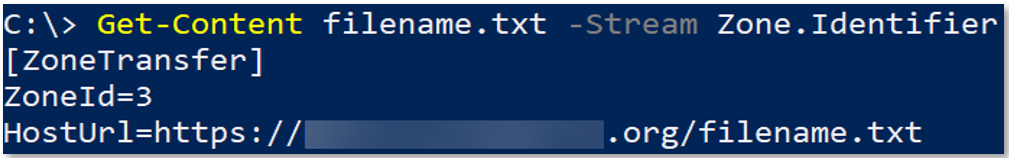

Andererseits ist die Zone der Datei in einem Stream enthalten, der wie folgt aussieht: dateiname.txt:Zone.Identifier:$DATA.. Der Zone.Identifier ist ein bekannter Stream-Name, den moderne Browser und einige andere Anwendungen automatisch zu Dateien hinzufügen oder weitergeben, um ihre Zone anzugeben: das Internet, das Intranet, die vertrauenswürdige Zone, die eingeschränkte Zone oder den lokalen Rechner. Einige Anwendungen, wie z. B. der Chrome-Browser, fügen dem Zone.Identifier auch die Host-URL und die Referrer-URL hinzu:

Abbildung 13. Browser können den Zone.Identifier-Stream zu Dateien hinzufügen, die aus dem Internet heruntergeladen wurden (ZoneId=3)

Es gibt noch andere bekannte Techniken, mit denen das Mark of the Web umgangen werden können, und die die Emotet-Bande ebenfalls ausprobieren könnte. Es ist möglich, Containerdateien wie ISO-Disk-Images und VHDX-Dateien oder komprimierte/Archivdateien wie .arj - und .gzip -Dateien zu verwenden, die das Mark of the Web nicht an Dateien weitergeben, die aus ihnen extrahiert werden. Sollte sich eine dieser Techniken als rentabel erweisen, können wir davon ausgehen, dass Emotet mit voller Wucht zurückkehren wird.

Missbrauch von alternativen Datenströmen

Eine NTFS-Datei kann eine beliebige Anzahl von Datenströmen enthalten. Das bedeutet, dass diese für böswillige Zwecke genutzt werden können und auch schon genutzt wurden. Die Betreiber der Winnti-Gruppe beispielsweise speicherten eine schädliche, verschlüsselte Payload in einem Stream, den sie NULL.DAT. nannten. Nach der Entschlüsselung war die Payload entweder die PortReuse-Backdoor oder die ShadowPad-Malware.

Als die Turla-Betreiber 2016 die Gazer-Backdoor gegen Botschaften und Konsulate auf der ganzen Welt einsetzten, versteckte die Backdoor ihre Dateien in Streams und verwendete GUIDs als Stream-Namen, wenn sie sie nicht in der Windows-Registrierung speichern konnte.

Guildma verwendete auch Streams als eine Methode, um seine Binärmodule zu verstecken und speicherte mehrere Dateien in den Streams einer einzigen Datei. Gezielt speicherte Guildma alle seine bösartigen Module, einschließlich einiger Tools von Nirsoft zum Extrahieren gespeicherter Anmeldeinformationen aus gängigen E-Mail-Clients und Webbrowsern, als Streams der Datei desktop.ini:

- ini:nauwuygiaa.jpg (MailPassView)

- ini:nauwuygiab.jpg (BrowserPassView)…

Auch für Angriffe auf Air-Gap Netzwerke haben Bedrohungsakteure Streams verwendet, um schädliche Komponenten in sonst harmlos aussehenden Dateien auf USB-Laufwerken zu verstecken. Die Streams könnten gestohlene Daten sowie Befehls- und Steuerungsanweisungen der kriminellen Betreiber enthalten. Angesichts dessen, dass Air-Gap Netzwerke keine Internetverbindungen haben, ist es für die Sicherheit dieser Netzwerke von entscheidender Bedeutung, die Verwendung von USB-Geräten und anderen tragbaren Speichermedien zu unterbinden, die in und aus diesen Netzwerken eingesetzt werden.

Einige Schadprogramme wie GoBotKR können den Zone.Identifier-Stream aus Dateien entfernen, um zu verschleiern, dass sie aus der Internetzone heruntergeladen wurden. Dadurch wird jeder Schutz umgangen, der sich ausschließlich auf das Mark of the Web stützt, um festzulegen, wann die Ausführung von Makros blockiert werden soll.

Schließlich haben Spammer wie die Emotet-Entwickler einen Social-Engineering-Ansatz gewählt. So versuchen sie, die Empfänger dazu zu bringen, Makros zu aktivieren, anstatt den Zone.Identifier Stream zu entfernen oder nutzen Streams, um die Payload zu tarnen - bis jetzt.

Sicherheitstipps

Es gilt zu beachten, dass manche Software den Zone.Identifier -Stream nicht hinzufügt oder weitergibt, zumindest nicht konstant. Wer beispielsweise 7-Zip verwendet, um eine .exe-Datei aus einem aus dem Internet heruntergeladenen Archiv zu extrahieren, wird der Zone.Identifier des Archivs nicht an dessen Inhalt weitergegeben. Das heißt, es gibt kein Mark of the Web, das Sicherheitssperren oder Warnungen auslöst, wenn eine der extrahierten Dateien ausgeführt wird. Der Zone.Identifier wird allerdings durch einen Doppelklick auf die .exe-Datei innerhalb des Archivs weitergegeben.

Angesichts dessen, dass die Schaltfläche "Inhalte aktivieren" entfernt wurde, wurde bei GitHub eine praktische Liste erstellt, die zeigt, ob Dateiarchivierungsprogramme das Mark of the Web unterstützen.

Für Unternehmen, die Makros als Teil der Arbeitsabläufe ihrer Mitarbeiter verwenden, müssen IT-Administratoren möglicherweise die Richtlinien für den Umgang mit Makros in Office anpassen. Darüber hinaus sollten Unternehmen diese Gelegenheit nutzen, um ihre Sicherheitsmaßnahmen gegen Bedrohungen zu prüfen, die sich über E-Mails verbreiten. Hier einige Tipps:

- Verwenden Sie eine E-Mail-Sicherheitslösung, die Phishing-, Spam- und andere bösartige E-Mails daran hindert, in den Posteingang zu gelangen.

- Führen Sie Phishing-Simulationsübungen durch, um das Sicherheitsbewusstsein der Mitarbeiter zu testen und zu schärfen.

- Erwägen Sie den Einsatz einer Endpoint Detection & Response-Lösung. Damit lässt sich erkennen, ob der Cyberangriff auf Ihr Netzwerk durch eine infizierte E-Mail oder einen anderen Vektor verursacht wurde.

Das bevorstehende Ende der Ära der Schaltfläche "Inhalte aktivieren" hat zwei Auswirkungen. Erstens können die Benutzer einen besseren Schutz vor bösartigen Makros erwarten, die per E-Mail zugestellt werden. Zweitens, dass Spammer wie Emotet ihre bevorzugten Taktiken anpassen, um ihre Opfer weiterhin zu täuschen. Sollte sich eines dieser Experimente als erfolgreich erweisen, ist mit neuen Malware-Kampagnen in den Posteingängen zu rechnen.

Weitere Artikel:

ESET Threat Report T 1 2022

Globaler Schlag gegen Emotet

Emotet strikes Quebec’s Department of Justice: An ESET Analysis

Black Friday News: Emotet flutet E-Mail-Postfächer mit schädlichen Anhängen