Das Internet der Dinge ist auf dem Vormarsch. Es dringt immer weiter in unsere Wohnungen vor und übernimmt immer mehr Aufgaben für uns. Mit den neuen Funktionen entstehen auch immer wieder neue Sicherheits-Bedenken über die von diesen Geräten verarbeiteten Daten. In der Vergangenheit hat es schon mehrfach Sicherheitsverletzungen gegeben, durch die solche Geräte unter anderem Anmeldedaten, Finanzinformationen oder persönliche Geolocation-Daten offengelegt haben. Nun geht es aber auch um Informationen, die sensibler und für die Nutzer kaum potenziell schädlicher sein können: zum Beispiel über ihre sexuellen Vorlieben und ihr sexuelles Verhalten.

Der Markt für „intelligentes“, vernetztes Sexspielzeug wächst kontinuierlich. Ständig werden neue Geräte herausgebracht. Angesichts dessen liegt die Vermutung nahe, dass sich auch der Datenschutz in diesem Bereich mitentwickelt und die sichere Verarbeitung von Benutzerdaten gewährleistet ist. Unsere Nachforschungen zeigten jedoch gravierende Sicherheitslücken, die sich sowohl aus der Implementierung der Apps zur Steuerung der Geräte als auch aus dem Design dieser Geräte ergeben und sich auf die Speicherung und Verarbeitung von Informationen auswirken. Der starke Anstieg beim Verkauf smarter Sextoys hat auch viel mit der aktuellen, weltweiten Situation und den sozialen Distanzierungsmaßnahmen im Zusammenhang mit COVID-19 zu tun. Das macht diese Erkenntnisse heute relevanter denn je.

Wie bei jedem anderen IoT-Gerät gibt es auch bei der Verwendung vernetzter, internetfähiger Spielzeuge für Erwachsene bestimmte Risiken für die Privatsphäre. Schwachstellen können es Angreifern ermöglichen, schädlichen Code auf dem Gerät auszuführen oder es zu sperren, sodass der Benutzer keine Steuerungsbefehle mehr an das Device senden kann. Tatsächlich haben wir bereits ähnliche, reale Angriffsszenarien gesehen. Sicherheitsforscher fanden Ransomware, die dazu gedacht war, angreifbare Keuschheitsgürtel während der Verwendung zu sperren, um dann die Opfer zu erpressen. Nur gegen Zahlung eines Lösegelds sollten sie wieder aus ihren Gadgets freikommen.

Charakteristika von smarten Sextoys

Heutzutage bieten intelligente Sexspielzeuge viele Funktionen: Sie sind über das Internet fernsteuerbar, bieten Gruppenchats, Multimedia-Mitteilungen, Videokonferenzen, synchronisieren sich mit Liedern oder Hörbüchern und können sich sogar mit digitalen Assistenten verbinden, um nur einige zu nennen. Einige Modelle können sich sogar miteinander synchronisieren und ihre Bewegungen replizieren, andere sind Wearables.

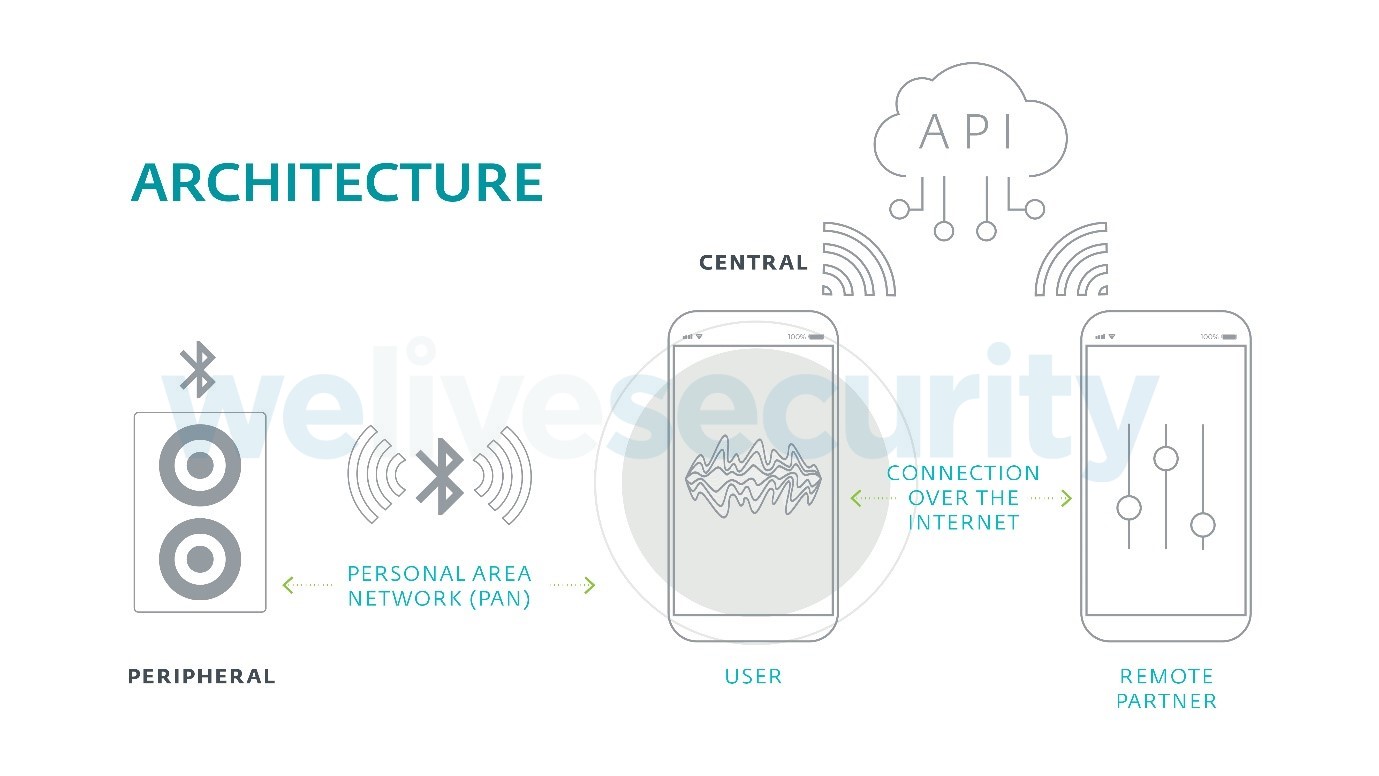

Was die technische Architektur betrifft, können die meisten dieser Geräte über Bluetooth Low Energy (BLE) über auf dem Smartphone installierte Apps gesteuert werden. Die App ist dafür zuständig, alle Optionen auf dem Gerät festzulegen und den Authentifizierungsprozess des Benutzers zu steuern. Zu diesem Zweck wird eine Verbindung zu einem Server in der Cloud hergestellt, auf dem die Kontoinformationen der Person gespeichert sind. In einigen Fällen fungiert dieser Cloud-Dienst auch als Vermittler zwischen Partnern, stellt Funktionen wie Chat, Videokonferenzen und Dateiübertragungen bereit oder ermöglicht es einem Benutzer, die Fernsteuerung seiner Geräte an seinen Partner zu übergeben.

Diese Architektur weist mehrere Schwachstellen auf, die ausgenutzt werden können, um die Sicherheit der verarbeiteten Daten zu kompromittieren: Das Abfangen der lokalen Kommunikation zwischen der steuernden App, der Cloud und dem Gerät, oder direktes Angreifen des cloudbasierten Diensts. Trotz der Tatsache, dass sie bereits von vielen Sicherheitsforschern geprüft wurden ([1], [2], [3], [4] und andere), ergab unsere Untersuchung, dass diese Geräte weiterhin Sicherheitslücken enthalten, die die Sicherheit der gespeicherten Daten sowie die Privatsphäre und sogar die Sicherheit des Benutzers bedrohen können.

Warum ist Sicherheit so wichtig, wenn es um Sexspielzeug geht?

Wie man sich vorstellen kann, handelt es sich bei den von Sexspielzeugen verarbeiteten Daten um äußerst sensible Informationen: Namen, sexuelle oder geschlechtsspezifische Orientierungen, Listen von Sexualpartnern, Informationen zur Gerätenutzung, intime Fotos und Videos - all diese Informationen können katastrophale Folgen haben, wenn sie in die falschen Hände fallen. Neue Formen von Sextortion erscheinen möglich, wenn wir das intime Material betrachten, auf das über die Steuerungs-Apps zugegriffen werden kann.

Neben Datenschutzbedenken sind intelligente Sexspielzeuge auch nicht vor der Kompromittierung durch Cyberangriffe gefeit. Schwachstellen in der Steuerungs-App eines Sexspielzeugs könnten es einem Angreifer ermöglichen die Kontrolle über das Spielzeug übernehmen. Dies könnte zu DoS-Angriffen (Denial-of-Service) führen, die die Übermittlung von Befehlen blockieren, oder ein Gerät zur Ausführung von böswilligen Aktionen oder zur Verbreitung von Malware zu verwenden. Es ist sogar möglich, dass Geräte absichtlich modifiziert werden, um dem Benutzer körperlichen Schaden zuzufügen, beispielsweise durch Überhitzung.

Und schließlich geht es um die Frage, was die Konsequenzen davon sind, wenn jemand in der Lage ist, ein Sexspielzeug ohne Einwilligung des Benutzers zu übernehmen und zu steuern, während es verwendet wird. Ist ein solcher Angriff ein Fall von sexuellem Missbrauch und könnte er sogar zu einer Anklage wegen eines sexuellen Übergriffs führen?

Sicherheitsbewertung von zwei gängigen Geräten

Ziel dieser Forschungsarbeit war es, den Sicherheitsstand von Android-Apps zur Steuerung der beliebtesten Modelle der Marktführer solcher Sextoys zu ermitteln. So soll festgestellt werden, inwieweit sie den Schutz der Nutzerdaten gewährleisten. Die Analyse basiert auf zwei Modellen: Max von Lovense und Jive von We-Vibe.

In den folgenden Abschnitten werden einige der Sicherheitsprobleme beschrieben, die wir bei jeder App und jedem Gerät festgestellt haben. Beide Entwickler haben einen detaillierten Bericht über die Schwachstellen erhalten, sowie Vorschläge wie diese Schwachstellen behoben werden können. Zum Zeitpunkt der Veröffentlichung dieses Artikels waren alle Sicherheitslücken behoben worden. Wir möchten der WOW Tech Group und Lovense für ihre Zusammenarbeit bei der Lösung der gemeldeten Probleme danken.

Bluetooth (BLE) -Verbindung

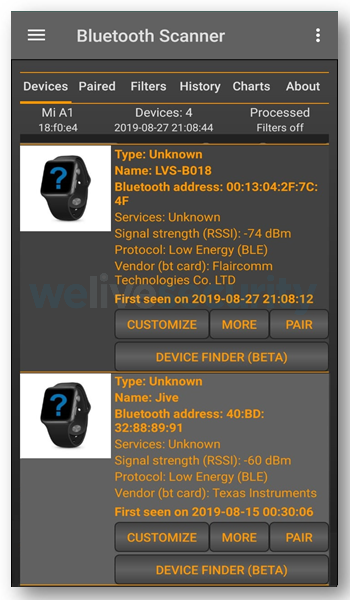

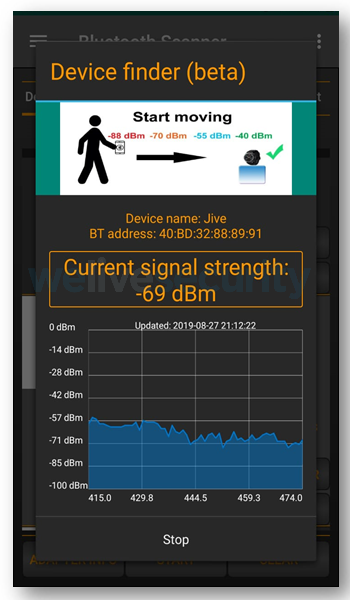

Da bei diesem Protokoll das Peripheriegerät ständig seine Verbindungsbereitschaft bekanntgeben muss, damit der Benutzer eine Verbindung herstellen kann, kann jeder mit einem einfachen Bluetooth-Scanner diese Geräte in seiner Nähe zu finden.

Abbildung 2. Mit einem Bluetooth-Scanner können Sextoys in unmittelbarer Nähe gefunden werden

Abbildung 2 zeigt, wie einfach diese Geräte mit einem mobilen Bluetooth-Scanner gefunden werden können. Im Scanner sehen wir sowohl Jive als auch Max und detaillierte Informationen. Jive meldet sich mit seinem Modellnamen an, wodurch es sehr leicht zu identifizieren ist. Die Leistung seines Signals beträgt ebenfalls -69 dBm. Wenn sich der Scanner dem Gerät nähert, erhöht sich diese Leistungsstufe. Der Benutzer kann so lokalisiert werden.

Sowohl Jive als auch Max verbinden sich mit der sogenannten "Just Works" -Methode, die die am wenigsten sichere aller Pairing-Methoden ist. Bei diesem Verfahren wird der temporäre Schlüssel, der von den Geräten während der zweiten Stufe des Pairings verwendet wird, auf 0 gesetzt, und die Geräte erzeugen dann auf dieser Basis den Wert des Kurzzeitschlüssels. Diese Methode ist offen für MitM-Angriffe (Man-in-the-Middle), da jedes Gerät eine Verbindung mit 0 als temporärem Schlüssel herstellen kann. In der Praxis bedeutet dies, dass sich Jive und Max automatisch mit jedem Mobiltelefon, Tablet oder Computer verbinden, der sie dazu auffordert. Es wird keinerlei Überprüfung oder Authentifizierung durchgeführt.

Im folgenden Proof of Concept wurden das BtleJuice-Framework und zwei BLE-Dongles verwendet, um einen MitM-Angriff zwischen einem Benutzer und dem Jive zu replizieren. In diesem simulierten Szenario übernimmt ein Angreifer zunächst die Kontrolle über ein Jive, mit dem aufgrund mangelnder Authentifizierung eine direkte Verbindung hergestellt werden kann. Dann bietet er ein Dummy-Jive-Gerät zur Verbindung an, das auf der Grundlage der vom ursprünglichen Jive gesendeten Informationen aufgesetzt ist. Wenn sich der Benutzer eine Verbindung mit dem Spielzeug herstellen möchte, dann stellt das Gerät des Benutzers tatsächlich eine Verbindung zu dem vom Angreifer erstellten, gefälschten Gerät her. Der Angreifer kann dann über die BtleJuice-Weboberfläche alle vom Benutzer gesendeten und für das Spielzeug bestimmten Pakete abfangen und dadurch Informationen über die Verwendungsmodi, die Intensität der Vibration usw. erhalten. Der Angreifer kann auch die abgefangenen Befehle manipulieren, um den Vibrationsmodus oder die Intensität zu ändern oder eigene Befehle zu erzeugen und an das Toy zu senden, auch wenn der Benutzer gerade nicht damit interagiert.

Im Fall des Jive-Geräts erhöhen sich diese Sicherheitsrisiken aufgrund der Tatsache, dass es tragbar ist. Es wurde dafür entwickelt, dass es Benutzer im Alltag, in Restaurants, auf Partys, in Hotels oder in an anderen öffentlichen Orten tragen kann.

Fernsteuerung von Lovense durch Brute Forcing von Tokens

Zu den Fernbedienungsfunktionen der Lovense-App gehört die Generierung einer URL im Format https://api2.lovense.com/c/ <TOKEN>, wobei <TOKEN> eine Kombination aus vier alphanumerischen Zeichen ist. Auf diese Weise können Remotebenutzer das Gerät einfach durch Eingabe der URL in ihren Browser steuern.

Überraschenderweise bietet der Server für ein so kurzes Token mit relativ wenigen möglichen Kombinationen (1.679.616 mögliche Token in einer App mit über einer Million Downloads) keinen Schutz vor Brute-Force-Angriffen.

Wenn eine Abfrage mit einem nicht vorhandenen Token durchgeführt wird, leitet der Server zu /redirect um und gibt die JSON-Nachricht {"result": true, "code": 404, "message": "Page Not Found"} zurück. Wenn das Token jedoch gültig ist, leitet der Server zu einer anderen URL im Format https://[apps|api2].lovense.com/app/ws/play/<SID> weiter, die wiederum zu https://[apps|api2].lovense.com/app/ws2/play/<SID> weiterleitet. Dabei ist <SID> die Sitzungs-ID: eine MD5-ähnliche Zeichenfolge, die den Benutzer und die ID des Geräts identifiziert, für das sie erstellt wurde. Ein Token läuft ab, wenn sein Zeitlimit (vermutlich 30 Minuten) abgelaufen ist oder wenn jemand die finale URL besucht, nachdem er den gesamten Umleitungsprozess durchlaufen hat. Einige Token blieben jedoch nach Ablauf der halben Stunde auch tagelang aktiv.

Da es abhängig von der Antwort des Servers möglich ist, zwischen gültigen Tokens, aktiven Tokens und abgelaufenen Tokens zu unterscheiden, haben wir einen Proof of Concept erstellt, um gültige Tokens mit einem Brute Force-Angriff zu finden. Im Video haben wir zuerst Dutzende von Tokens aufgelistet: Einige davon haben wir mit unserem Gerät erstellt und dann andere zufällige Tokens hinzugefügt. Die meisten von unserem Gerät generierten Tokens waren bereits abgelaufen, aber einer war noch aktiv. Dann haben wir ein einfaches Python-Skript programmiert und es für diese Tokens verwendet. Wenn dieses Skript ein gültiges Token findet, öffnet es die endgültige URL im Browser und überprüft mithilfe einer Chrome-Erweiterung, die wir für diese Untersuchung entwickelt haben, ob die Sitzung abgelaufen ist. Wenn festgestellt wird, dass die Sitzung aktiv ist, sendet das Skript eine Nachricht über einen Telegramm-Bot an das angegebene Konto und benachrichtigt es über das neu gefundene Control Panel. Wir haben ein Proof-of-Concept-Video aufgenommen, das hier verfügbar ist:

In Zusammenarbeit mit dem Anbieter konnten wir bestätigen, dass es möglich war, Tokens von zufälligen Benutzern mit der Brute-Force-Methode zu finden. Dies ist eine äußerst schwerwiegende Schwachstelle, da ein Angreifer, ohne Zustimmung oder Wissen des Benutzers, einfach das Remote-Hijacking von Geräten durchführen kann, die Verbindungen über aktive Tokens erwarten.

Weitere Datenschutzbedenken

Was die Anwendungen betrifft, die diese Spielzeuge steuern (Lovense Remote und We-Connect), wurden einige kontroverse Designentscheidungen getroffen, die die Privatsphäre der Benutzer gefährden können. Dies kann sehr gefährlich sein, da viele Benutzer ihre Tokens online teilen um völlig fremden Personen die Kontrolle über ihre Geräte gewähren, entweder aufgrund einer persönlichen Neigung oder als Teil eines "Cam Girl/Boy" -Dienstes.

In Lovense Remote gab es keine Ende-zu-Ende-Verschlüsselung, Screenshots wurden nicht deaktiviert, die Option „Löschen“ im Chat löschte keine Nachrichten vom Remote-Telefon und Benutzer konnten Inhalte von anderen ohne Vorwarnung herunterladen und weiterleiten, ohne dass eine Warnung an den Content-Creator gesendet wurde. Außerdem wird jede E-Mail-Adresse von allen an jedem Chat beteiligten Telefonen geteilt und an vielen Stellen im Klartext gespeichert, z. B. in der Datei mit den freigegebenen Einstellungen wear_share_data.xml. Böswillige Benutzer könnten also die E-Mail-Adressen finden, die mit einem bestimmten Benutzernamen verknüpft sind, und umgekehrt.

Schließlich implementiert Lovense Remote kein Zertifikat-Pinning für Firmware-Updates. Da die Entschlüsselunginformationen im Code der App gespeichert sind, ist es für einen Angreifer relativ einfach, ein Skript zum Abfangen der Pakete zu erstellen und das Opfer an die böswillige URL des Angreifers weiterzuleiten, um ein gefälschtes Firmware-Upgrade herunterzuladen.

In der We-Connect-App wurden zudem vertrauliche Metadaten vor dem Senden nicht aus Dateien entfernt. Dies bedeutet, dass Benutzer beim Sexting mit anderen Benutzern möglicherweise versehentlich Informationen über ihre Geräte und ihren genauen Standort gesendet haben. Schließlich kann die vierstellige PIN für den Zugriff auf die Anwendung mit einem Brute-Force-Angriff über einen BadUSB leicht geknackt werden (Proof of Concept-Video).

Schlussfolgerungen

Intelligente Sexspielzeuge werden immer beliebter. Zu den neuesten Fortschritten in der Branche gehören Modelle mit VR-Funktionen (Virtual Reality) und Sexroboter mit künstlicher Intelligenz, die Kameras, Mikrofone sowie Sprachanalysefunktionen auf Basis künstlicher Intelligenz nutzen. In der Tat könnte man sagen, dass die Ära der intelligenten Sexspielzeuge gerade erst beginnt.

Wie bei jedem anderen IoT-Gerät gibt es keine wasserdichte Lösung zur Bewertung und Sicherung von intelligentem Sexspielzeug. Da der Datenschutz weitgehend von der Anwendung von Best Practices durch die Benutzer abhängt, kommt es vordringlich darauf an, die Verbraucher über die Sicherheits- und Datenschutzrisiken zu informieren, die damit verbunden sind.

Darüber hinaus verarbeiten Apps, wie diese smarten Steuerungs-Apps von Sexspielzeugen, sehr wertvolle Informationen ihrer Benutzer. Entwickler sollten verstehen, wie wichtig es ist, die Zeit und Mühe zu investieren, die es benötigt sichere Systeme zu entwerfen und zu erstellen, ohne dem Marktdruck und der Logik „Geschwindigkeit vor Sicherheit“ erliegen. Das Vernachlässigen der richtigen Konfiguration der Produktionsumgebung zugunsten einer schnellen Bereitstellung der Software sollte niemals eine Option sein.

Das vollständige Whitepaper - Sex im digitalen Zeitalter: Wie sicher sind intelligente Sexspielzeuge? - finden Sie hier: